平平无奇的客服平台

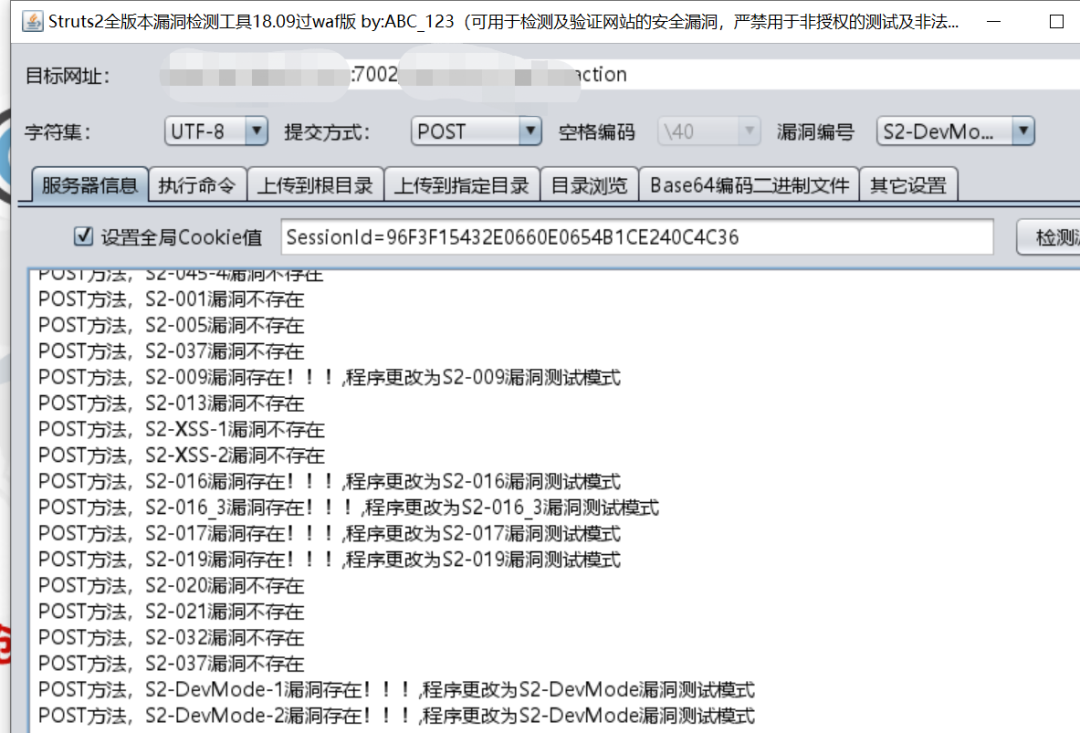

这个客服平台是有RCE的,如果上传到的不是oss服务器,存储在本地服务器的话

在返回端口的url是存在st2

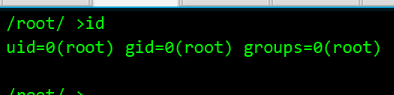

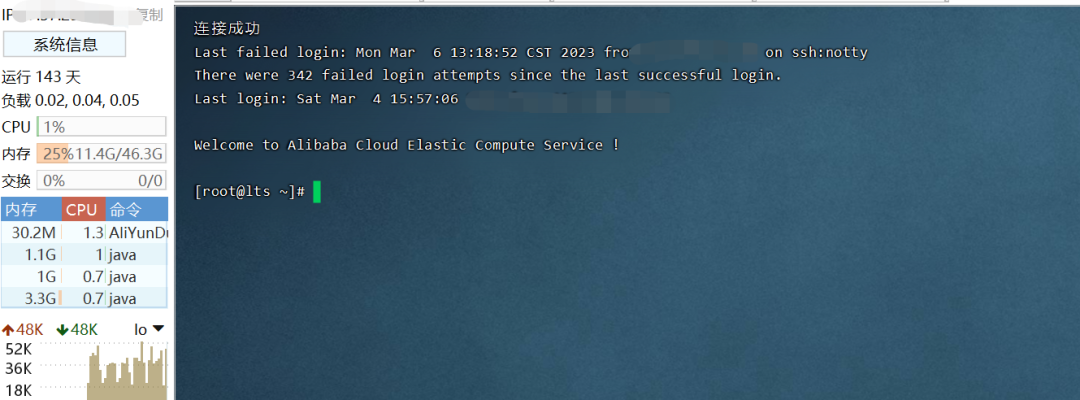

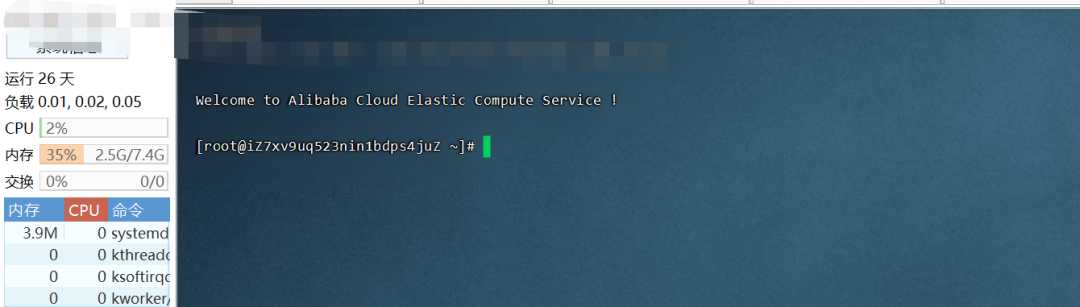

root权限,由于是客服后台服务器,没有啥有用价值的信息

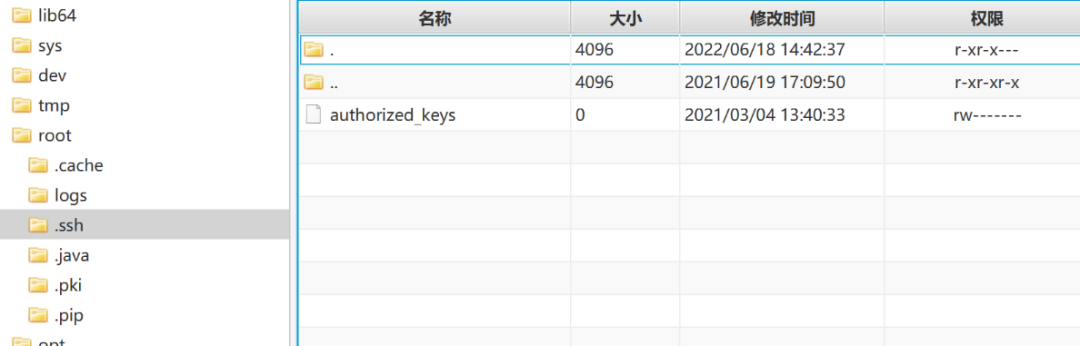

直接替换私钥连服务器

继续翻找有用的信息

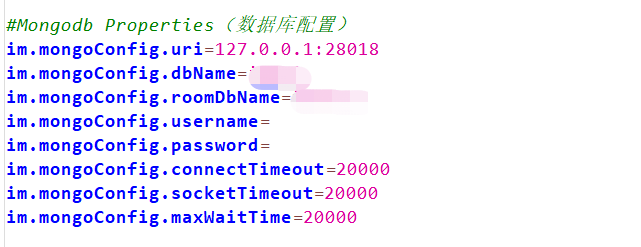

配置文件里也只有mongodb和redis的连接信息

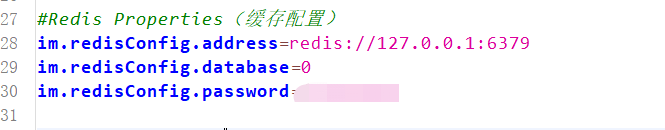

历史命令和登录ip历史是阿里云服务器

扫下端口,8092有个目录遍历,好像是专门用来放项目的

点开test看看

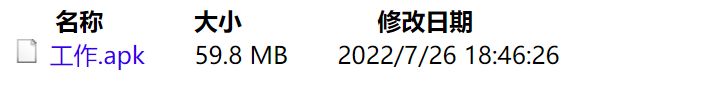

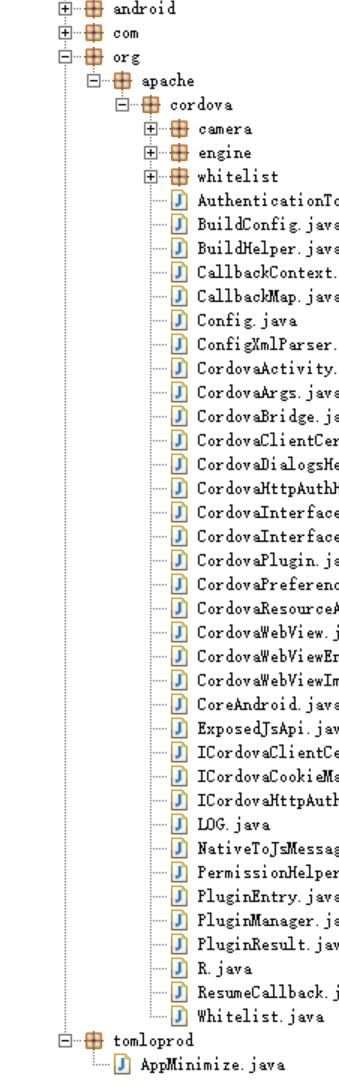

下载过来解包看看

这咋有个ip,root和密码,不会是那个开发人才留下的吧,泪目了家人们。

尝试连接

还真可以

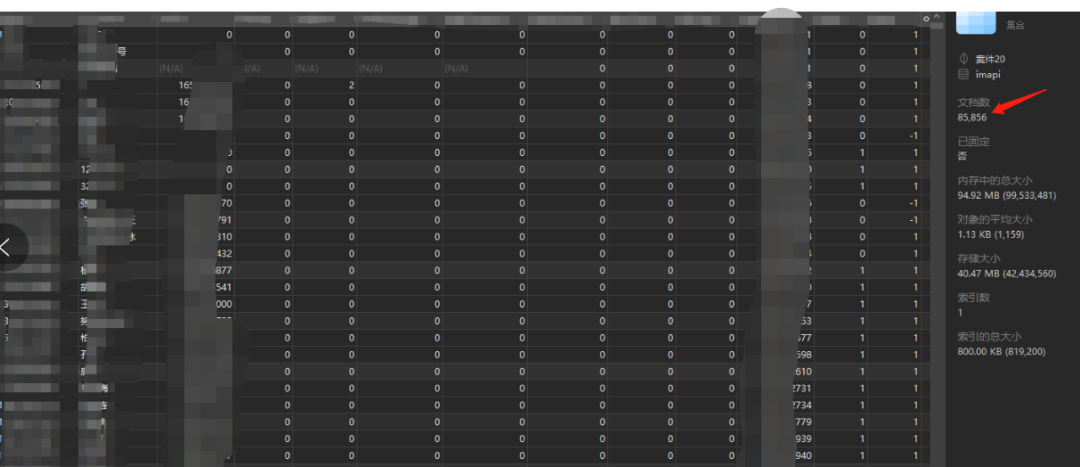

连接数据库看看,8w多受害者,佩服

然后再回到之前扫出来的端口

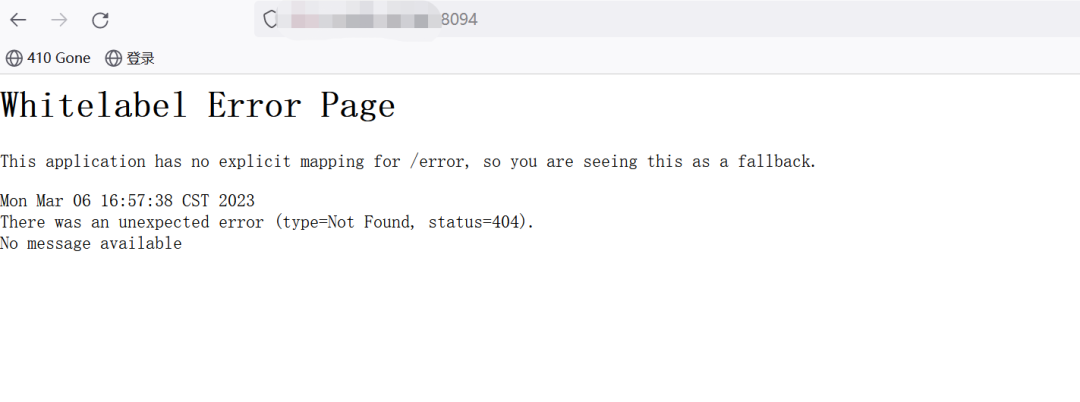

8094是有个web项目

在数据库获取到后台url

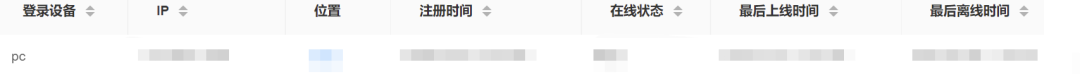

配合数据库和登录日志获取到国内技术嫌疑人

Ip和经纬度是在国内。

总结一下,下班