目录

做题过程

下载后,发现这个文件没有后缀

![]()

先自行添加一个后缀txt,然后打开

发现头部有一个ELF,知道这个文件是一个ELF文件

将reverse2文件放入查壳软件,可知文件是64位的

用ida64载入

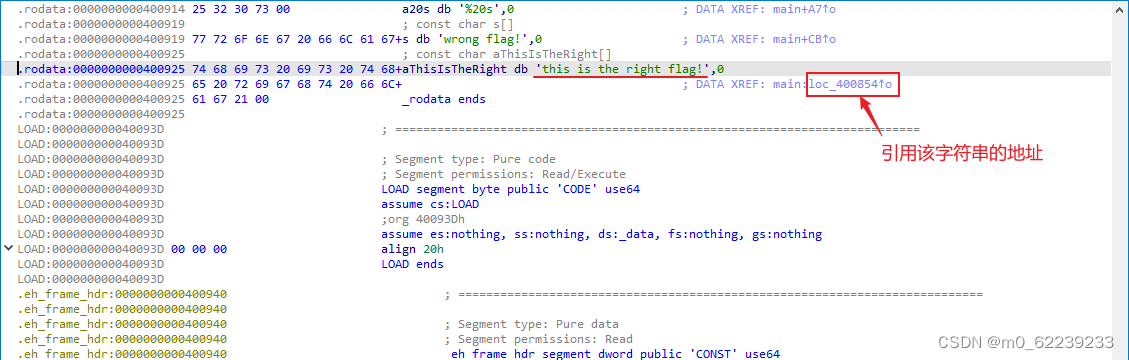

Shift+F12查看字符串,找到关键词

双击关键词,查看引用该字符串的地方

双击上图红框处,跳转到流程图

双击上图红框处,跳转到流程图

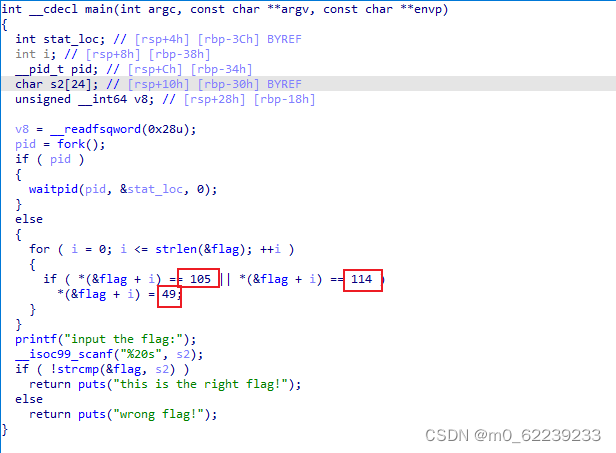

按F5查看伪代码

因为最后输出的是this is the right flag! ,可知&flag与s2是相同的

因为最后输出的是this is the right flag! ,可知&flag与s2是相同的

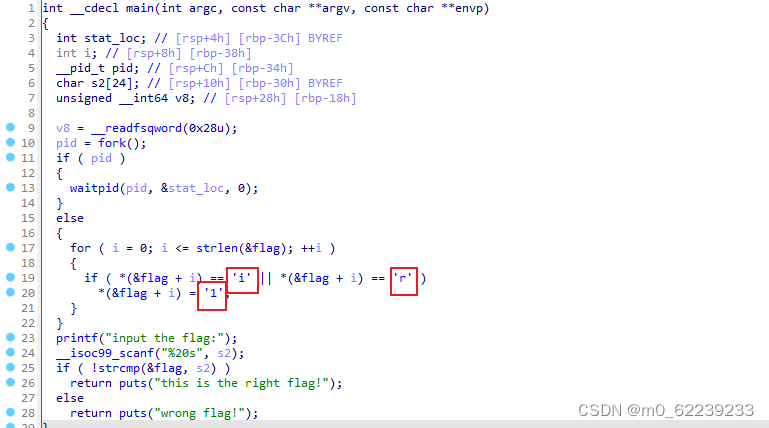

按下键盘“R”键,将数字改成字符串

可知这个for循环是将字符串中的i和r都改成1

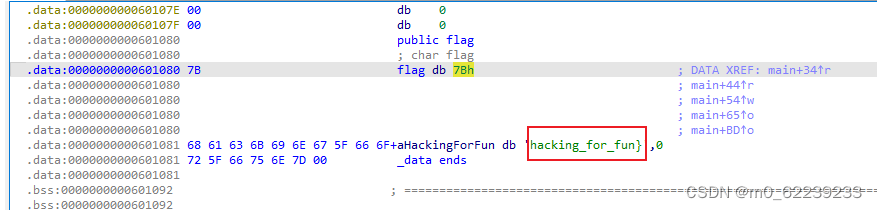

双击下图红框中的flag,查看flag字符串的内容

可知flag字符串的内容是hacking_for_fun},然后将字符串中的i和r都改成1

得到flag:flag{hack1ng_fo1_fun}

过程总结

题目条件:

- ELF文件

做题步骤:

- 无后缀文件先加txt后缀查看信息

- 使用查壳软件,了解程序是多少位的(64位或32位)

- 使用ida进行分析(用Shift+F12查看一下字符串,寻找关键词(如flag等))

ida分析过程:

- Shift+F12查看一下字符串,寻找关键词(如flag等)

- 双击字符串,查看包含该字符串的位置

- 查看引用该字符串的详细地址

- 使用F5反汇编,查看伪代码

- 分析伪代码(选中数字后按键盘“R”键,即可将数字转换为字符;选中变量后 ,按下键盘“X”键查看该变量的交叉引用)