目录

做题过程

下载后打开

输入Y或N都没有答案,然后会自动退出程序

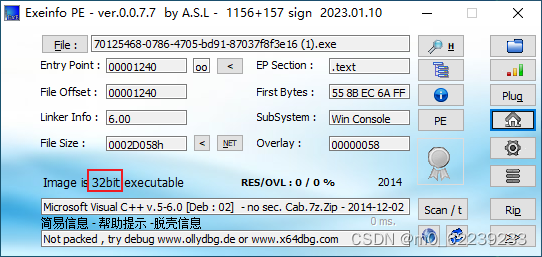

1、查壳(32位程序)

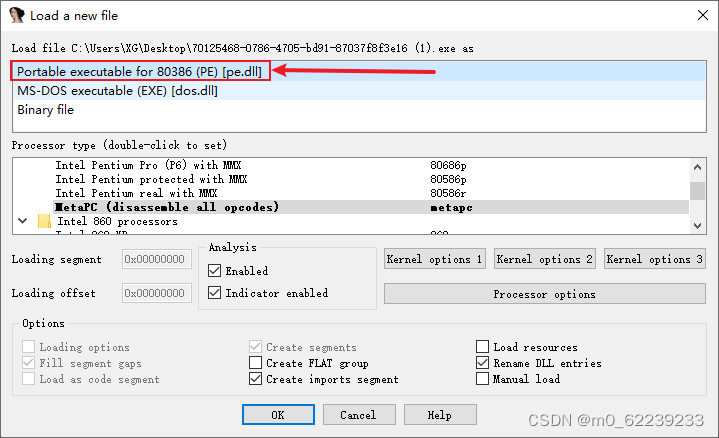

2、放入ida32进行分析

Shift+F12查看字符串,找到一行带flag的字符串

Shift+F12查看字符串,找到一行带flag的字符串

扫描二维码关注公众号,回复:

17225633 查看本文章

双击字符串,查看引用该条语句的位置

然后按F5查看伪代码,但并没有什么有效的信息

转去查看main函数先

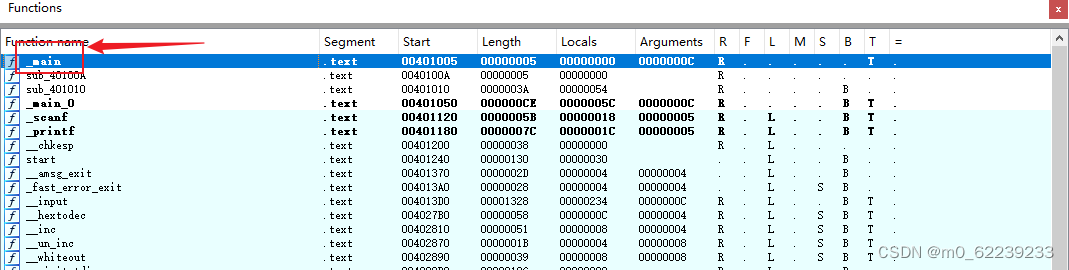

打开function windows

找到main函数

双击进入,然后双击main_0

进入main_0函数

按下键盘"R”建,将数字转化成字符

只有v5大括号内的内容的那一串内容很可疑,很像flag的感觉

所以将v5大括号内的内容作为flag提交,得到正确答案

得到flag:flag{49d3c93df25caad81232130f3d2ebfad}

过程总结

题目条件:

- PE文件(exe文件是属于PE文件的一种)

做题步骤:

- 双击exe文件看有无信息

- 使用查壳软件查壳,了解程序是多少位的(64位或32位)

- 使用ida进行分析(用Shift+F12查看一下字符串,寻找关键词(如flag等))

ida分析过程:

- Shift+F12查看一下字符串,寻找关键词(如flag等) ,如没有关键词,就在main函数里查找信息

- 双击字符串,查看包含该字符串的位置

- 查看引用该字符串的详细地址

- 使用F5反汇编,查看伪代码

- 分析伪代码(选中数字后按键盘“R”键,即可将数字转换为字符;选中变量后 ,按下键盘“X”键查看该变量的交叉引用)