reverse3

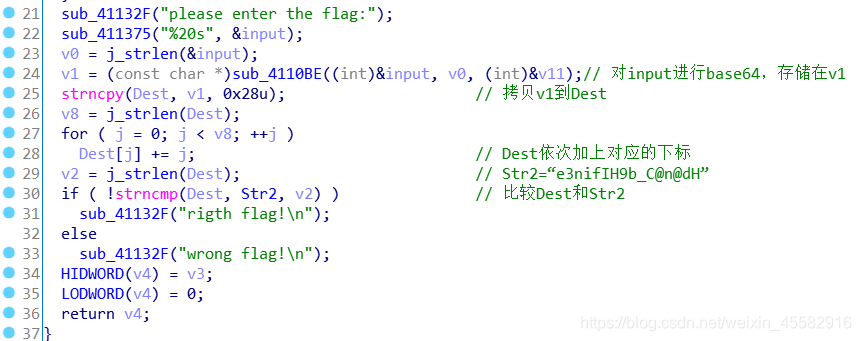

exe程序,无壳,用ida分析

左侧函数窗最后找到main函数,F5反汇编

先base64,然后顺序加上对应的下标,最后比较,写逆脚本即可得到flag

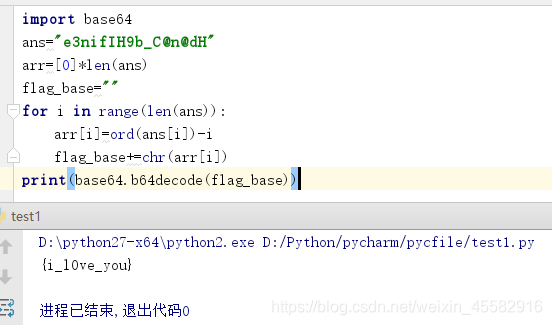

不一样的flag

exe程序,无壳,ida分析

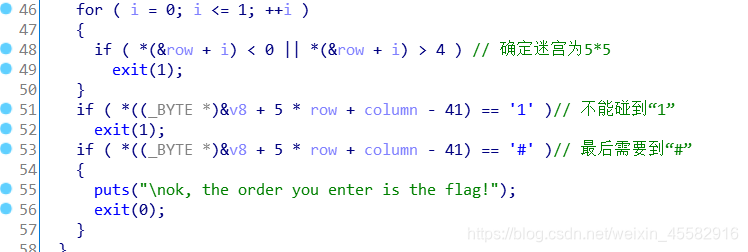

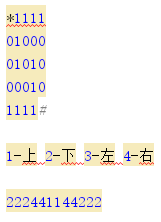

左侧函数窗找到main函数,F5反汇编,分析为迷宫,可知1-上,2-下,3-左,4-右

确定迷宫为5*5,且不能碰到“1”,最后到达“#”,输入的数字顺序即为flag

这个迷宫比较简单,就自己走了

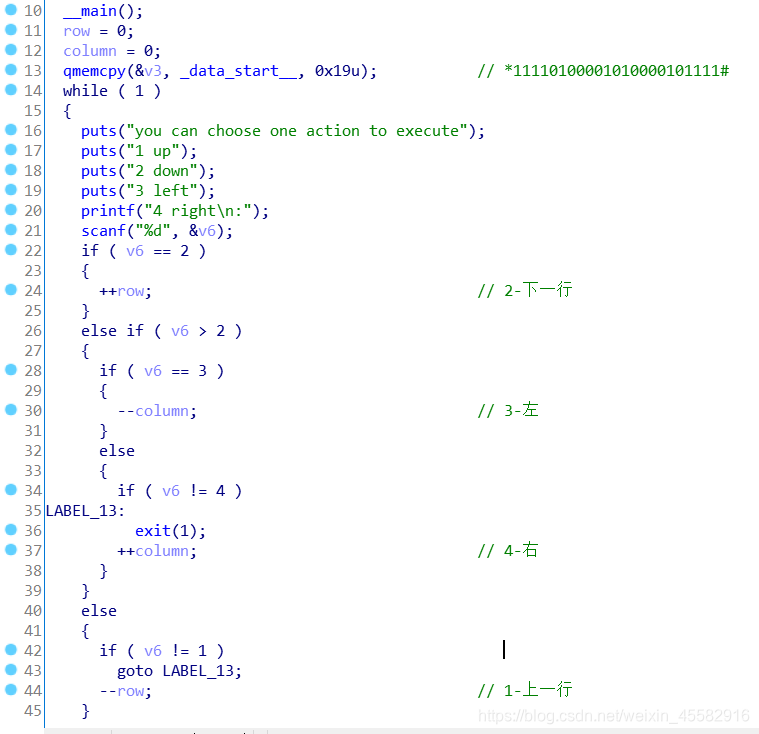

SimpleRev

elf文件,无壳,ida分析

主函数逻辑清晰,输入d或D进入Decry()函数

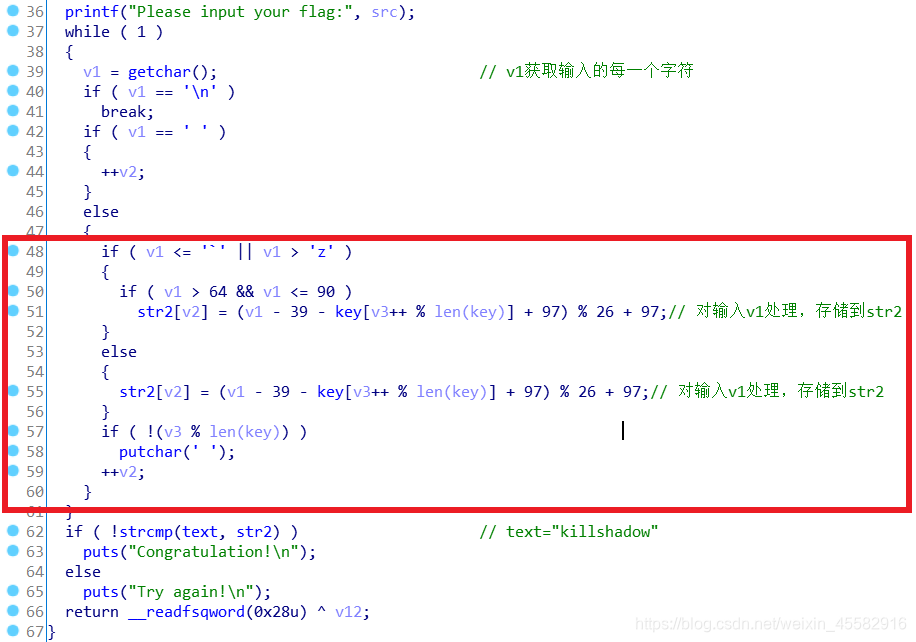

首先分析输入前的内容,获取到了text和key两个字符串,而且把key全部转成小写

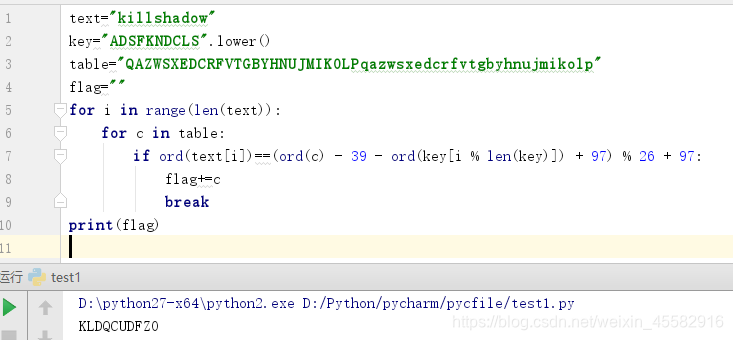

然后是对输入的处理,红框部分可以看到,无论输入是大写还是小写,对输入的处理都是一样的

写脚本可得到flag,需要注意的是flag的长度,且flag全大写时提交成功

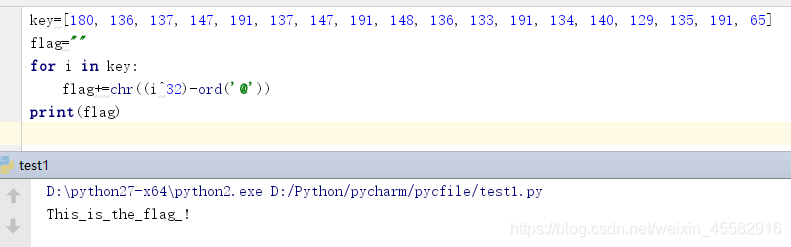

Java逆向解密

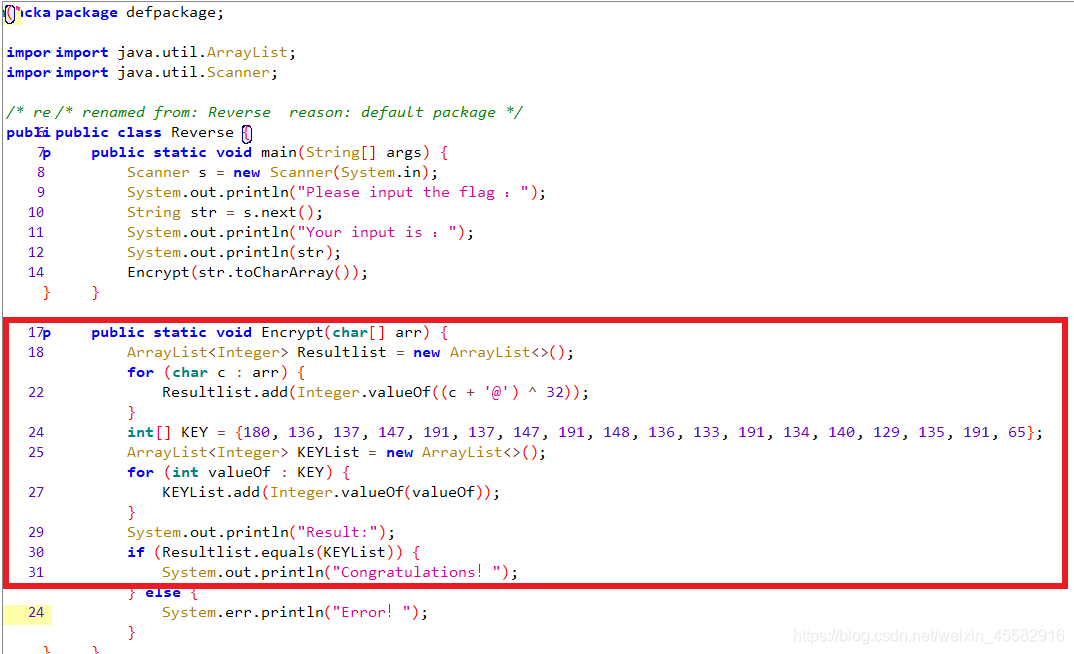

.class文件,jadx-jui打开分析

红框部分为对输入的处理和验证,对输入的处理就是顺序地加上’@’,然后异或32

写逆脚本即可得到flag