前言:

Volatility是一款非常强大的内存取证工具,它是由来自全世界的数百位知名安全专家所合作开发的一套工具, 可以用于windows、linux、mac

osx和android等系统内存取证,在应急响应、系统分析、取证领域有着举足轻重的地位。本期技术分享,小星将带大家从三个实战环境中来了解volatility的使用与技巧。

##0 1 task.zip

python vol.py -f WIN-BU6IJ7FI9RU-20190927-152050.raw

–profile=Win7SP1x86_23418 hashdump

#somd5⽹站爆破

##0 2 task.7z

1. 使用volatility的imageinfo以查看memory的镜像信息。

2. 扫描桌面⽂件,发现了带有Bitlocker字样的txt文件。

3.

3.

使用dumpfiles导出⽂件以查看内容。

4.

结果显示,文件是BitLocker解密的密钥。使用diskgenius打开虚拟磁盘文件secret,解锁Bitlocker到加密分区;输⼊恢复密钥,解锁分区成功,看到README.txt后右键复制至桌⾯。

5.

5.

README.txt的内容即为flag。

Wow, you have a great ability. How did you solve this? Are you a hacker?

Please give me a lesson later.

##0 3 ez_forensics

1. 下载附件得到⼀个pc.vmdk磁盘文件和⼀个pc.raw内存文件,利用FTK挂载vmdk⽂件。

2. 挂载后发现了bitlocker加密的提示。

2. 挂载后发现了bitlocker加密的提示。

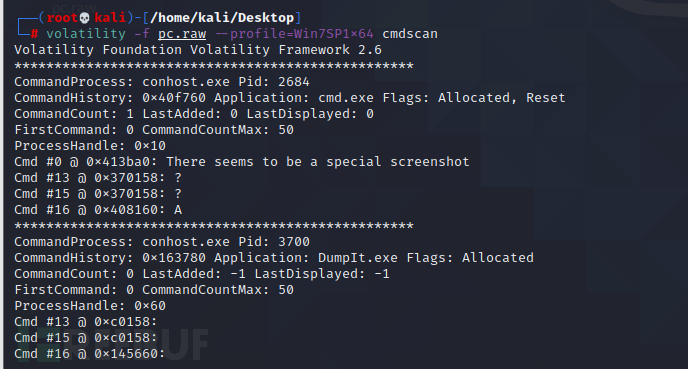

3. 查看raw内存⽂件,并进行pstree操作,发现存在cmd.exe。

4.

4.

运行一次常规的filescan:首先filescan桌面,但桌面上没有存在可疑信息,由此得知这题的重点不在桌⾯上。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NBpNbU1N-1689996026957)(https://image.3001.net/images/20230223/1677135525_63f70ea5db3a836dda51f.png!small)]5.

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NBpNbU1N-1689996026957)(https://image.3001.net/images/20230223/1677135525_63f70ea5db3a836dda51f.png!small)]5.

根据进程里的cmd.exe,查看cmdscan命令行输⼊的内容。

6.

6.

出现以下结果。

7.

7.

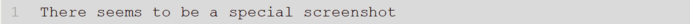

根据提示,此处似乎存在⼀个特别的截屏,尝试查看内存中的截屏。

8.

8.

此处发现,桌面上曾经打开过⼀份⽂件,从文件名可知这是⼀个关键的文件:thes3cret。

9.

9.

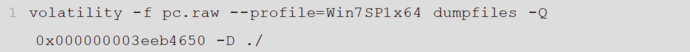

尝试filescan 此⽂件。

10.

10.

进行dumpfiles操作。

11.

11.

提取后发现,这是⼀个文本⽂件,文件内容如下显示。

综上显示,我们可以得知这是⼀个AES加密。小星曾经尝试直接解密,但是解密失败。由此推断,此处的AES解密也是需要⼀个密码。

综上显示,我们可以得知这是⼀个AES加密。小星曾经尝试直接解密,但是解密失败。由此推断,此处的AES解密也是需要⼀个密码。

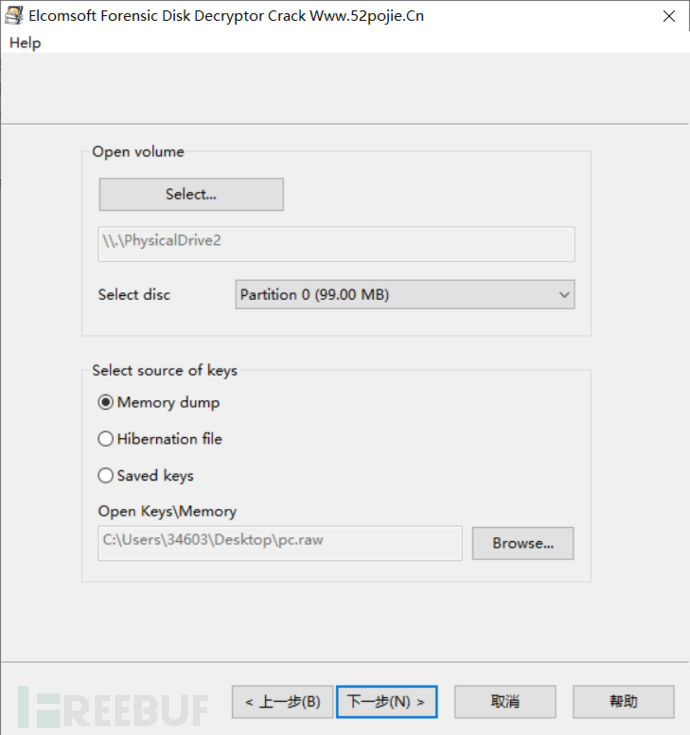

1.

返回至此前已完成bitlocker加密的磁盘⽂件,存在磁盘和内存,可以利用EFDD进行磁盘解密。 2.

2.

volume 选择挂载过的物理磁盘即可,memory dump选择内存⽂件,并⼀直往后解密,即可成功。

3.

3.

解密成功后发现,存在cipher.zip和flag.txt,但是flag.txt的数据是无用的。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-QxVeuK9C-1689996026960)(https://image.3001.net/images/20230223/1677135231_63f70d7fd05ea7185491e.png!small)]4.

cipher.zip内存在⼀张cipher.png图片。

5.

5.

png图片尝试进行stegsolve分析,发现存在LSB隐写,并隐藏了⼀个压缩包。

6.

6.

提取后发现,压缩包需要密码解压。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AqP46SCH-1689996026960)(https://image.3001.net/images/20230223/1677135264_63f70da05f816c72ce56f.png!small)]7.

注释内存有提示。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Te3y61ae-1689996026961)(https://image.3001.net/images/20230223/1677135278_63f70dae32b9dd712ab99.png!small)]8.

提示密码是电脑用户的登录密码。此时返回至内存⽂件中,尝试使用mimikatz提取登录密码即可。

由此得到:

由此得到:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Z4m60uvI-1689996026961)(https://image.3001.net/images/20230223/1677135317_63f70dd50df0c5a6c7753.png!small)]9.

尝试解密压缩包。解密成功,压缩包内存在⼀个key.txt文件,内容如下显示:

10.

10.

根据数据格式,每个数字均为0-7。由此得知这是⼀个八进制的加密,进行八进制解密操作即可。

由此得到:

由此得到:

11. 此时AES的密文和key都已被获取,最后进行aes解密操作,即可得到flag。

最后进行aes解密操作,即可得到flag。

[外链图片转存中…(img-dNymApJW-1689996026962)][外链图片转存中…(img-dQVP5QhU-1689996026962)]

最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【点下方卡片】免费领取: