之前在分析一个office2003的一个恶意代码样本,先总结一下分析病毒行为的一些若干套路:(之前都没有注意)

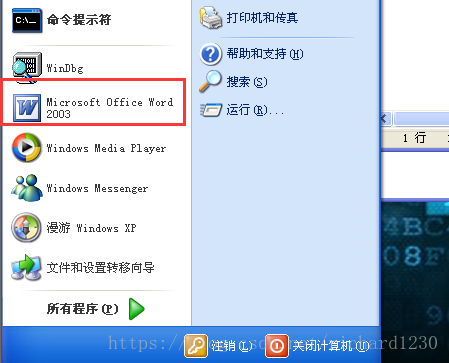

1.首先打开Word这个进程

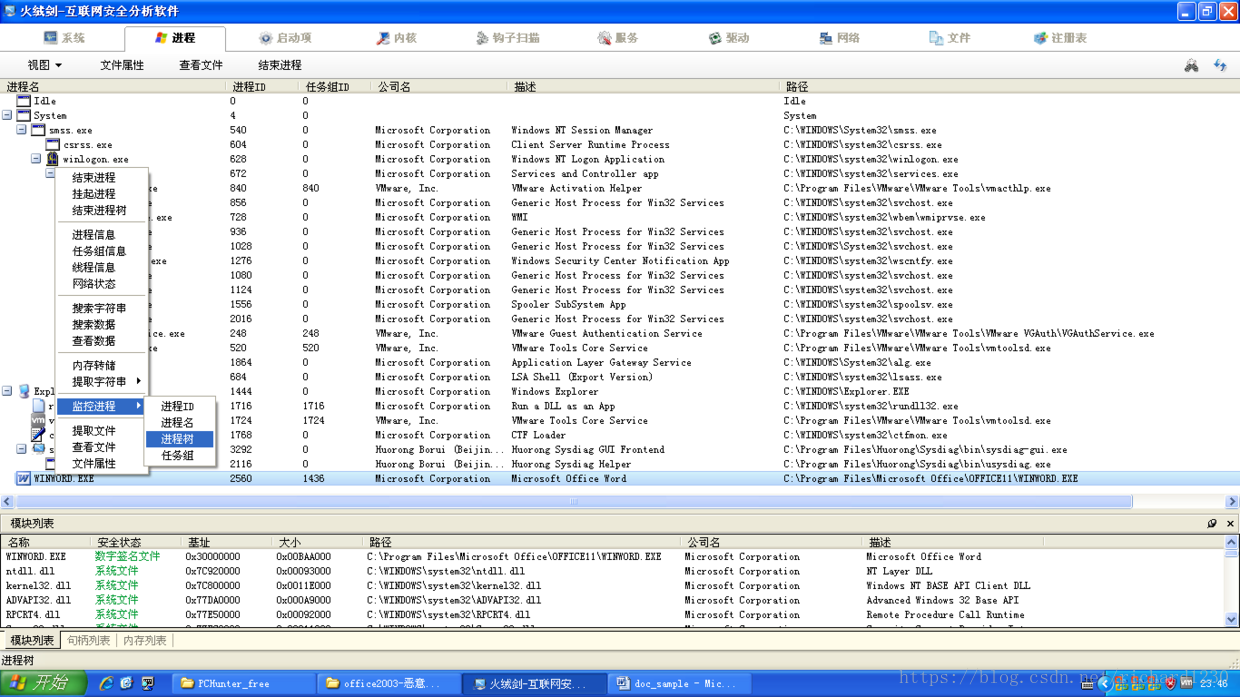

2.然后再开启这个进程的进程树:

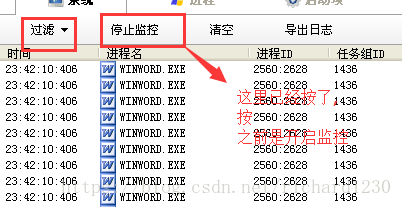

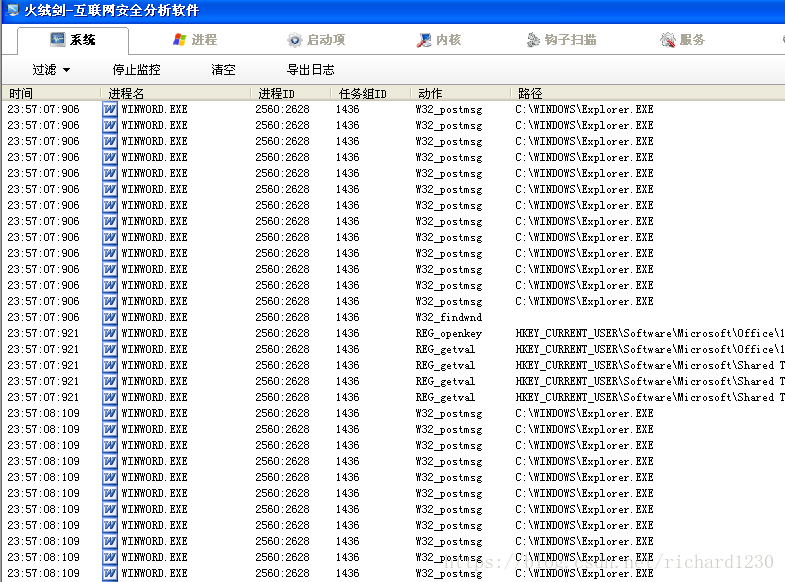

3.开启监控,并过滤掉相关行为动作:

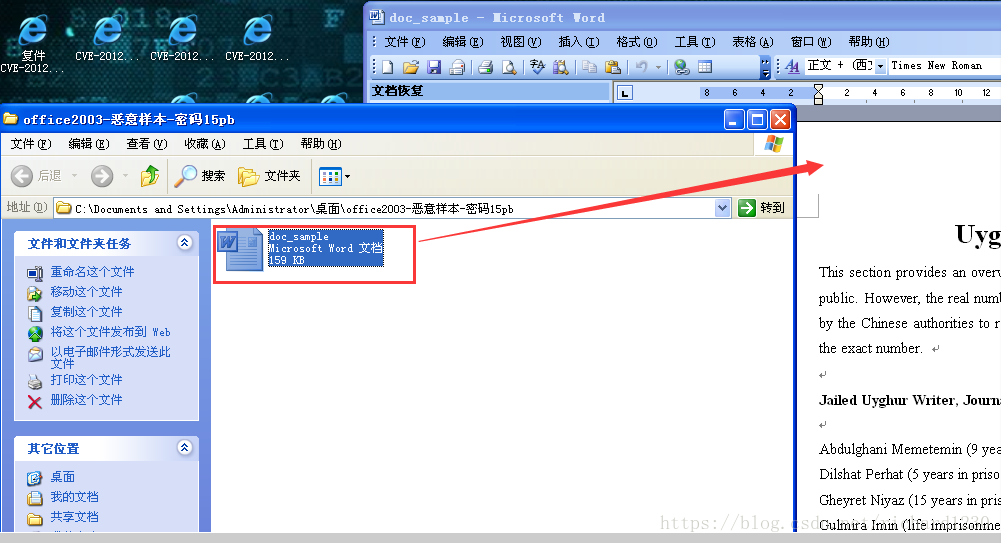

4.将恶意代码样本拖进至已经打开的这个Word进程:

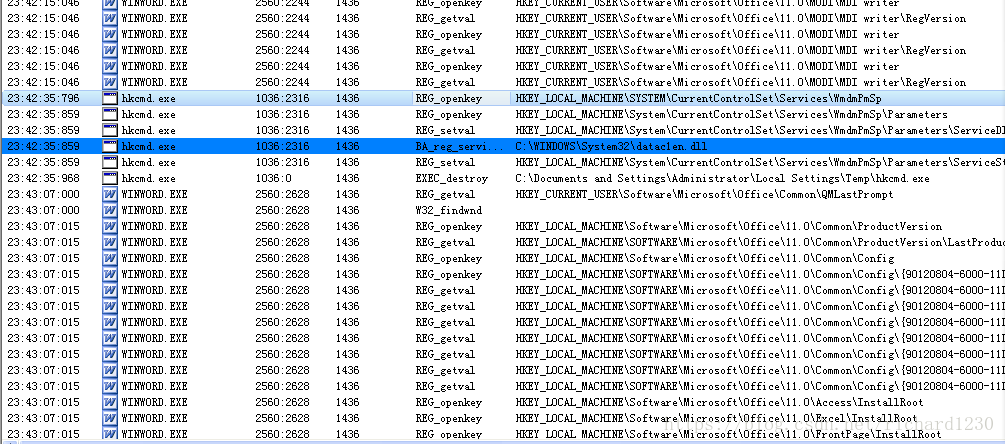

然后就可以发现它的一系列行为:

然后就发现了它的恶意行为,发现其释放了一个exe,why?

因为开启进程树就相当与下面只是监控与这个进程相关的一些父进程与子进程,而WORD其父进程是一个PID为4的系统进程,它不会随便释放文件,所以能够判断的出来这是恶意代码文件所释放出来的

其实一般分析病毒行为的套路是这样的:

1.首先了利用OD将其挂起

2.再开启这个进程的进程树:

3.开启监控,并过滤掉相关行为动作

4.在OD 里面执行这个进程,观察其行为

病毒分析的一些小总结

猜你喜欢

转载自blog.csdn.net/richard1230/article/details/79878401

今日推荐

周排行