1.什么是APT?

APT攻击即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。

APT是黑客以窃取核心资料为目的,针对客户所发动的网络攻击和侵袭行为,是一种蓄谋已久的“恶意商业间谍威胁”。这种行为往往经过长期的经营与策划,并具备高度的隐蔽性。APT的攻击手法,在于隐匿自己,针对特定对象,长期、有计划性和组织性地窃取数据,这种发生在数字空间的偷窃资料、搜集情报的行为,就是一种“网络间谍”的行为。

APT攻击是一个集合了多种常见攻击方式的综合攻击。综合多种攻击途径来尝试突破网络防御,通常是通过Web或电子邮件传递,利用应用程序或操作系统的漏洞,利用传统的网络保护机制无法提供统一的防御。除了使用多种途径,高级定向攻击还采用多个阶段穿透一个网络,然后提取有价值的信息,这使得它的攻击更不容易被发现。

2. APT 的攻击过程?

1. 攻击者发送恶意软件电子邮件给一个组织内部的收件人。例如,Cryptolocker就是一种感染方式,它也称为勒索软件,其攻击目标是Windows个人电脑,会在看似正常的电子邮件附件中伪装。一旦收件人打开附件,Cryptolocker就会在本地磁盘上加密文件和映射网络磁盘。如果你不乖乖地交赎金,恶意软件就会删除加密密钥,从而使你无法访问自己的数据。

2. 攻击者会感染一个组织中用户经常通过DNS访问的网站。著名的端到端战网Gameover Zeus就是一个例子,一旦进入网络,它就能使用P2P通信去控制受感染的设备。

3. 攻击者会通过一个直连物理连接感染网络,如感染病毒的U盘。

下载真实的APT:一旦进入组织内部,几乎在所有的攻击案例中,恶意软件执行的第一个重要操作就是使用DNS从一个远程服务器上下载真实的APT。在成功实现恶意目标方面,真实的APT比初始感染要强大许多。

传播和连回攻击源:一旦下载和安装之后,APT会禁用运行在已感染计算机上的反病毒软件或类似软件。不幸的是,这个操作并不难。然后,APT通常会收集一些基础数据,然后使用DNS连接一个命令与控制服务器,接收下一步的指令。

数据盗取:攻击者可能在一次成功的APT中发现数量达到TB级的数据。在一些案例中,APT会通过接收指令的相同命令与控制服务器接收数据。然而,通常这些中介服务器的带宽和存储容量不足以在有限的时间范围内传输完数据。此外,传统数据还需要更多的步骤,而步骤越多就越容易被人发现。因此,APT通常会直接连接另一个服务器,将它作为数据存储服务器,将所有盗取的数据上传到这个服务器中。最后这个阶段一样会使用DNS。

3. 详细说明APT的防御技术

1. 升级文件信誉库

升级文件信誉特征库前,请根据沙箱类型确认License状态

云沙箱:依赖云沙箱检测License,请确认购买并成功激活支持文件信誉特征库升级服务的云沙箱检测License。

本地沙箱:不依赖License

升级文件信誉特征库

在线升级

本地升级

升级文件信誉热点库

文件信誉热点库是由sec.huawei.com发布的,启用文件信誉热点库的更新功能后,可以快速获取云端的文件信誉信息,以便对存在威胁的文件进行及时的阻断。

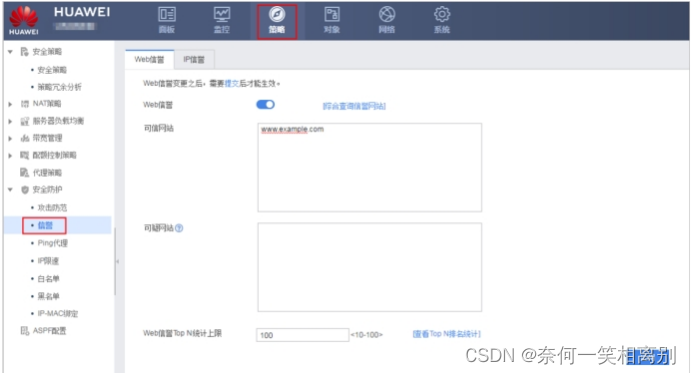

2.配置Web信誉

添加自定义可信/可疑网站

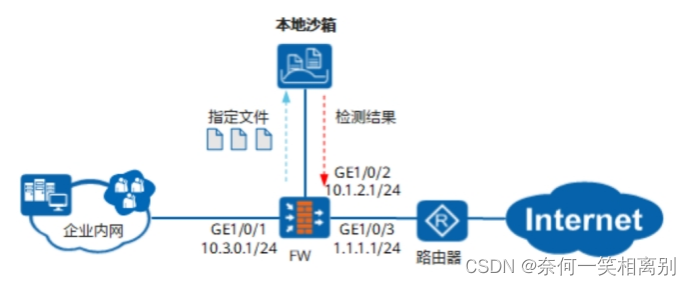

本地沙箱联动

企业内网用户通过FW和路由器连接到Internet,企业内网中部署了本地沙箱,且本地沙箱与FW路由可达。配置FW与本地沙箱联动,将FW识别出来存在风险的流量送往本地沙箱进行检测,FW定期去本地沙箱上获取检测结果,并根据检测结果更新设备缓存中的恶意文件和恶意URL列表,当具有相同特征的后续流量命中恶意文件或恶意URL列表时,直接进行阻断等处理,保护内网用户免受APT攻击。

选择“对象 > 安全配置文件 > APT防御 > 沙箱联动配置”

配置本地沙箱

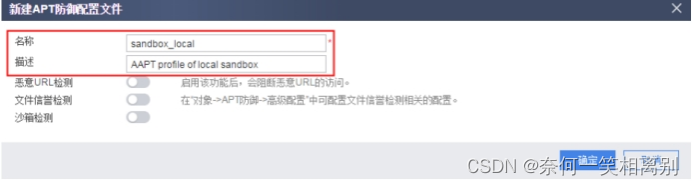

配置APT防御文件

配置APT防御配置文件的名称和描述

3.5配置沙箱检测的相关参数

在安全策略中引用APT防御配置文件

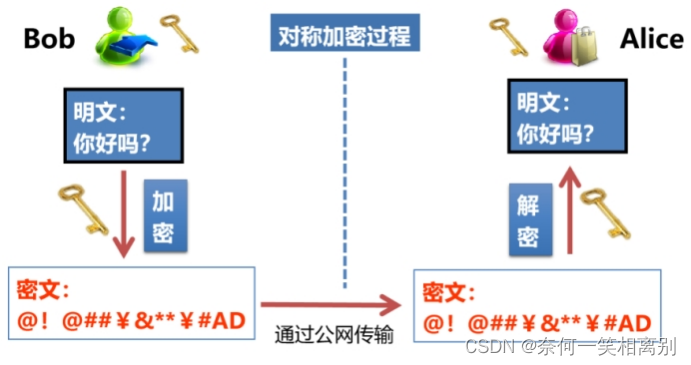

4. 什么是对称加密?

加解密用的是同一个密钥,数学角度是一个双向函数

对称加密首先要保证算法足够复杂以及密钥传输足够安全。

加密信息传递有俩个通道

密文传递通道

密钥传递通道

在互联网时代我们希望能够在网上公开途径传输密钥

5. 什么是非对称加密?

diff 和hellmen DH算法 开创了非对称加密算法

加解密使用的密钥是不相同的,公钥和私钥,也叫公钥加密技术

单向函数 模运算 mod

m^e mod p = n

6. 私密性的密码学应用?

身份认证技术的应用

身份认证:通过标识和鉴别用户身份,防止攻击者假冒合法用户来获取访问权限。

身份认证技术:在网络总确认操作者身份的过程而产生的有效解决方法。

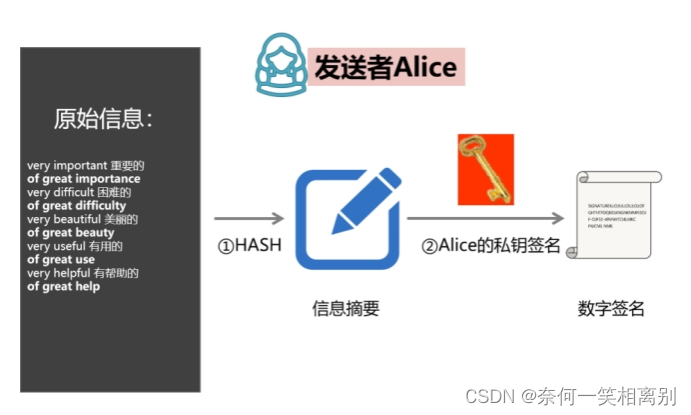

如何确认信息的发送者一定是他本人?

发送者是alice,使用非对称算法,生成私钥A,公钥B。

1. alice把公钥给bob

2. alice发送信息hello,world!

3. alice把发送的信息用对称加密算法加密到加密信息C。

4. alice把发送的hello,world!先用hash算法计算得到hash值D。

5. alice把hash值D用非对称加密计算得到E。E值就是用于身份验证的。

6. alice把C,E一起发给bob。

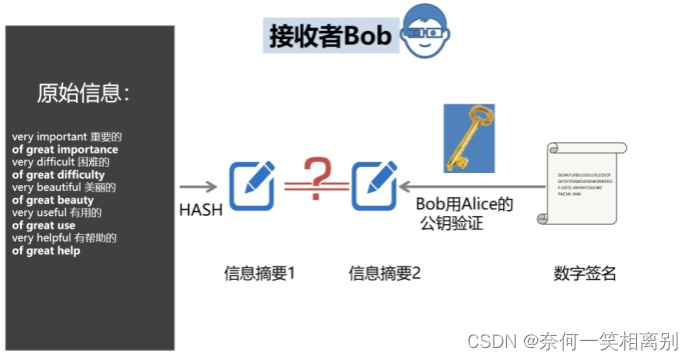

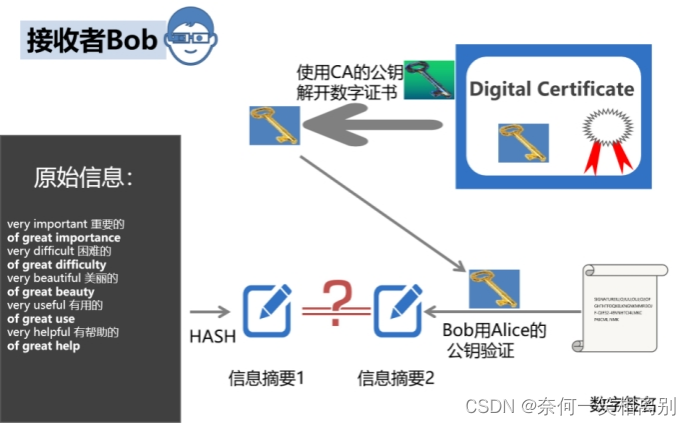

7. bob收到C,E值,先用非对称的公钥对E进行解密,如果能正常解开则证明C值是alice的。

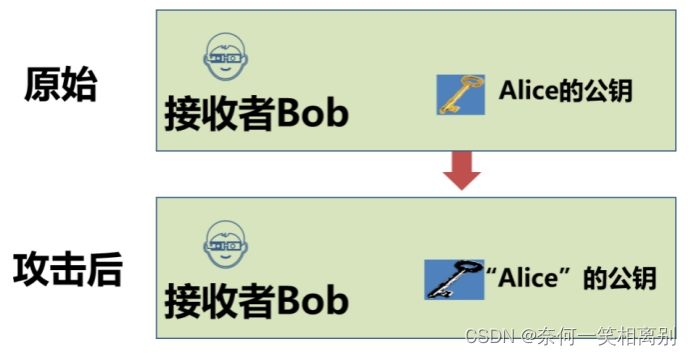

上述1中如果黑客偷换了alice的公钥,那么就会出现身份认证漏洞。

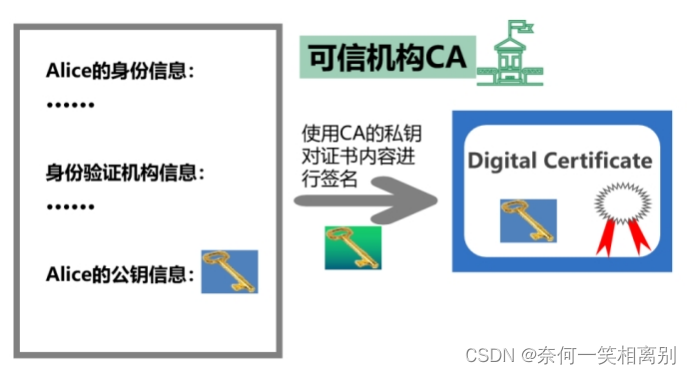

解决方法:

alice把公钥给bob的环节能确保是安全的,一定是alice给的。

想办法证明alice的公钥一定是alice的。

黑客针对上述的攻击:

7. 非对称加密如何解决身份认证问题?

使用私钥进行文件的加密,使用公钥进行文件的解密

8. 如何解决公钥身份认证问题?

公钥的“身份证”-----数字证书

9.简述SSL工作过程

SSL的工作流程如下:

1、客户端发送列出客户端密码能力的客户端“您好”的消息;

2、服务器以服务器“您好”的消息响应;

3、服务器发送其SSL数字证书;

4、服务器发出服务器“您好完成”消息并等待客户端响应;

5、接到服务器“您好完成”消息,客户端将验证服务器的SSL数字证书的有效性并检查服务器的“你好”消息参数是否可以接受;

6、客户端发送“客户端密钥交换”消息;

7、客户端使用加密运算将premastersecret转化为mastersecret,.然后,客户端发出“更改密

码规范”消息将服务器转换为新协商的密码对。客户端发出的下一个消息为用此密码方法和密钥加密的第一条消息;

8、服务器以自己的“更改密码规范”和“已完成”消息响应;

9、发送加密的应用程序数据。