什么是APT攻击?

APT攻击即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。

APT攻击是一个集合了多种常见攻击方式的综合攻击。综合多种攻击途径来尝试突破网络防御,通常是通过web或电子邮件传递,利用应用程序或操作系统的漏洞,利用传统的网络保护机制无法提供统一的防御。除了使用多种途径,高级定向攻击还采用多个阶段穿透一个网络,然后提取有价值的信息,这使得它的攻击更不容易被发现。

APT攻击过程

第一阶段:扫描探测

在APT攻击中,攻击者会花几个月甚至更长时间对目标网络进行踩点,针对性的进行信收集,应用程序的弱点分析等等。

第二阶段:工具投送

在多数情况下,攻击者会向目标公司的员工发送邮箱,诱骗其打开恶意附件,或单击一个经过伪造的恶意URL,希望利用常见软件的漏洞,投送其恶意代码。一旦到位恶意软件将伪装自己来躲避扫描。

第三阶段:漏洞利用

利用漏洞,达到攻击的目的。攻击者通过投送恶意代码,并利用目标企业使用的软件中的漏洞执行自身。如果漏洞利用成功的话,你的系统将收到感染。

第四阶段:木马植入

随着漏洞利用的成功,更多的恶意软件的可执行文件----击键记录器、木马后门、密码破解和文件采集程序被下载和安转。这意味着,犯罪分子现在已经建成了进入系统的长期控制机制。

第五阶段:远程控制

一旦恶意软件安装,攻击者就已经从组织防御内部建立了一个控制点。攻击者最常安装的就是远程控制工具。其目的就是允许从外部控制员工电脑或服务器,即这些工具从位于中心的命令和控制服务器接受命令,然后执行。

第六阶段:横向渗透

一般来说,攻击者首先突破的员工个人电脑并不是攻击者感兴趣的,他感兴趣的是组织内部其它包含重要资产的服务器,因此,攻击者将以员工个人电脑为跳板,在系统内部进行横向渗透,以攻陷更多的PC和服务器。攻击者采取的横向渗透方法包括口令窃听和漏洞攻击等。

第七阶段:目标行动

也就是将敏感数据从被攻击的网络非法传输到由攻击者控制的外部系统中。

APT防御技术

目前防御APT攻击最有效的方法就是沙箱技术,通过沙箱技术构造一个隔离的威胁检测环境,然后将网络流量送入沙箱进行隔离分析最终给出是否存在威胁的结论。如果沙箱检测到某流量为恶意流量,则可以通过FW实施阻断。

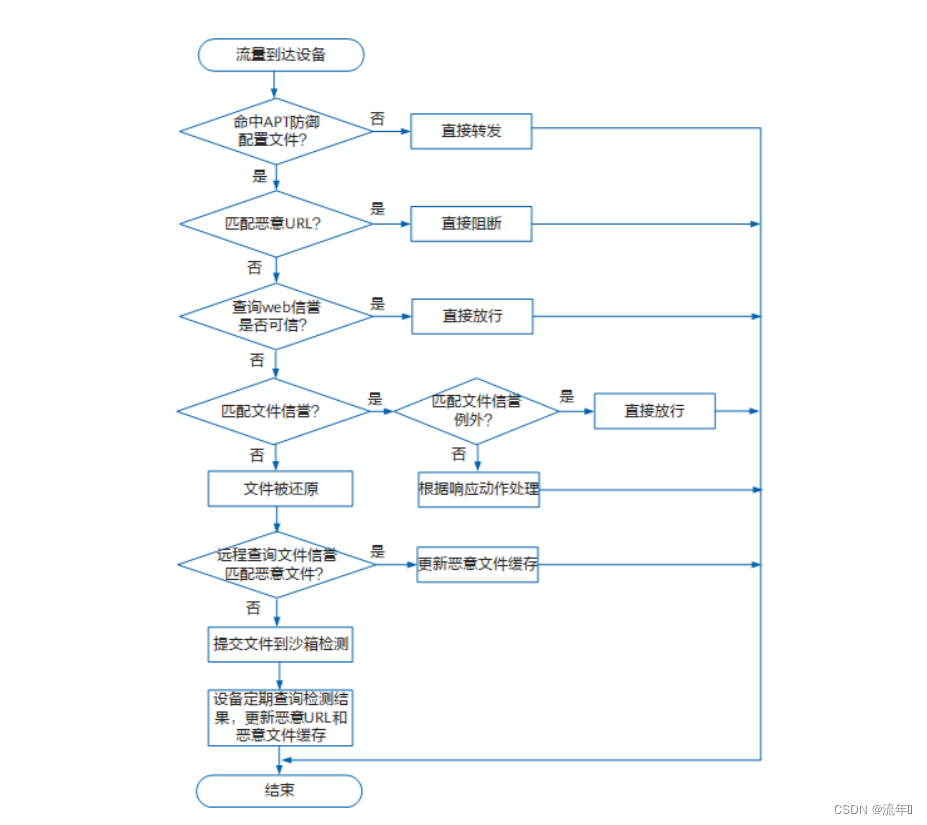

APT防御过程

攻击者向企业内网发起APT攻击,FW从网络流量中识别并提取需要进行APT检测的文件类型。

FW将攻击流量还原成文件送入沙箱进行威胁分析。

沙箱通过对文件进行威胁检测,然后将检测结果返回给FW。

FW获取检测结果后,实施相应的动作。如果沙箱分析出该文件是一种恶意攻击文件,FW则可以实施阻断操作,防止该文件进入企业内网,保护企业内网络免遭攻击

沙箱处理流程

密码学

密码学基于信息传输—在不安全的环境下建立安全输出通道

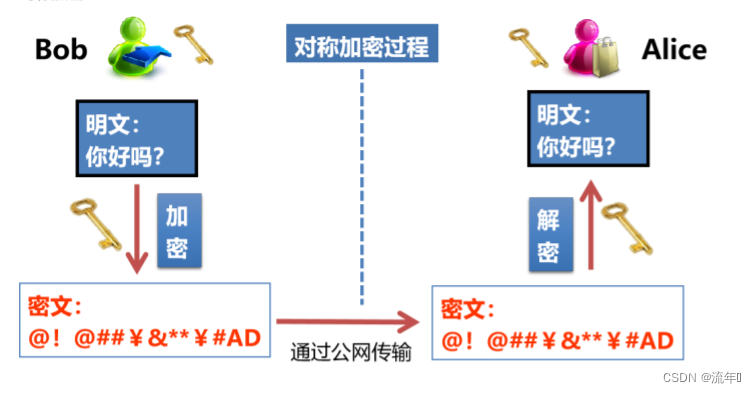

什么是对称加密?

加解密用的是同一个钥匙,数学角度是一个双向函数

对称家吗首先要保证算法足够复杂以及密钥传输足够安全。

加密信息传递通道有两个:

- 密文传递通道

- 密钥传递通道

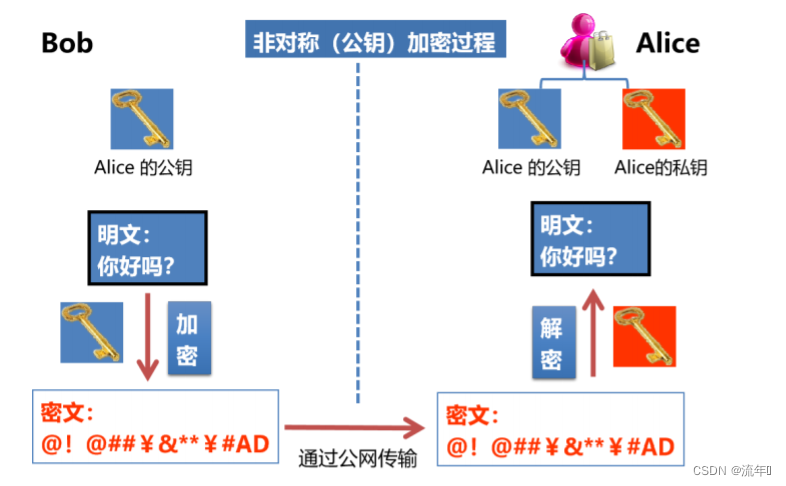

什么是非对称加密?

diff和hellmen DH算法 开创了非对称加密算法

加解密使用的密钥是不相同的,公钥和私钥,也叫公钥加密技术。

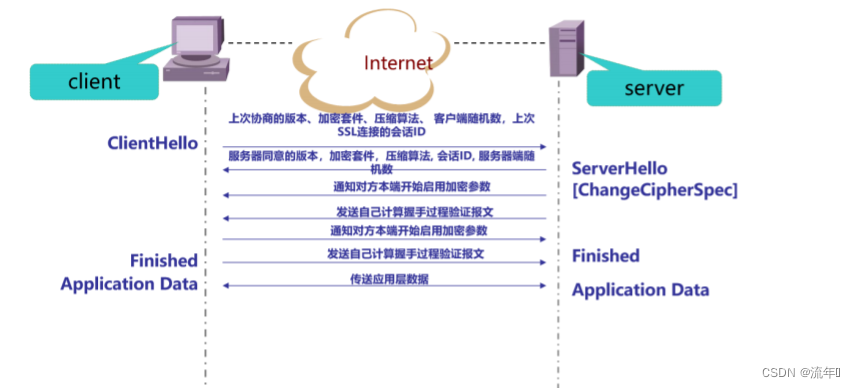

SSL工作过程

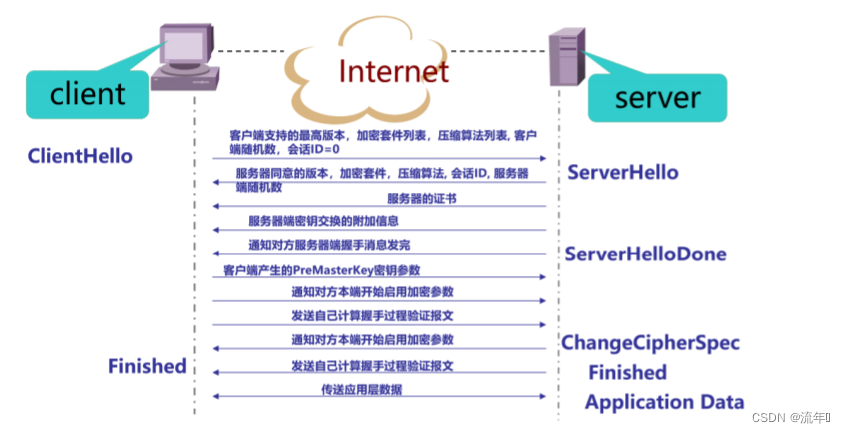

无客户端认证的握手过程

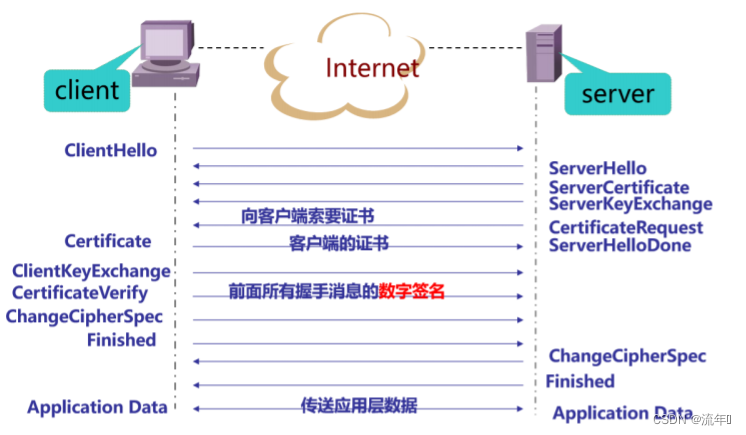

有客户端认证的握手过程

会话恢复过程