计算机组成与结构

-

海明校验码是在n个数据位之外增设k个校验位,从而形成一个k+n位的新的码字,使新的码字的码距比较均匀地拉大。n与k的关系是(A)。

A、2k-1≥n+k B、2n-1≤n+k C、n=k D、n-1≤k知识:

确定要传输的信息,假设有n个二进制位。

计算校验位的个数k,使得2^k ≥ n+k+1,即校验位的个数k应满足2^k ≥ n+k+1。 -

以下关于CPU的叙述中,错误的是(B)。

A、CPU产生每条指令的操作信号并将操作信号送往相应的部件进行控制

B、程序计数器PC除了存放指令地址,也可以临时存储算术/逻辑运算结果

C、CPU中的控制器决定计算机运行过程的自动化

D、指令译码器是CPU控制器中的部件知识:

CPU是计算机的控制中心,主要由运算器、控制器、寄存器组和内部总线等部件组成。控制器由程序计数器、指令寄存器、指令译码器、时序产生器和操作控制器组成,它是发布命令的“决策机构”,即完成协调和指挥整个计算机系统的操作。它的主要功能有:从内存中取出一条指令,并指出下一条指令在内存中的位置;对指令进行译码或测试,并产生相应的操作控制信号,以便启动规定的动作;指挥并控制CPU、内存和输入输出设备之间数据的流动。

程序计数器(PC)(Program Counter)是专用寄存器,具有寄存信息和计数两种功能,又称为指令计数器,在程序开始执行前,将程序的起始地址送入PC,该地址在程序加载到内存时确定,因此PC的初始内容即是程序第一条指令的地址。执行指令时,CPU将自动修改PC的内容,以便使其保持的总是将要执行的下一条指令的地址。由于大多数指令都是按顺序执行的,因此修改的过程通常只是简单地对PC加1。当遇到转移指令时,后继指令的地址根据当前指令的地址加上一个向前或向后转移的位移量得到,或者根据转移指令给出的直接转移的地址得到。 -

为实现程序指令的顺序执行,CPU(B)中的值将自动加1。

A、指令寄存器(IR) B、程序计数器(PC) C、地址寄存器(AR) D、指令译码器(ID)知识:

指令寄存器(IR)(instruction register)用来保存当前正在执行的指令。当执行一条指令时,先把它从内存取到数据寄存器(DR)中,然后再传送至IR。为了执行任何给定的指令,必须对操作码进行测试,以便识别所要求的操作。

指令译码器(lD)(instruction decoder)就是做这项工作的。指令寄存器中操作码字段的输出就是指令译码器的输入。操作码一经译码后,即可向操作控制器发出具体操作的特定信号。

地址寄存器(AR)(address register)用来保存当前CPU所访问的内存单元的地址。由于在内存和CPU之间存在着操作速度上的差别,所以必须使用地址寄存器来保持地址信息,直到内存的读/写操作完成为止。为了保证程序指令能够连续地执行下去,CPU必须具有某些手段来确定下一条指令的地址。

程序计数器正起到这种作用,所以通常又称为指令计数器。在程序开始执行前,必须将它的起始地址,即程序的一条指令所在的内存单元地址送入PC,因此程序计数器(PC)的内容即是从内存提取的第一条指令的地址。当执行指令时,CPU将自动修改PC的内容,即每执行一条指令PC增加一个量,这个量等于指令所含的字节数,以便使其保持的总是将要执行的下一条指令的地址。由于大多数指令都是按顺序来执行的,所以修改的过程通常只是简单的对PC加1。 -

在输入输出控制方法中,采用(C)可以使得设备与主存间的数据块传送无需CPU干预。

A、程序控制输入输出 B、中断 C、DMA D、总线控制知识:

计算机中主机与外设间进行数据传输的输入输出控制方法有程序控制方式、中断方式、DMA等。

在程序控制方式下,由CPU执行程序控制数据的输入输出过程。

在中断方式下,外设准备好输入数据或接收数据时向CPU发出中断请求信号,若CPU决定响应该请求,则暂停正在执行的任务,转而执行中断服务程序进行数据的输入输出处理,之后再回去执行原来被中断的任务。

在DMA方式下,CPU只需向DMA控制器下达指令,让DMA控制器来处理数据的传送,数据传送完毕再把信息反馈给CPU,这样就很大程度上减轻了CPU的负担,可以大大节省系统资源。 -

机器字长为n位的二进制数可以用补码来表示(A)个不同的有符号定点小数。

A、 2n B、2n-1 C、2n-1 D、2n-1+1知识:

补码本身是带符号位的,补码表示的数字中0是唯一的,不像原码有+0和-0之分,也就意味着n位进制编码可以表示2n个不同的数。 -

在程序运行过程中,CPU需要将指令从内存中取出并加以分析和执行。CPU依据(A)来区分在内存中以二进制编码形式存放的指令和数据。

A、 指令周期的不同阶段

B、 指令和数据的寻址方式

C、指令操作码的译码结果

D、指令和数据所在的存储单元扫描二维码关注公众号,回复: 15222593 查看本文章

知识:

指令周期是执行一条指令所需要的时间,一般由若干个机器周期组成,是从取指令、分析指令到执行完所需的全部时间。CPU执行指令的过程中,根据时序部件发出的时钟信号按部就班进行操作。在取指令阶段读取到的是指令,在分析指令和执行指令时,需要操作数时再去读操作数。 -

循环冗余校验码(CRC)利用生成多项式进行编码。设数据位为k位,校验位为r位,则CRC码的格式为(A)。

A、 k个数据位之后跟r个校验位

B、 r个校验位之后跟k个数据位

C、r个校验位随机加入k个数据位

D、r个校验位等间隔地加入k个数据位知识:

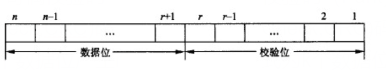

计算机系统运行时,各个部件之间要进行数据交换,为了确保数据在传送过程中正确无误一是提高硬件电路的可靠性;二是提高代码的校验能力,包括查错和纠错。常用的三种校验码:奇偶校验码(Parity Codes)、海明码(Hamming Code)和循环冗余校验(Cyclic Redundancy Check,CRC)码。循环冗余校验码广泛应用于数据通信领域和磁介质存储系统中。它利用生成多项式为k个数据位产生r个校验位来进行编码,其编码长度为k+r。CRC的代码格式为:

-

某机器字长为n,最高位是符号位,其定点整数的最大值为(B)。

A、2n-1 B、2n-1-1 C、2n D、2n-1知识:

机器字长为n,最高位为符号位,则剩余的n-1位用来表示数值,其最大值是这n-1位都为1,也就是2n-1-1。 -

主存与Cache的地址映射方式中,(A)方式可以实现主存任意一块装入Cache中任意位置,只有装满才需要替换。

A、 全相联 B、直接映射 C、组相联 D、串并联知识:

全相联地址映射:主存的任意一块可以映象到Cache中的任意一块。

直接相联映射:主存中一块只能映象到Cache的一个特定的块中。

组相联的映射:各区中的某一块只能存入缓存的同组号的空间内,但组内各块地址之间则可以任意存放。即从主存的组到Cache的组之间采用直接映象方式,在两个对应的组内部采用全相联映象方式。 -

若内存容量为4GB,字长为32,则(A)。

A、 地址总线和数据总线的宽度都为32

B、 地址总线的宽度为30,数据总线的宽度为32

C、地址总线的宽度为30,数据总线的宽度为8

D、地址总线的宽度为32,数据总线的宽度为8知识:

内存容量为4GB,即内存单元的地址宽度为32位。字长为32位即要求数据总线的宽度为32位,因此地址总线和数据总线的宽度都为32。地址总线的宽度就是处理机寻址范围,若地址总线为n位,则可寻址空间为2的n次方字节。所以本题的可寻址空间为:4102410241024位,所以地址总线宽度为32 -

为了便于实现多级中断嵌套,使用(B)来保护断点和现场最有效。

A、 ROM B、中断向量表 C、通用寄存器 D、堆栈知识:

当系统中有多个中断请求时,中断系统按优先级进行排队。若在处理低级中断过程中又有高级中断申请中断,则高级中断可以打断低级中断处理,转去处理高级中断,等处理完高级中断后再返回去处理原来的低级中断,称为中断嵌套。实现中断嵌套用后进先出的栈来保护断点和现场最有效。 -

计算机系统中常用的输入/输出控制方式有无条件传送、中断、程序查询和DMA方式等。当采用(D)方式时,不需要CPU执行程序指令来传送数据。

A、 中断 B、程序查询 C、无条件传送 D、DMA知识:

中断方式、程序查询方式和无条件传逵方式都是通过CPU执行程序指令来传送数据的,DMA方式下是由DMA控制器直接控制数据的传送过程,CPU需要让出对总线的控制权,并不需要CPU执行程序指令来传送数据。 -

若CPU要执行的指令为:MOVR1,#45(即将数值45传送到寄存器R1中),则该指令中采用的寻址方式为()。

A、直接寻址和立即寻址

B、寄存器寻址和立即寻址

C、相对寻址和直接寻址

D、寄存器间接寻址和直接寻址知识:

指令中的寻址方式就是如何对指令中的地址字段进行解释,以获得操作数的方法或获得程序转移地址的方法。常用的寻址方式有:

立即寻址。操作数就包含在指令中。

直接寻址。操作数存放在内存单元中,指令中直接给出操作数所在存储单元的地址。

寄存器寻址。操作数存放在某一寄存器中,指令中给出存放操作数的寄存器名。

寄存器间接寻址。操作数存放在内存单元中,操作数所在存储单元的地址在某个寄存器中。

间接寻址。指令中给出操作数地址的地址。

相对寻址。指令地址码给出的是一个偏移量(可正可负),操作数地址等于本条指令的地址加上该偏移量。

变址寻址。操作数地址等于变址寄存器的内容加偏移量。题目给出的指令中,R1是寄存器,属于寄存器寻址方式,45是立即数,属于立即寻址方式。 -

移位指令中的(A)指令的操作结果相当于对操作数进行乘2操作。

A、 算术左移 B、逻辑右移 C、算术右移 D、带进位循环左移知识:

移位运算符就是在二进制的基础上对数字进行平移。按照平移的方向和填充数字的规则分为三种:<<(左移)、>>(带符号右移)和>>>(无符号右移)。在数字没有溢出的前提下,对于正数和负数,左移一位都相当于乘以2的1次方,左移n位就相当于乘以2的n次方。 -

某系统由3个部件构成,每个部件的千小时可靠度都为R,该系统的千小时可靠度为(1-(1-R)2)R,则该系统的构成方式是(C)。

A、 3个部件串联

B、 3个部件并联

C、前两个部件并联后与第三个部件串联

D、第一个部件与后两个部件并联构成的子系统串联知识:

3个部件串联的可靠度为R * R * R;

3个部件并联的可靠度为1-(1-R) * (1-R) * (1-R);

前两个部件并联后与第三个部件串联的可靠度为(1-(1-R) * (1-R)) * R;

第一个部件与后两个部件并联构成的子系统串联的可靠度为R * (1-(1-R) * (1-R))。综合来看,符合题干描述的是“前两个部件并联后与第三个部件串联”选项。 -

计算机系统的主存主要是由(A)构成的。

A、DRAM B、SRAM C、Cache D、EEPROM知识:

随机访问存储器(RAM)有两类:静态的(SRAM)和动态的(DRAM),SRAM比DRAM速度更快,但也贵得多。SRAM用来作为高速缓冲存储器(Cache),DRAM用来作为主存及图形系统的帧缓冲区。SRAM将每个位存储在一个双稳态的存储器单元中,DRAM将每个位存储为对一个电容的充电,由于电容非常小,在10~100ms时间内会失去电荷,所以需要周期性地刷新充电以保持信息。EEPROM是电可擦除可编程只读存储器。 -

以下关于采用一位奇校验方法的叙述中,正确的是()。

A、若所有奇数位出错,则可以检测出该错误但无法纠正错误

B、若所有偶数位出错,则可以检测出该错误并加以纠正

C、若有奇数个数据位出错,则可以检测出该错误但无法纠正错误

D、若有偶数个数据位出错,则可以检测出该错误并加以纠正知识:

对于奇偶校验,是由若干位有效信息,再加上一个二进制位(校验位) 组成校验码,其中奇校验“1”的个数为奇数,而偶校验“1”的个数为偶数,以此完整校验,如果其中传输过程中有偶数个数发生错误(即1变成0或0变成1),则“1”的个数,其奇偶就不会发生改变,也就无法发现错误了,只有奇数个数据位发生错误,才能发现错误。同时,奇偶校验只能查错不能纠错。 -

在(D)校验方法中,采用模二运算来构造校验位。

A、水平奇偶 B、垂直奇偶 C、海明码 D、循环冗余采用模二除法运算的只有循环冗余检验CR

-

CPU中译码器的主要作用是进行()。

A、地址译码 B、指令译码 C、数据译码 D、选择多路数据至ALU知识:

CPU中指令译码器的功能是对现行指令进行分析,确定指令类型和指令所要完成的操作以及寻址方式,并将相应的控制命令发往相关部件。 -

(C)不属于系统总线。

A、ISA B、EISA C、SCSI D、PCI知识:

系统总线又称内总线或板级总线,在微机系统中用来连接各功能部件而构成一个完整的微机系统。系统总线包含有三种不同功能的总线,即数据总线DB(Data Bus)、地址总线AB(Address Bus)和控制总线CB(Control Bus)。

ISA (Industrial Standard Architecture) 总线标准是IBM公司1984年为推出PC/AT机而建立的系统总线标准,所以也叫AT总线。它是对XT总线的扩展,以适应8/16位数据总线要求。

EISA总线是1988年由Compaq等9家公司联合推出的总线标准。它在ISA总线的基础上使用双层插座,在原来ISA总线的98条信号线上又增加了98条信号线,也就是在两条ISA信号线之间添加一条EISA信号线。在实用中,EISA总线完全兼容ISA总线信号。

PCI (Peripheral Component Interconnect)总线是当前最流行的总线之一,它是由lntel公司推出的一种局部总线。它定义了32位数据总线,且可扩展为64位。PCI总线主板插槽的体积比原ISA总线插槽还小,支持突发读写操作,最大传输速率可达132MB/S,可同时支持多组外围设备。PCI局部总线不能兼容现有的ISA、EISA、MCA(Micro Channel Architecture)总线,但它不受制于处理器,是基于奔腾等新一代微处理器而发展的总线。

SCSI (Small Computer System Interface)是一种用于计算机和智能设备之间(硬盘、软驱、光驱、打印机、扫描仪等)系统级接口的独立处理器标准。 -

地址编号从80000H到BFFFFH且按字节编址的内存容量为(/)KB,若用16K*4bit的存储器芯片构成该内存,共需(C)

A、8 B、16 C、32 D、64知识:

从80000H到BFFFFH的编址单元共3FFFF(即2 ^18)个,按字节编址的话,对应的容量为2 ^8KB,即256KB。若用16K * 4bit的芯片构成该内存,构成一个16KB存储器需要2片,256/16=16,因此共需要32片。 -

以下关于总线的叙述中,不正确的是()。

A、并行总线适合近距离高速数据传输

B、串行总线适合长距离数据传输

C、单总线结构在一个总线上适应不同种类的设备,设计简单且性能很高

D、专用总线在设计上可以与连接设备实现最佳匹配知识:

在单总线结构中,CPU与主存之间、CPU与I/O设备之间、I/O设备与主存之间、各种设备之间都通过系统总线交换信息。单总线结构的优点是控制简单方便,扩充方便。但由于所有设备部件均挂在单一总线上,使这种结构只能分时工作,即同一时刻只能在两个设备之间传送数据,这就使系统总体数据传输的效率和速度受到限制,这是单总线结构的主要缺点。 -

用户A从CA获得用户B的数字证书,并利用()验证数字证书的真实性。

A、B的公钥 B、B的私钥 C、CA的公钥 D、CA的私钥知识:

数字证书是由权威机构 CA证书授权(CertificateAuthority)中心发行的,能提供在lnternet上进行身份验证的一种权威性电子文档,人们可以在互联网交往中用它来证明自己的身份和识别对方的身份。数字证书包含版本、序列号、签名算法标识符、签发人姓名、有效期、主体名、主体公钥信息等并附有CA的签名,用户A获取用户B的数字证书后通过验证CA的签名来确认数字证书的有效性。验证CA的签名时使用的是CA的公钥。 -

甲和乙要进行通信,甲对发送的消息附加了数字签名,乙收到该消息后利用()验证该消息的真实性。

A、甲的公钥 B、甲的私钥 C、乙的公钥 D、乙的私钥知识:

数字签名(Digital Signature)技术是不对称加密算法的典型应用:数据源发送方使用自己的私钥对数据校验和(或)其他与数据内容有关的变量进行加密处理,完成对数据的合法“签名”,数据接收方则利用对方的公钥来解读收到的“数字签名“,并将解读结果用于对数据完整性的检验,以确认签名的合法性。数字签名主要的功能是保证信息传输的完整性、发送者的身份认证、防止交易中的抵赖发生。 -

下列网络攻击行为中,属于DoS攻击的是()。

A、特洛伊木马攻击 B、SYN Flooding攻击 C、端口欺骗攻击 D、IP欺骗攻击知识:

特洛伊木马是附着在应用程序中或者单独存在的一些恶意程序,它可以利用网络远程控制网络另一端的安装有服务端程序的主机,实现对被植入了木马程序的计算机的控制,或者窃取被植入了木马程序的计算机上的机密资料。

拒绝服务攻击通过网络的内外部用户来发动攻击。内部用户可以通过长时间占用系统的内存、CPU处理时间使其他用户不能及时得到这些资源,而引起拒绝服务攻击;外部黑客也可以通过占用网络连接使其他用户得不到网络服务。

SYN Flooding攻击以多个随机的源主机地址向目的路由器发送SYN包,在收到目的路由器的SYN ACK后并不回应,于是目的路由器就为这些源主机建立大量的连接队列,由于没有收到ACK一直维护着这些队列,造成了资源的大量消耗而不能向正常请求提供服务,甚至导致路由器崩溃。服务器要等待超时才能断开己分配的资源,所以SYN Flooding攻击是一种DoS攻击。

端口欺骗攻击是采用端口扫描找到系统漏洞从而实施攻击。

IP欺骗攻击是产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身份。

欢乐时光及熊猫烧香均为蠕虫病毒,CIH则为系统病毒,这3者均以感染台式机或服务器为主,且产生较早

X卧底则是新近产生的、通过木马形式传播、目标为智能手机的病毒。 -

杀毒软件报告发现病毒Macro.Melissa,由该病毒名称可以推断病毒类型是(),这类病毒主要感染目标是(/)。

A、文件型 B、引导型 目录型 宏病毒知识

计算机病毒的分类方法有许多种,按照最通用的区分方式,即根据其感染的途径以及采用的技术区分,计算机病毒可分为文件型计算机病毒、引导型计算机病毒、宏病毒和目录型计算机病毒。

文件型计算机病毒感染可执行文件(包括EXE和COM文件)。

引导型计算机病毒影响软盘或硬盘的引导扇区。

目录型计算机病毒能够修改硬盘上存储的所有文件的地址。

宏病毒感染的对象是使用某些程序创建的文本文档、数据库、电子表格等文件,从文件名可以看出Macro.Melissa是一种宏病毒。 -

安全需求可划分为物理线路安全、网络安全、系统安全和应用安全。下面的安全需求中属于系统安全的是(),属于应用安全的是(/)。

A、机房安全 B、入侵检测 C、漏洞补丁管理 D、数据库安全知识:

机房安全属于物理安全,入侵检测属于网络安全,漏洞补丁管理属于系统安全,而数据库安全则是应用安全。