Nmap用来扫描网络中主机开放的端口,是大多数网络管理员必备的工具之一。

很多黑客也会利用Nmap扫描主机开放的端口后,针对某一个开放 的敏感端口,进行攻击。

Nmap相关简单命令介绍:

扫描单机端口 nmap 192.168.1.2

扫描IP段端口 nmap 192.168.1.2-200

扫描指定端口 nmap -p 21,80,3389 192.168.1.2

扫描端口段 nmap -p 1-65536 192.168.1.2

半开连接端口 nmap -sS 192.168.1.2

全开连接端口 nmap -sT 192.168.1.2

显示banner信息 nmap -sV 192.168.1.2

TCP FIN 扫描UNIX系统 nmap -sF 192.168.1.2

TCP NULL 扫描UNIX系统 nmap -sN 192.168.1.2

TCP Xmax 扫描UNIX系统 nmap -sX 192.168.1.2

扫描原理:

全扫描是利用三次握手,完成一次三次握手,若端口处于侦查状态那么成功返回。否则该端口不可用。全扫描优点是稳定可靠不需要特殊权限,缺点是不隐蔽,会在系统日志中留下连接信息和错误信息,容易被防火墙发现和屏蔽。

半扫描是扫描器向目标主机端口发送SYN包,若应答是RST包,则说明该端口不可用,若应答中包括 SYN和ACK包说明端口处于监听状态,在传送一个RST包结束连接。由于半扫描没有 将连接建立完成,因此优点是比较与全连接,更隐蔽,缺点是同城构造SYN数据包需要超级用户或者 授权用户访问专门的系统调用。

实际操作:

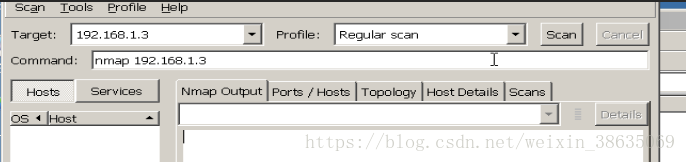

下载NMAP后,打开NMAP,打开一个新的扫描窗口,输入扫描的主机IP,选择扫描方式

开始扫描。结果图就不放了。

另一种方式在命令行方式下进行扫描(对192.168.1.3进行regular scan):

在命令行中输入上述命令(例如nmap 192.168.1.2)