一、Nmap的发展与介绍

Nmap是由Gordon Lyon设计并实现的,与1997年开始发布。Gordon Lyon最初设计Nmap的目的只是希望打造一款强大的端口扫描工具。但是随着时间的发展,Nmap的功能越来越全面,2009年7月17日,开源网络安全扫描工具Nmap正式发布了5.00版,这是自1997年以来最重要的发布,代表着Nmap从简单的网络端口扫描软件变身为全方面的安全工具组件。

目前的Nmap已经具备了主机发现功能、端口扫描功能、服务及版本检测功能、操作系统检测功能。另外除了这些基本功能之外,Nmap还可以实现一些高级的审计技术,例如伪造发起扫描端的身份、进行隐蔽的扫描、规避目标的防御设备(例如防火墙)、对系统进行安全漏洞检测并提供完善的报告选项等。在后来的不断发展中,随着Nmap强大的脚本引擎NSE的推出,任何人都可以自己向Nmap中添加新的功能模块。

二、Nmap的基本使用

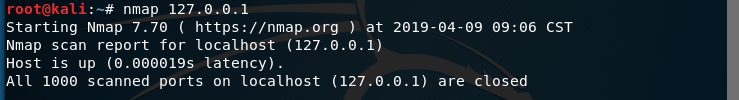

(1)对单个主机的扫描

命令:nmap 目标ip地址

例:nmap 127.0.0.1

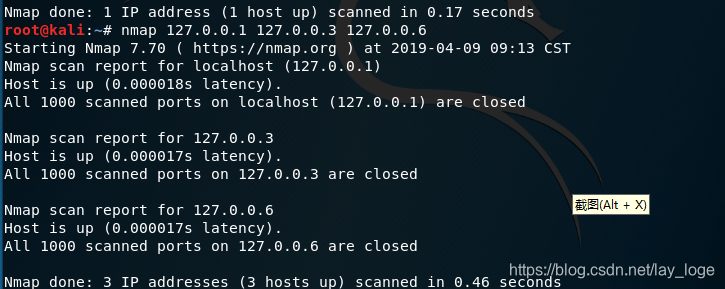

(2)对多个不连续的主机进行扫描

(2)对多个不连续的主机进行扫描

命令:nmap 扫描目标1 扫描目标2 扫描目标3 …… 扫描目标n

例:nmap 127.0.0.1 127.0.0.3 127.0.0.6

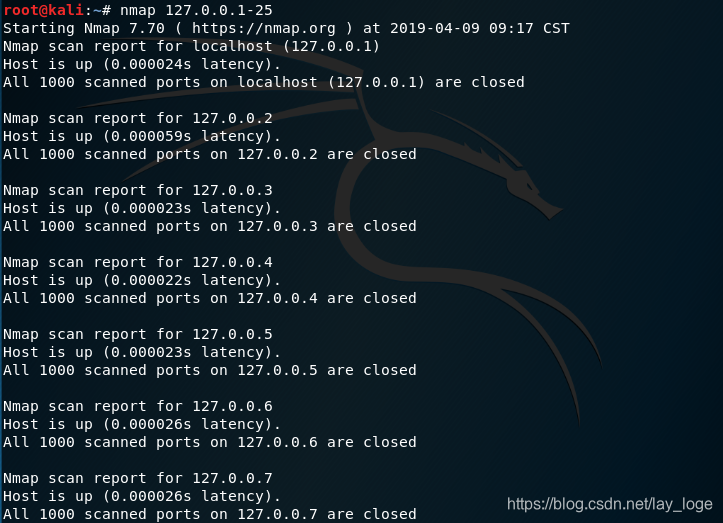

(3)对连续范围内的主机进行扫描

(3)对连续范围内的主机进行扫描

命令:nmap ip地址的范围

例:nmap 127.0.0.1-25

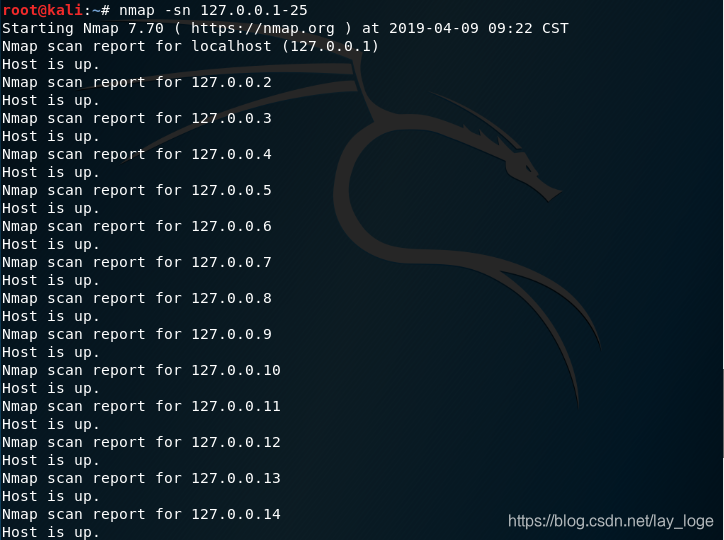

-sn参数:该参数的意义是只扫描是否在线,不扫描端口。在扫描范围较大的情况下,可以节省扫描时间。

命令:nmap -sn ip地址的范围

例:nmap -sn 127.0.0.1-25

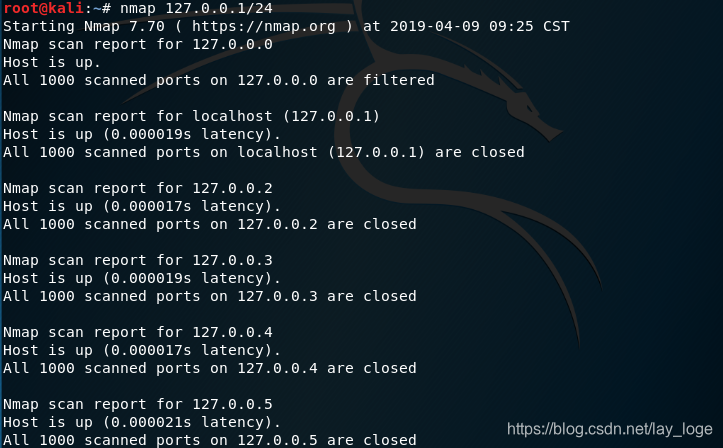

(4)对整个子网进行扫描

命令:nmap IP地址/掩码位数

例:nmap -sn 127.0.0.1/24

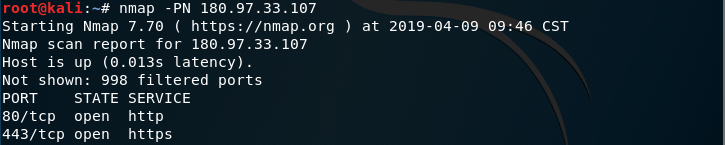

(5)跳过Ping扫描阶段

这个方法可以跳过哪些没有响应的主机,从而节省大量的时间。所以我们可以指定无论目标是否响应Ping扫描,都要将整个扫描过程完成的参数。

命令:nmap -PN 目标

例:nmap -PN 180.97.33.107

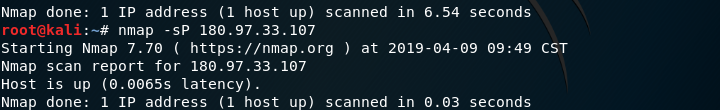

(6)仅使用Ping协议进行主机发现

命令:nmap -sP 目标

例:nmap -sP 180.97.33.107

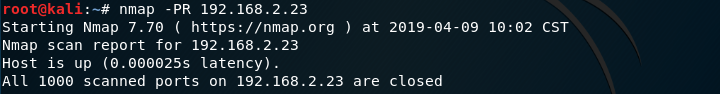

(7)使用ARP协议进行主机发现

当目标主机与我们处于同一网段的时候,使用ARP协议扫描技术就是最佳的选择。不仅速度最快,扫描结果也是最为精准的。这是因为没有任何的安全措施会阻止正常的ARP请求。

命令:nmap -PR 目标

例:nmap -PR 192.168.2.23

(8)使用TCP协议进行主机发现

TCP协议的主要过程由三次握手构成:主动端先发送SYN报文,被动端回应SYN+ACK报文,然后主动端再回应ACK。利用这个过程,Nmap向目标发送SYN报文,如果对方回应了SYN+ACK,则说明目标在线。

由于三次握手中的最后一步意义不大,所以扫描的时候,这一步可以完成也可以不完成,如果完成的话我们一般称之为全开(Connect)扫描,否则称之为半开(SYN)扫描。

命令:nmap -sS 目标

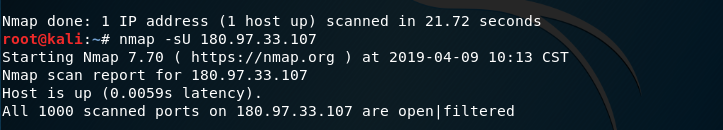

(9)使用UDP协议进行主机发现

UDP协议相比TCP简单,但是进行扫描时,并不如TCP协议方便,而且花费的时间很长,因此这种扫描方式并不常用。

命令:nmap -sU 目标

例:nmap -sU 180.97.33.107

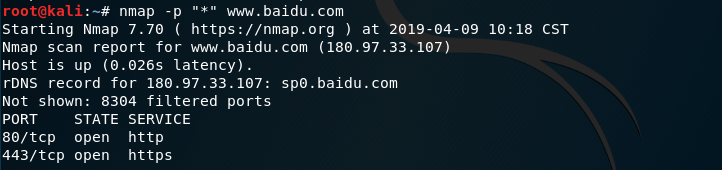

(10)扫描全部端口

命令:nmap -p "* " 目标

例:nmap -p “*” www.baidu.com

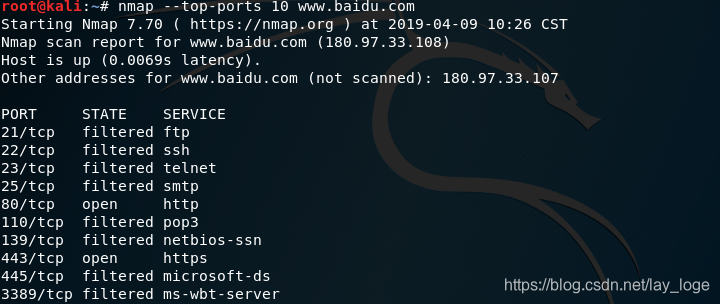

(11)扫描前n个端口

命令:nmap --top-ports n 目标

例:nmap --top-ports 10 www.baidu.com

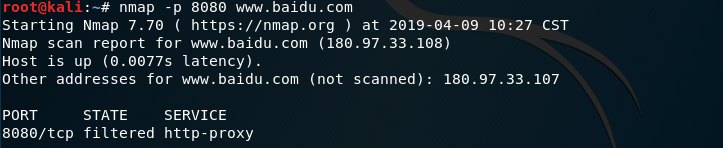

(12)扫描指定端口

命令:nmap -p 端口号 目标

例:nmap -p 8080 www.baidu.com

其中n是指的个数

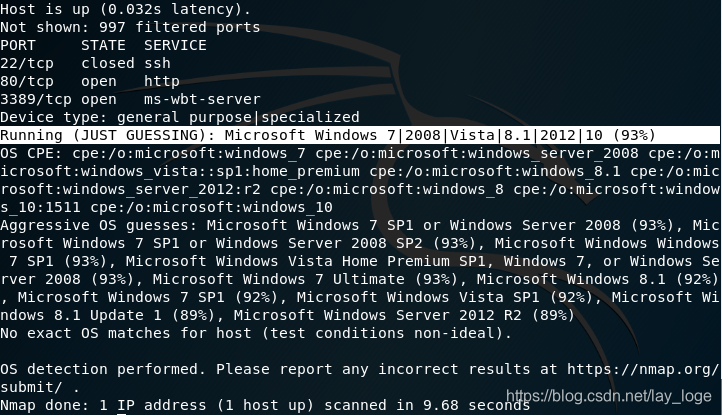

(13)使用Nmap扫描目标的操作系统

命令:nmap -O 目标

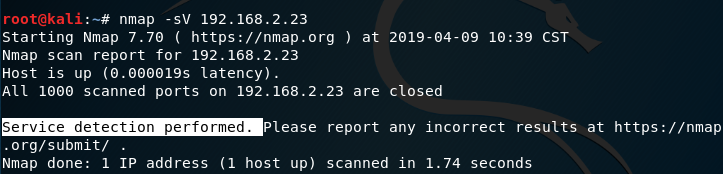

(14)使用Nmap扫描目标服务

命令:nmap -sV 目标

例:nmap -sV www.baidu.com

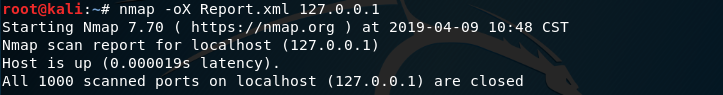

(15)将Nmap的扫描结果保存为XML文件

命令:nmap -oX 目标

例如要对扫描结果保存为XML格式

例:nmap -oX Report.xml www.baidu.com

之后可以通过命令进行将xml文件导入数据库操作啦~~~

之后可以通过命令进行将xml文件导入数据库操作啦~~~

Nmap常用参数说明