Kali——WEB渗透(二)

学习web渗透过程中的心得体会以及知识点的整理,方便我自己查找,也希望可以和大家一起交流。

—— 侦查:Nmap——

- 作用:用于扫描开放端口,协议号,操作系统信息,防火墙信息等的工具。

- 流程:

首先可以验证nmap安装是否正确,输入命令nmap --version。

之后我们可以根据扫描的目标类别来使用不同的格式

(1).单个目标,直接输入IP地址,例如nmap 192.168.52.113

(2).多个目标,使用CIDR标志位(详解点击这里)

例如:namp 192.168.10.0/24【将会扫描192.168.10.0 (二进制格式: 11000000 10101000 00001010 00000000)和192.168.10.255 (二进制格式: 11000000 10101000 00001010 11111111)之间的256台主机】

当然也可以使用如下格式

nmap 192.168.52.1-255

nmap -iL text.text//扫描text.text中保存的所有IP

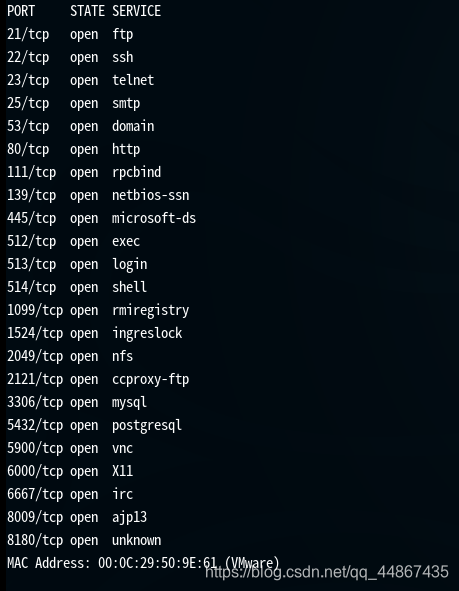

确认扫描的IP后,nmap会返回扫描的结果,如图

第一列是端口名称,第二列是端口开放状态,第三列是开放的服务。(正常情况下不会开放图中这么多端口,由于我用的是虚拟机靶机,设置的漏洞很多,所有端口均为开放)。

接下来可以通过各种参数和选项来详细调查

3.选项:

- -sC 匿名 FTP 登录(后一般有端口,例如

nmap -sC 192.168.52.0 -p 23) - -sL 列表扫描(可以对主机进行反向域名解析,校验ip或域名是否存在)

- -sU snmp破解

- -sV telnet破解

- -oN 保存为文本文件

- -oX 保存为 XML 文件

- -oG 保存为 GREPable 输出

- -oS 脚本输出