一、原理

1.首先我们要知道什么是存储型XSS:

存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行。这种XSS比较危险,容易造成蠕虫,盗窃cookie等。

2.其次XSS漏洞如何理由:

存储型 XSS 一般出现在网站留言、评论、博客日志等交互处,恶意脚本存储到客户端或者服务端的数据库中。当一个服务器或 客户端存在XSS漏洞时,上传到留言板的内容会原封不动的放进代码中,等下一次有客户访问时,也会执行这段代码,使其中招。利用这种原理攻击者可以将有些恶意代码上传,来获取访问者的cookie等。

二、步骤

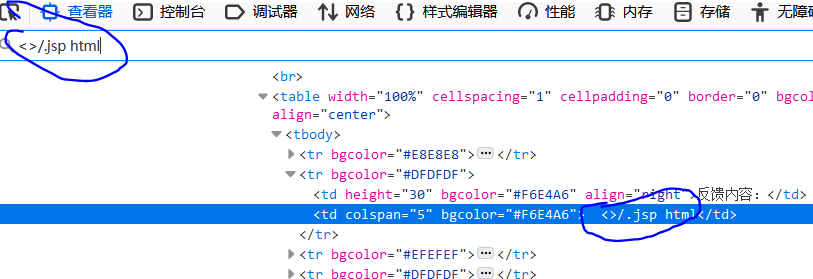

1、测试是否存在XSS漏洞,在留言板中写入敏感字符(如<>/.jsp等),测试是否会被过滤掉

点开我要留言,内容里面填入敏感信息,其它必填地方随便填入,然后提交

提交完成后,在查看留言页面,F12,打开代码审计,在搜索框里搜索你刚才写的敏感信息,可以看到,敏感信息直接被包含进了网页中,所以此网站存在XSS漏洞

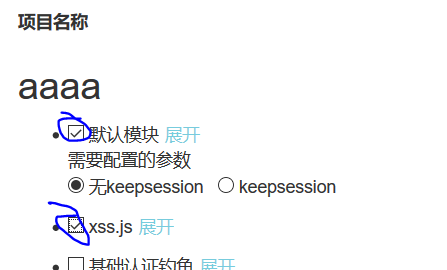

2.因为题目说网站管理员每十秒带着cookie去访问一次留言板,并且flag就在管理员的留言板中,所以我们需要通过这个漏洞上传一个可以获得访问者cookie的一段代码,也是因为插入点一般都有长度限制,所以说xss一般攻击都需要外链。我在这里用的是网上的xss平台:http://xsspt.com,需要自己去注册和登录,反正账号密码知道就行了,邮箱反正不验证不建议写真实的,完成注册登陆后选择创建,项目名称和项目描述随便填,点击下一步,勾选下面两项:

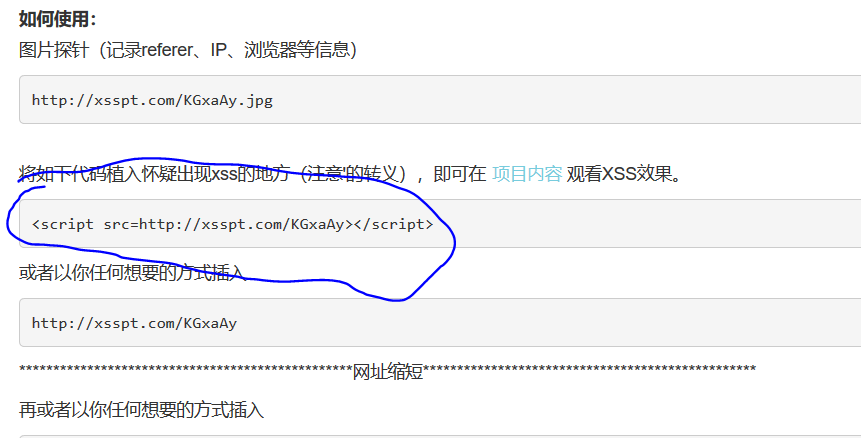

然后继续下一步,找到如何使用,把Script脚本语言复制下来:

再次打开留言板,开始留言,将复制的内容粘贴到留言板中,然后提交:

扫描二维码关注公众号,回复:

10669568 查看本文章

F12查看是否上传成功,

上传成功后,回到XSS平台,点击项目名称,展开,找到cookie里面的flag,这就是我们苦苦寻找的答案了