CTF——MISC习题讲解(攻防世界系列)

前言

好久没有做杂项的题目了,这几天就继续在刷刷攻防世界的题目,然后靶场也是正常做,每天做的题目数量不固定~

一、easycap(bsidessf-ctf-2017)

难度值:初级

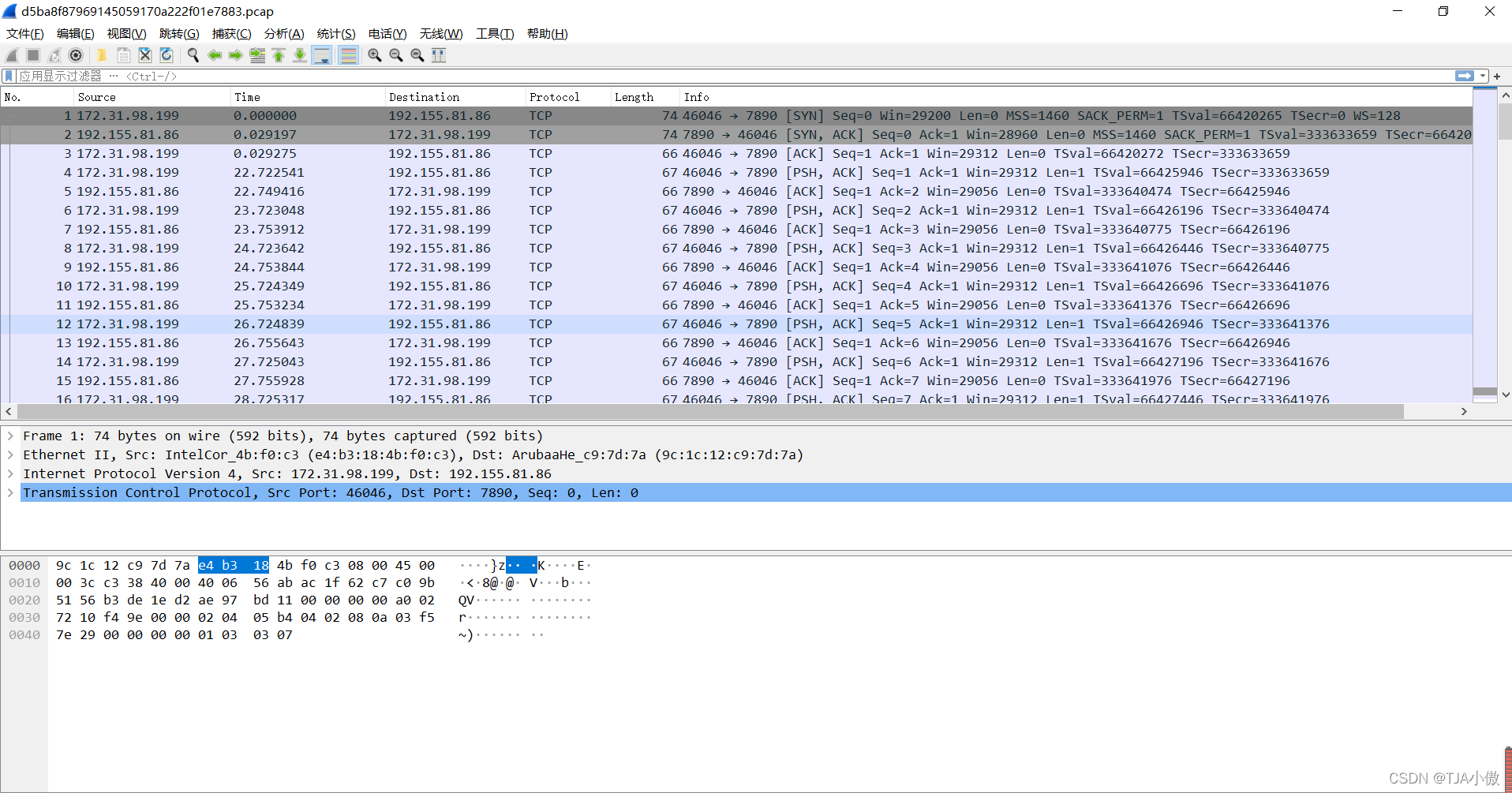

首先打开题目观察如下

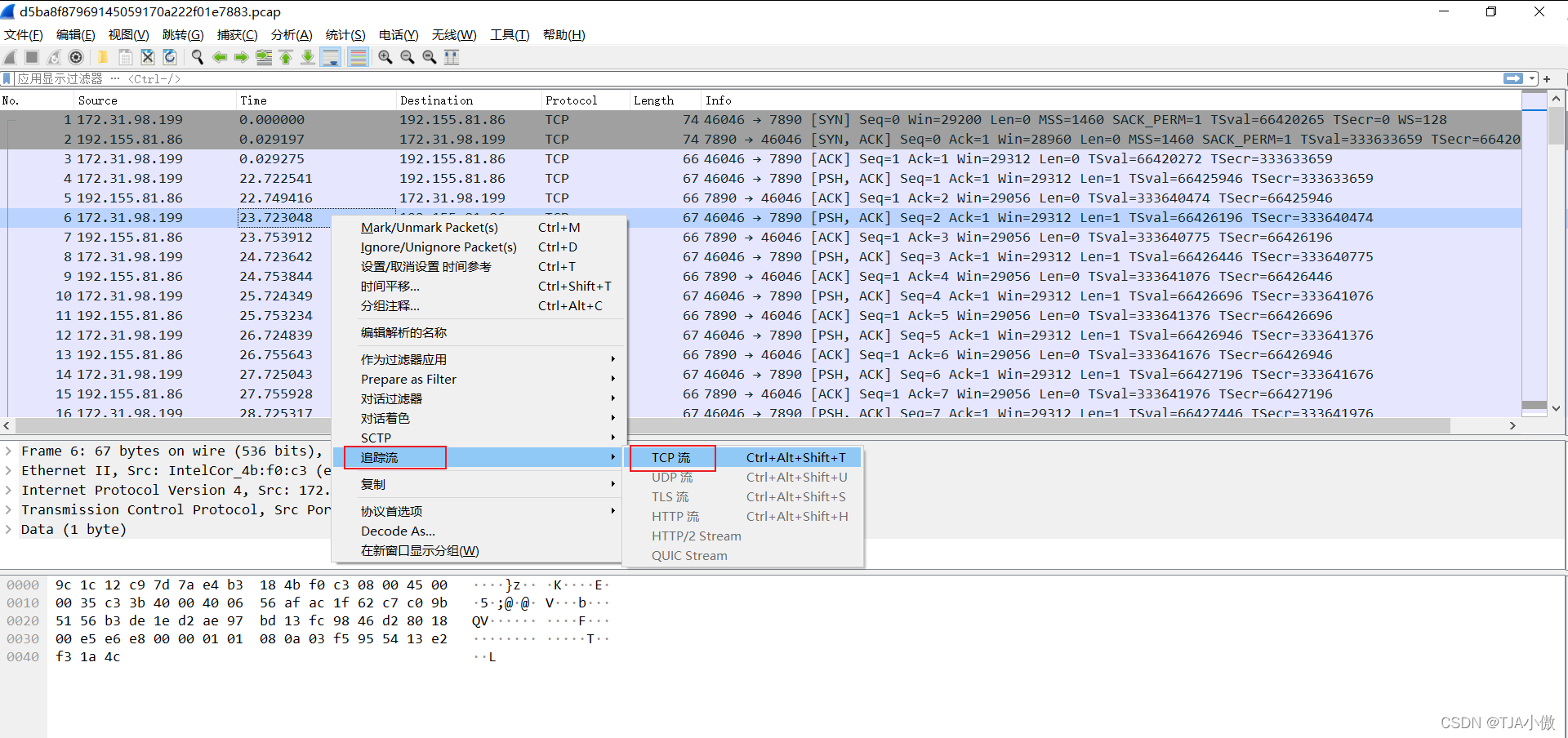

直接随便右键点击一个tcp流,追踪tcp流可以得到flag

直接随便右键点击一个tcp流,追踪tcp流可以得到flag

最终得到flag

最终得到flag

flag{385b87afc8671dee07550290d16a8071}

二、stage1(XCTF 3rd-GCTF-2017)

难度值:中级

打开题目是一个图片如下

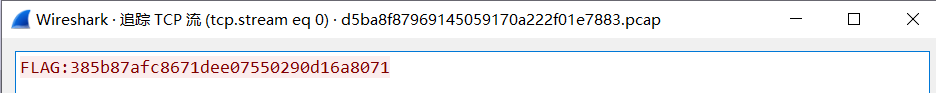

使用StegSolve打开,切换到左一视图时看到如下图片

使用StegSolve打开,切换到左一视图时看到如下图片

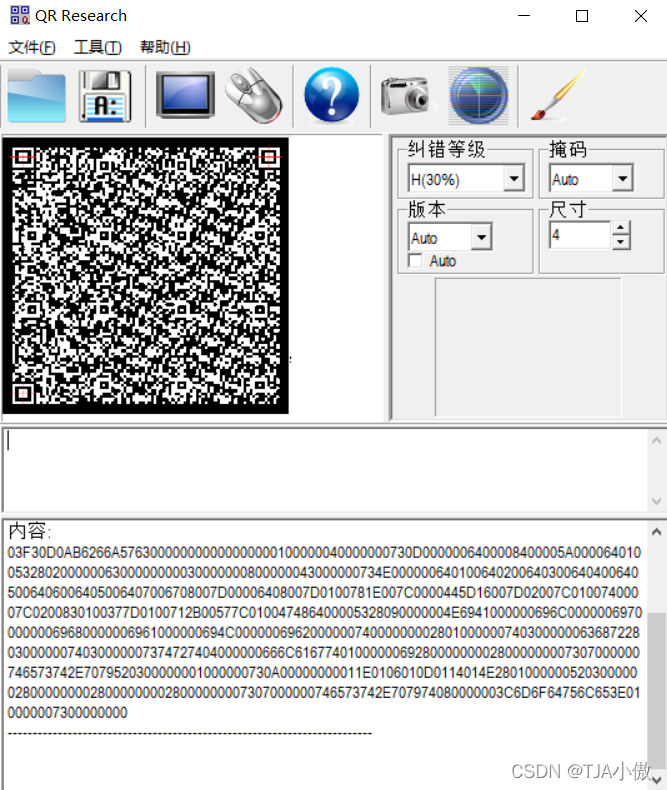

图片属实是有点大,然后发现一个二维码,直接用离线工具扫描进行查看(QR Research)

图片属实是有点大,然后发现一个二维码,直接用离线工具扫描进行查看(QR Research)

发现了得到一串十六进制数字

03F30D0AB6266A576300000000000000000100000040000000730D0000006400008400005A00006401005328020000006300000000030000000800000043000000734E0000006401006402006403006404006405006406006405006407006708007D00006408007D0100781E007C0000445D16007D02007C01007400007C0200830100377D0100712B00577C010047486400005328090000004E6941000000696C000000697000000069680000006961000000694C0000006962000000740000000028010000007403000000636872280300000074030000007374727404000000666C6167740100000069280000000028000000007307000000746573742E7079520300000001000000730A00000000011E0106010D0114014E280100000052030000002800000000280000000028000000007307000000746573742E707974080000003C6D6F64756C653E010000007300000000

从开头03F3可知时pyc文件,先把这个东西直接丢在winhex里即可

保存为11.pyc

然后接下来就开始进行反编译,在这里给大家介绍一个反编译的神器

运行一下既可得到flag

运行一下既可得到flag

三、Miscellaneous-200(defkthon-ctf)

难度值:中级

打开题目后发现这就是一些数字

看这样应该像应该是RGB像素点

看这样应该像应该是RGB像素点

所以借助别人编写好的代码,还原图片

#!/user/bin/env python

# -*-coding:utf-8 -*-

# Author:lip

from ast import literal_eval as make_tuple

from PIL import Image

f = open('1.py', 'r')

corl = [make_tuple(line) for line in f.readlines()]

f.close()

img0 = Image.new('RGB', (270, 270), '#ffffff')

k=0

for i in range(246):

for j in range(246):

img0.putpixel ([i , j], corl[k])

k=k+1

img0.save("result.png")

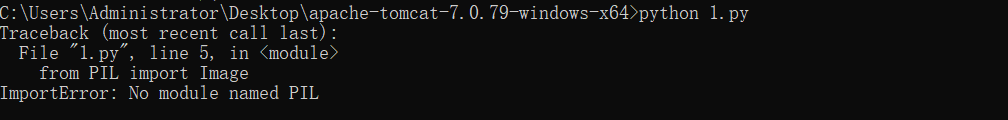

在运行的时候出来问题,提示如下

运行安装pillow命令即可:

pip install pillow.

在此运行后就得到图片如下

在此运行后就得到图片如下

得到flag

flag{youc@n’tseeme }

四、Hear-with-your-Eyes(su-ctf-quals-2014)

难度值:初级

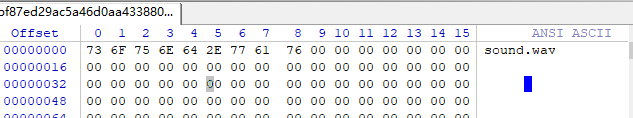

下载后是一个压缩包,那么打开压缩包后发现是一个无后缀的文件,直接放到文本编辑器里

猜测这是个压缩文件,要解压,将后缀改为.zip(.rar也行),进行解压

用Audacity打开这个mav文件,切换到频谱图(PS:文件名sound旁边有个倒三角形,点一下,再选中频谱图)

就会看到flag

就会看到flag

flag{e5353bb7b57578bd4da1c898a8e2d767}

flag{e5353bb7b57578bd4da1c898a8e2d767}

五、Hidden-Message(su-ctf-quals-2014)

难度值:初级

打开题目后发现如下界面

只有udp协议,剩下的其实都没有什么有用的协议,那就在自己观察一下信息,看看有什么信息

发现只有红框位置0101不断变换

发现只有红框位置0101不断变换

感觉是隐写

提取出来

10110111100110101001011010001100100110101001000110011101100110101000110110011000

但是1开头的

不像ascii码

转换进制没有什么东西

猜测10互换位置看一下

01001000011001010110100101110011011001010110111001100010011001010111001001100111

然后转ascii

得到flag:Heisenberg

flag{Heisenberg}