前言:

前面完成了 SQL 注入漏洞的数字型输入,其实 SQL 注入漏洞还有很多其他类型的注入,例如:字符型注入、宽字节注入等,相应的绕过方式也有很多种。这次的任务是写一个字符型的 SQL 注入漏洞。

一、简介

对于字符型的 SQL 注入来说,其原理与数字型 SQL 注入类似,区别仅仅在于数字型 SQL 注入是用户从前端输入一个数字类型的数据,然后服务器接收到后直接拼接到预定的 SQL 语句中,导致注入的漏洞产生,而对于字符型 SQL 注入来说,可能需要考虑后端服务器拼接用户输入数据使用的方式,例如是单引号还是双引号?有没有加括号等等,如果加了,就需要考虑单双引号或者括号的闭合的问题。

由于漏洞原理、漏洞利用方式等基本内容与数字型 SQL 注入类似,而上一篇文章中已经详细阐述了相关内容,所以这里便不再赘述。

二、项目配置

pom.xml 导入相关依赖

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.6.4</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>com.example</groupId>

<artifactId>sqli</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>sqli</name>

<description>sqli</description>

<properties>

<java.version>1.8</java.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jdbc</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

</project>

同样需要配置 application.properties,连接数据库,配置匹配路径

spring.datasource.url = jdbc:mysql://127.0.0.1:3306/pikachu?useUnicode=true&characterEncoding=utf-8&serverTimezone=GMT%2B8

spring.datasource.username = root

spring.datasource.password = root

spring.datasource.driverClassName = com.mysql.jdbc.Driver

spring.thymeleaf.prefix = classpath:/templates/

三、代码编写

首先创建 springboot 项目,与数字型创建过程及相关设置均相同

实现 controller 层,indexController,实现前端请求匹配到指定 HTML 界面

indexController.java

package com.example.sqli.controller;

import org.springframework.stereotype.Controller;

import org.springframework.web.bind.annotation.RequestMapping;

@Controller

public class indexController {

@RequestMapping(value={

"/","/index.html"})

public String index(){

return "index";

}

@RequestMapping(value={

"sqli_char"})

public String sqli_char_index(){

return "sqli_char";

}

}

然后实现字符型 SQL 注入的后端核心代码,构造漏洞环境

扫描二维码关注公众号,回复:

13829732 查看本文章

sqli_char.java

//字符型SQL注入漏洞(测试payload:' or 1=1 #)

@RequestMapping("char")

public String sqli_char(@RequestParam(value = "id",required = false) String id, Model model) throws SQLException {

Connection connection = dataSource.getConnection();

Statement stmt = connection.createStatement();

sql="select * from users where id = '"+ id +"'";

System.out.println(sql);

ResultSet rs = stmt.executeQuery(sql);

// 通过此对象可以得到表的结构,包括,列名,列的个数,列数据类型

while (rs.next()) {

Object value = rs.getObject("username");//获取列对应的值。

System.out.println(value);

model.addAttribute("id",value);

}

rs.close();

connection.close();

System.out.println("model:"+model);

return "sqli_char";

}

然后编写简易的前端测试代码

index.html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>SQL注入</title>

</head>

<body>

<input type="button" value="字符型有回显注入"

onclick="javascrtpt:window.location.href='http://localhost:8080/sqli_char'" />

</body>

</html>

字符型 SQL 注入前端测试代码

sqli_char.html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>字符型SQL注入</title>

</head>

<body>

<form action="http://localhost:8080/sqli/char" method="get">

请输入学号ID: <input type="text" name="id" />

<input type="submit" value="查找" />

</form>

</body>

</html>

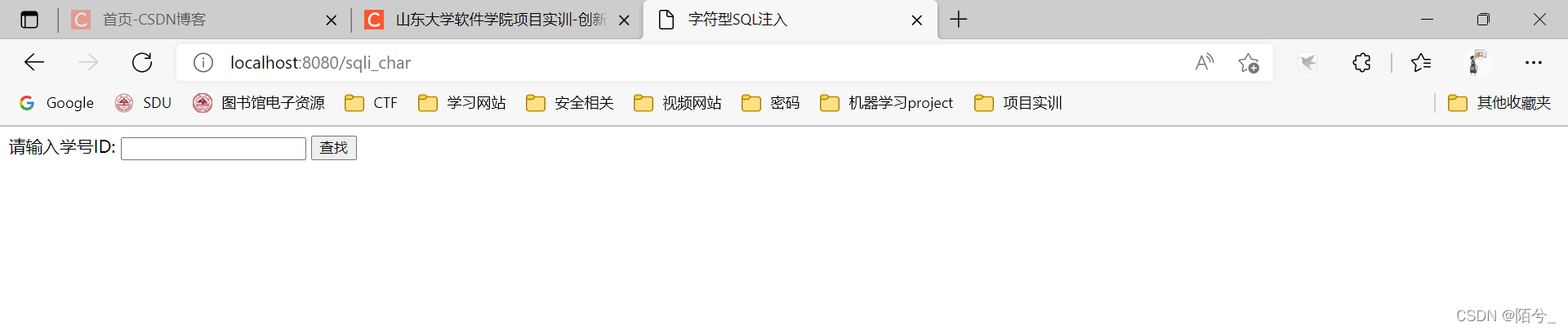

四、运行测试

字符型 SQL 注入前端测试界面

payload:' or 1=1 #

回显结果:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-B4y7gPZ4-1647523757379)(项目记录.assets/image-20220313195925346.png)]](https://img-blog.csdnimg.cn/55cdf608999e456fada40bbb9e1b69db.png)

查询出所有用户名

剩下的测试 payload 与数字型思路类似,这里也就不再测试,毕竟不是写 writeup。