2021东华杯

和华为119冲突了,做119去了。这里复盘一下。

参考链接

[[2021 东华杯 个人 WriteUp-魔法少女雪殇 (snowywar.top)

MISC

check_in

utf-7编码。理论上base64也可以解出来。

where_can_find_code

解压缩之后,发现一个code.asc文件。用Notepad++打开,看到前面的语句有点像html。都是样式什么的,最后在font标签中给出了一串字符。

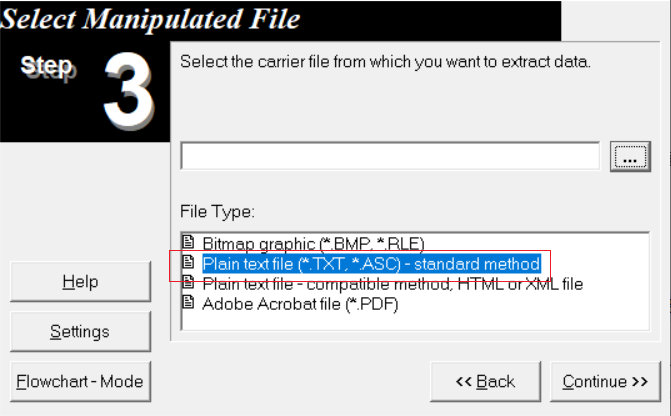

其实对于asc这个后缀比较熟悉的话,可以知道westego是可以解asc的。

解码之后得到一串数字:20810842042108421。这里还是见识太短。看wp说是云影密码。去学习了一波。关于云影密码:使用 0,1,2,4,8 四个数字,其中 0 用来表示间隔,其他数字以加法可以表示出 如:28=10,124=7,18=9,再用 1->26 表示 A->Z。

这里写了个脚本

# 读文件

with open('1.txt','r') as f:

data = f.read()

# print(data)

# 以0切割

list_data = data.split("0")

# print(list_data)

# 获取切割值的和

d_list = []

def dlist(list_data):

for i in list_data:

d = 0

for j in i:

d += int(j)

d_list.append(d)

return d_list

# print(dlist(list_data))

datalist = dlist(list_data)

# 获取字母

def getstr(datalist):

s = ''

for i in datalist:

s += chr(i+64)

return s

print(getstr(d_list))

然后通过之前font发现的关键字:format(“Translate the letter J into I”);知道了是Playfair cipher。

扫描二维码关注公众号,回复:

13537278 查看本文章

解码得到flag

project

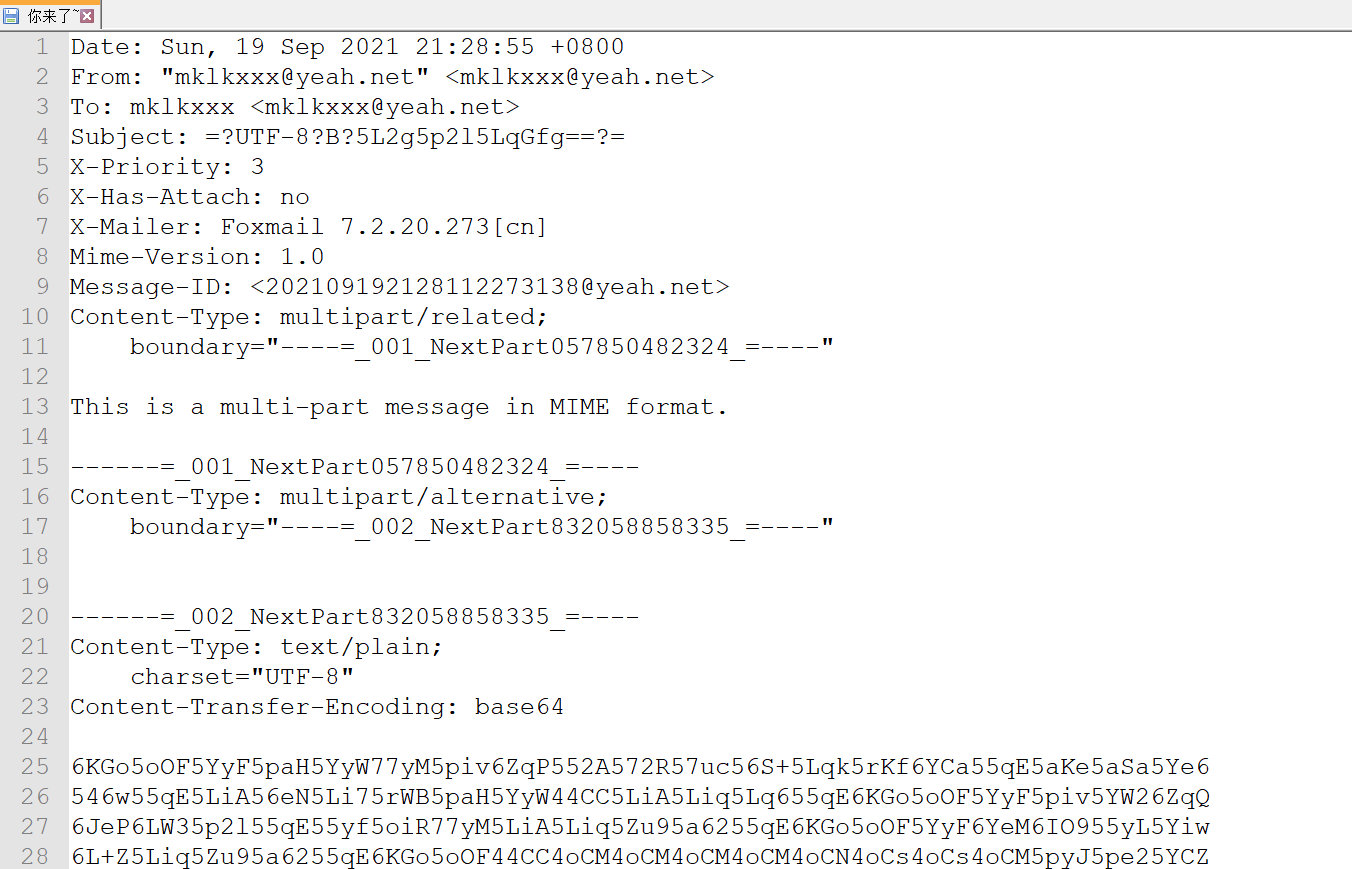

这个题,看了部分。解压之后发现一堆文件。其实都没什么用。直接按日期排序,发现最近修改的文件是test.exe。直接运行得到一个problem_bak.zip。解压得到一个文件。Notepad++打开看到是个邮件文件。

用qq邮箱打开。有点阴间

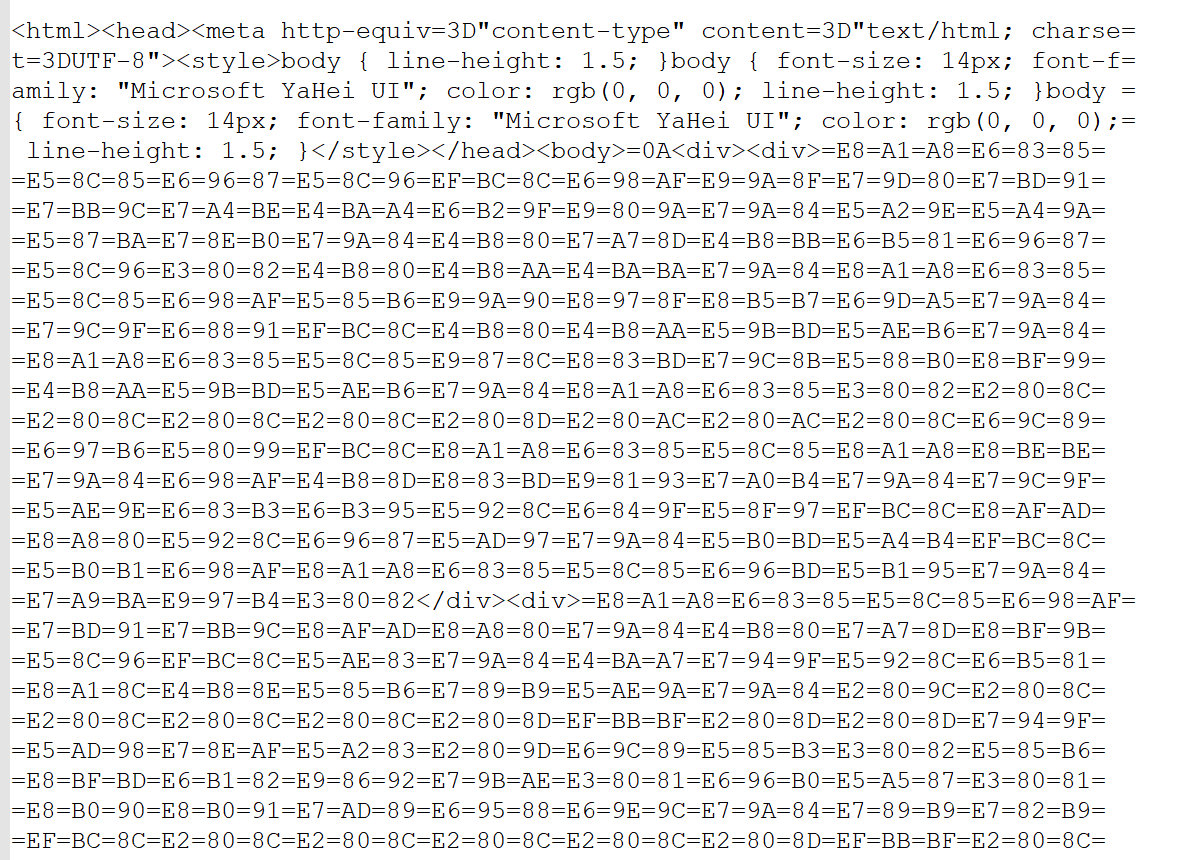

看了邮件,有文字和图片。把图片存下来。继续往下查看,发现文件和图片的编码

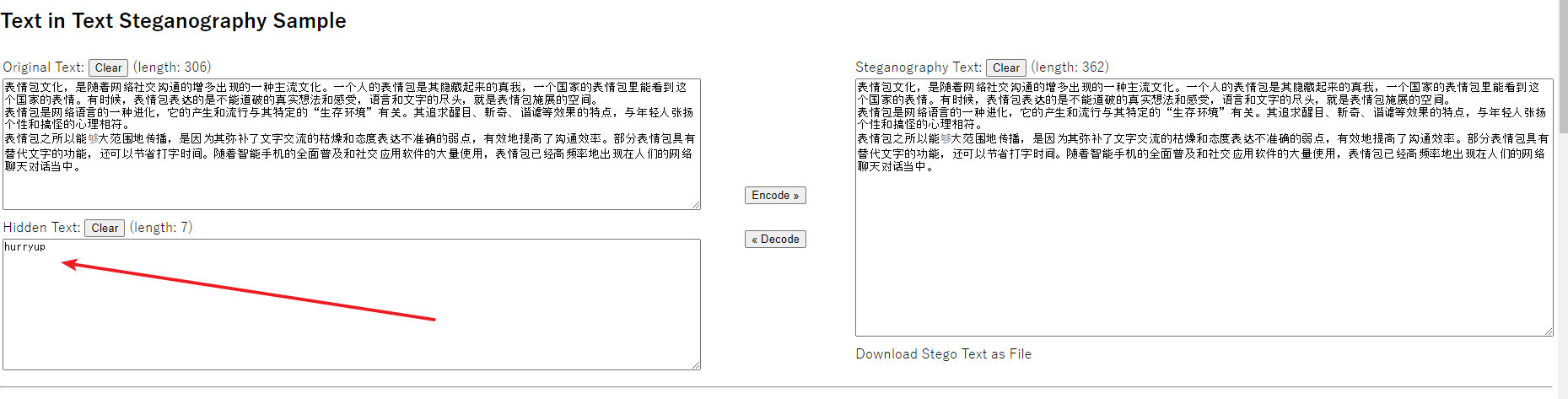

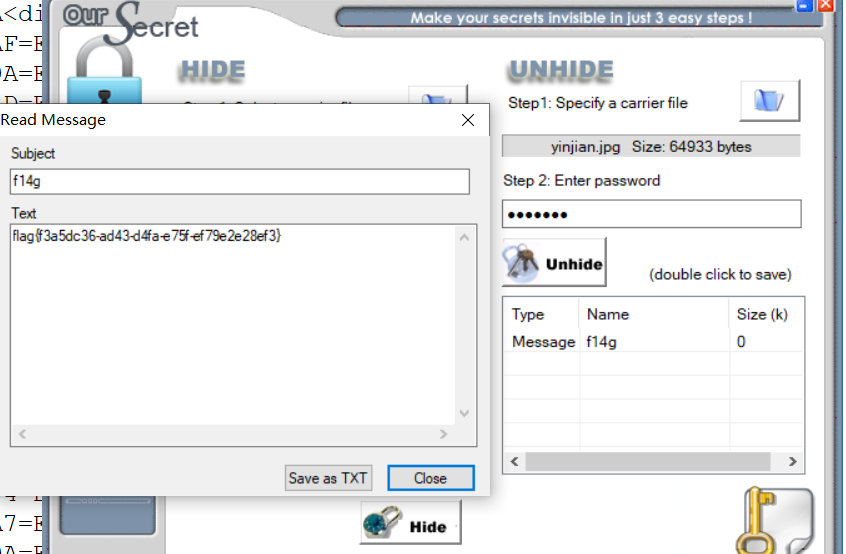

fuzz以后发现文字是零宽字节。得到密码hurryup。图片是经过隐藏的。

使用工具our secret对保存的图片进行解码,得到flag

JumpJumpTiger

解压出来是个exe文件。ide打开,发现大量的base编码

wp说是两个图+盲水印。没分离出来。阴间题目。