base64÷4

666C61677B45333342374644384133423834314341393639394544444241323442363041417D。我们分析一下这串字符,发现由数字和大写字母组成,再联想到题目,猜测是base16加密,于是我们解密一下。

embarrass

法一:

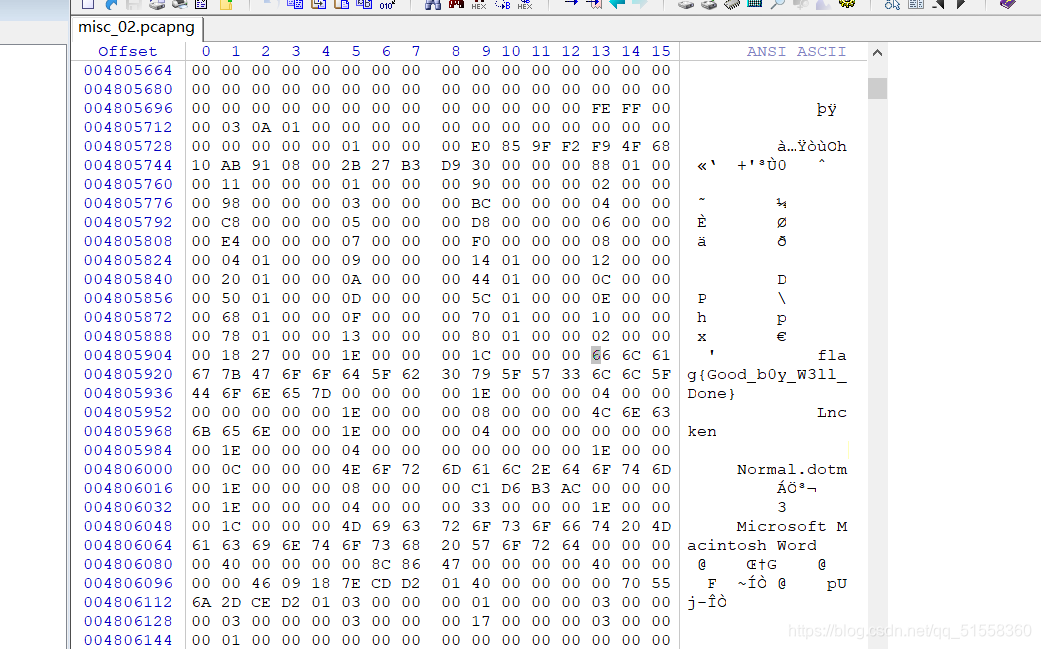

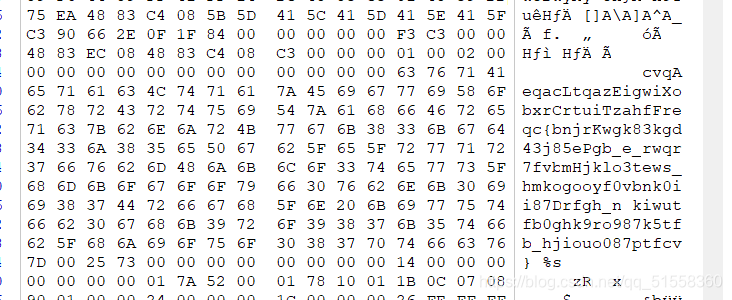

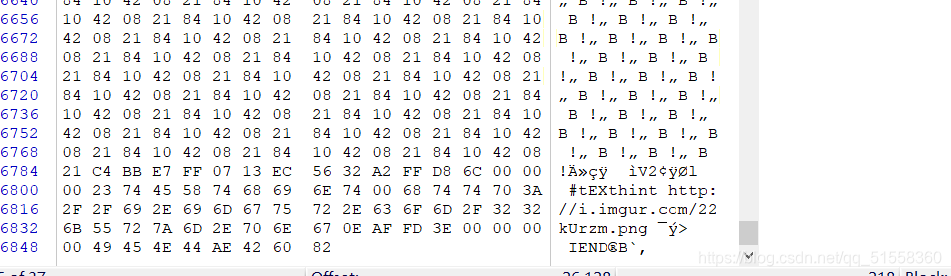

解压之后,用winhex打开

法二:

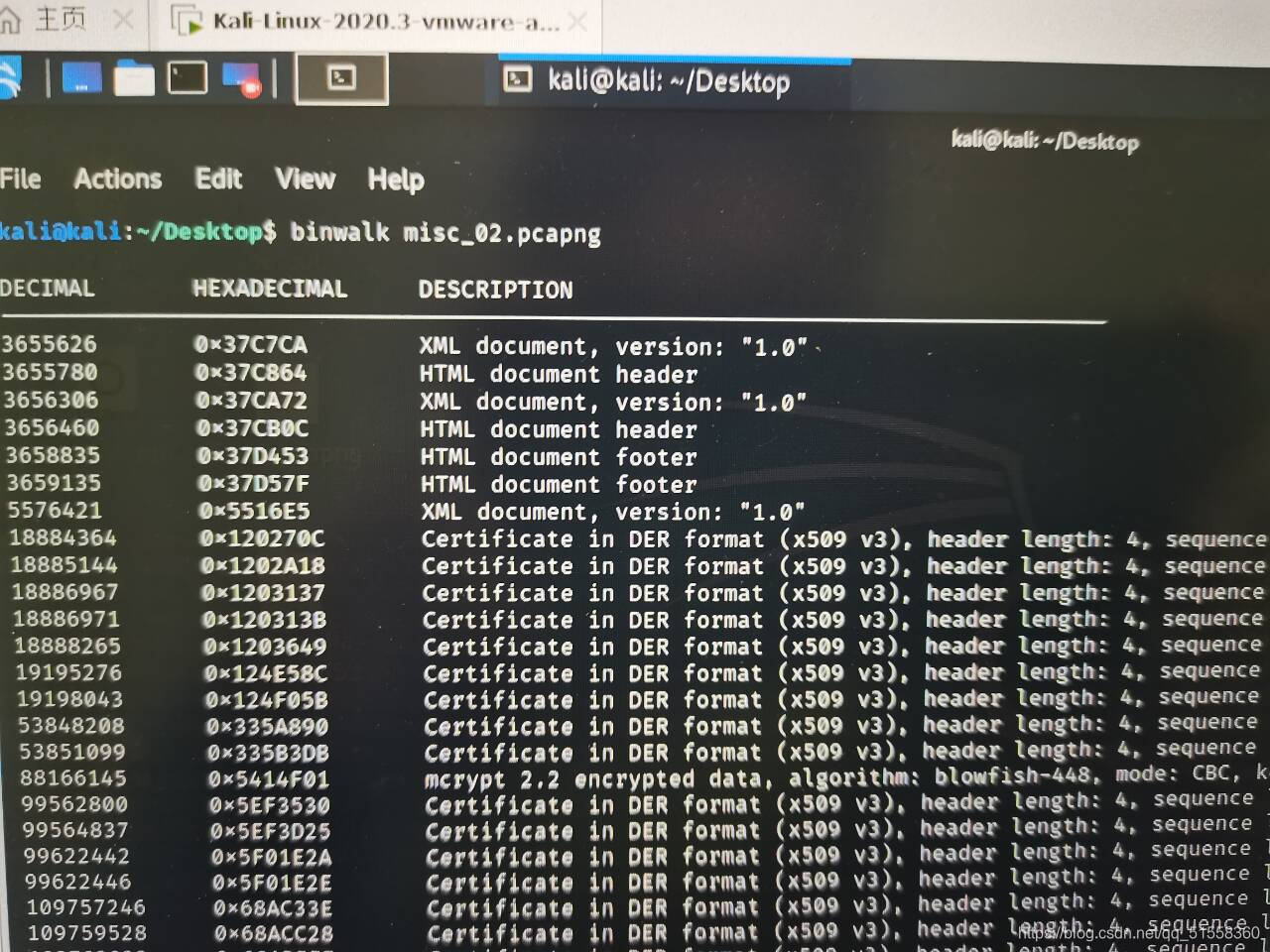

kali中打开binwalk

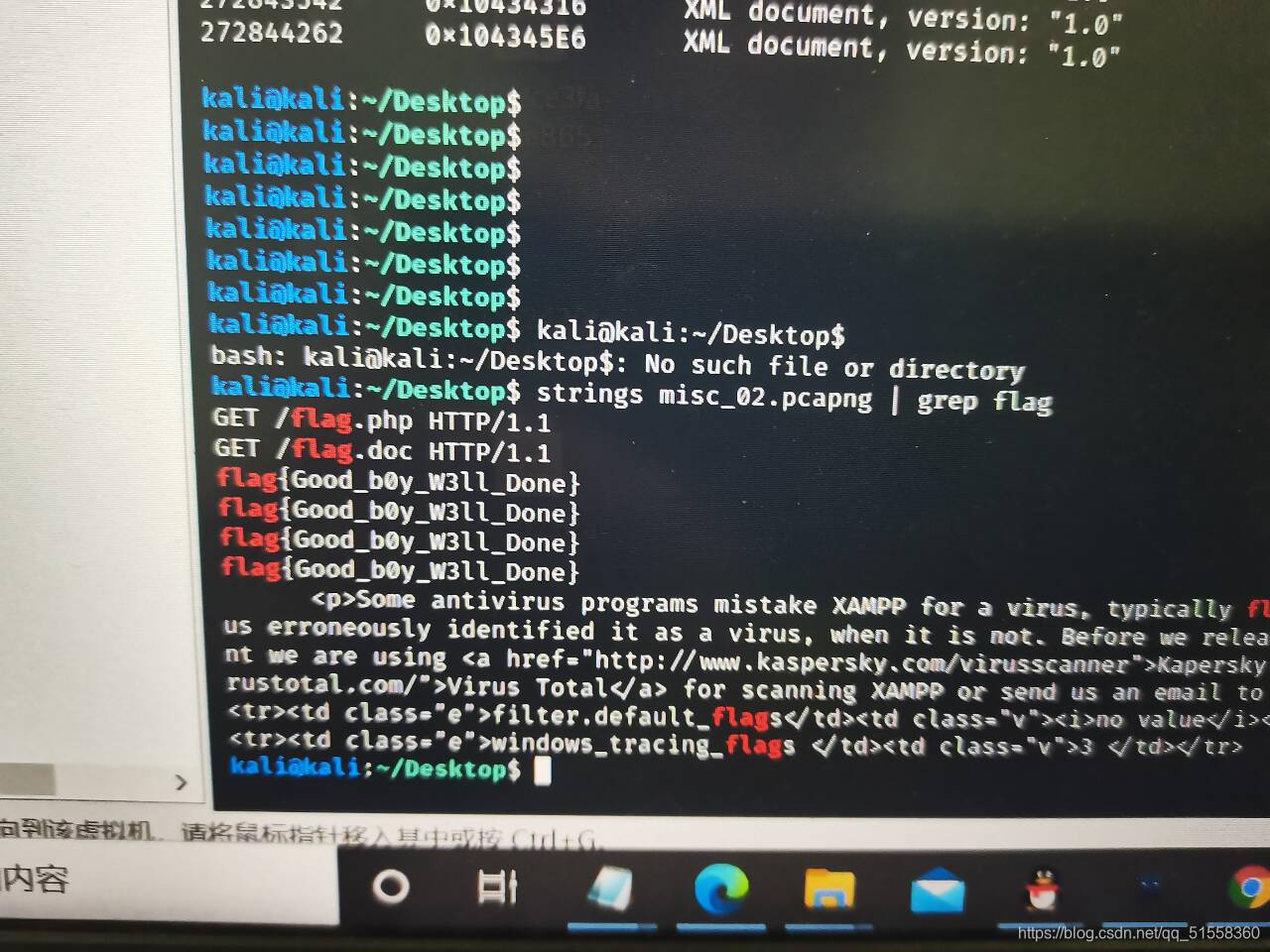

分离出来很多文件,用 strings misc_02.pcapng | grep flag语句查找flag

成功查找flag

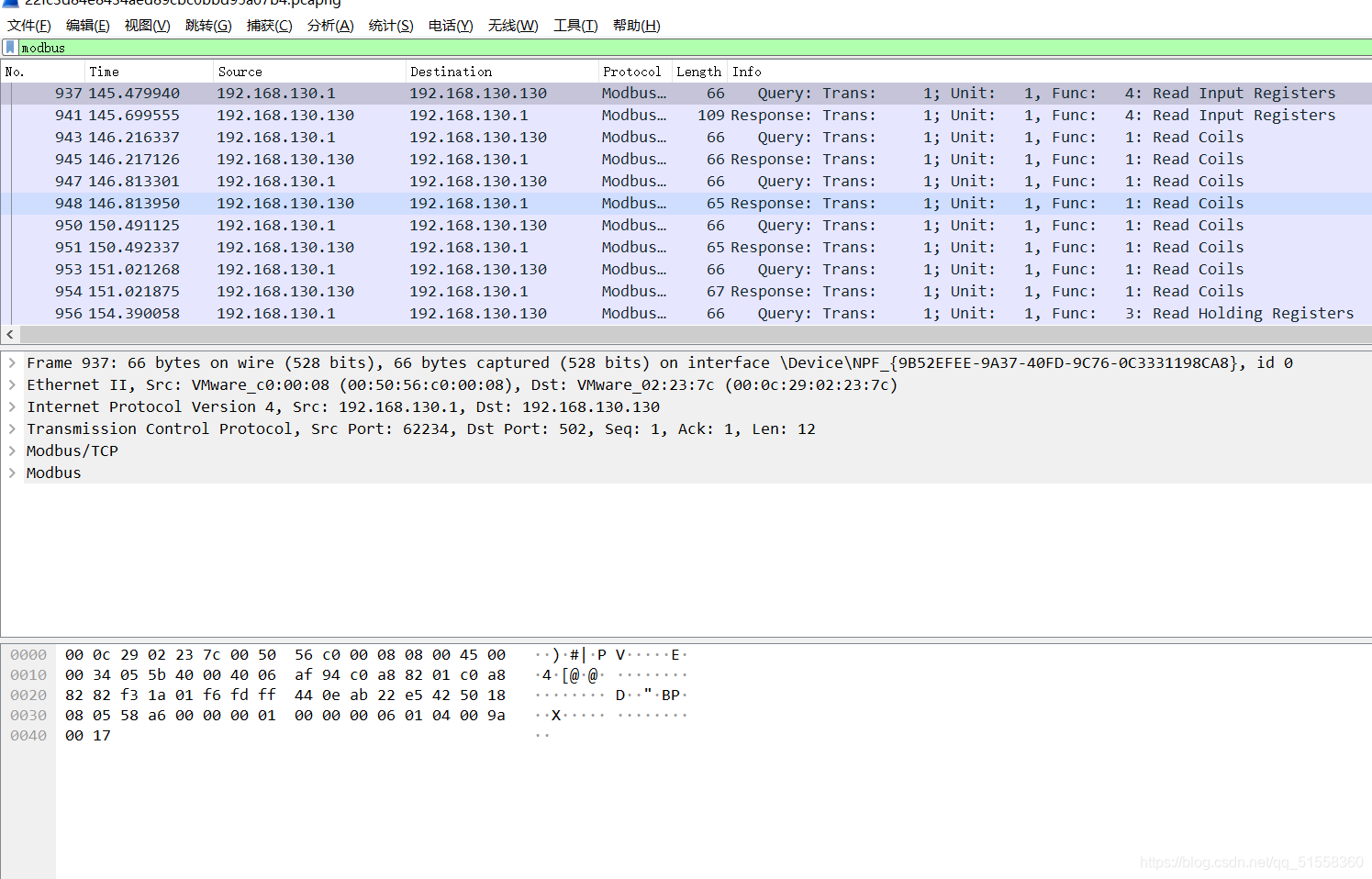

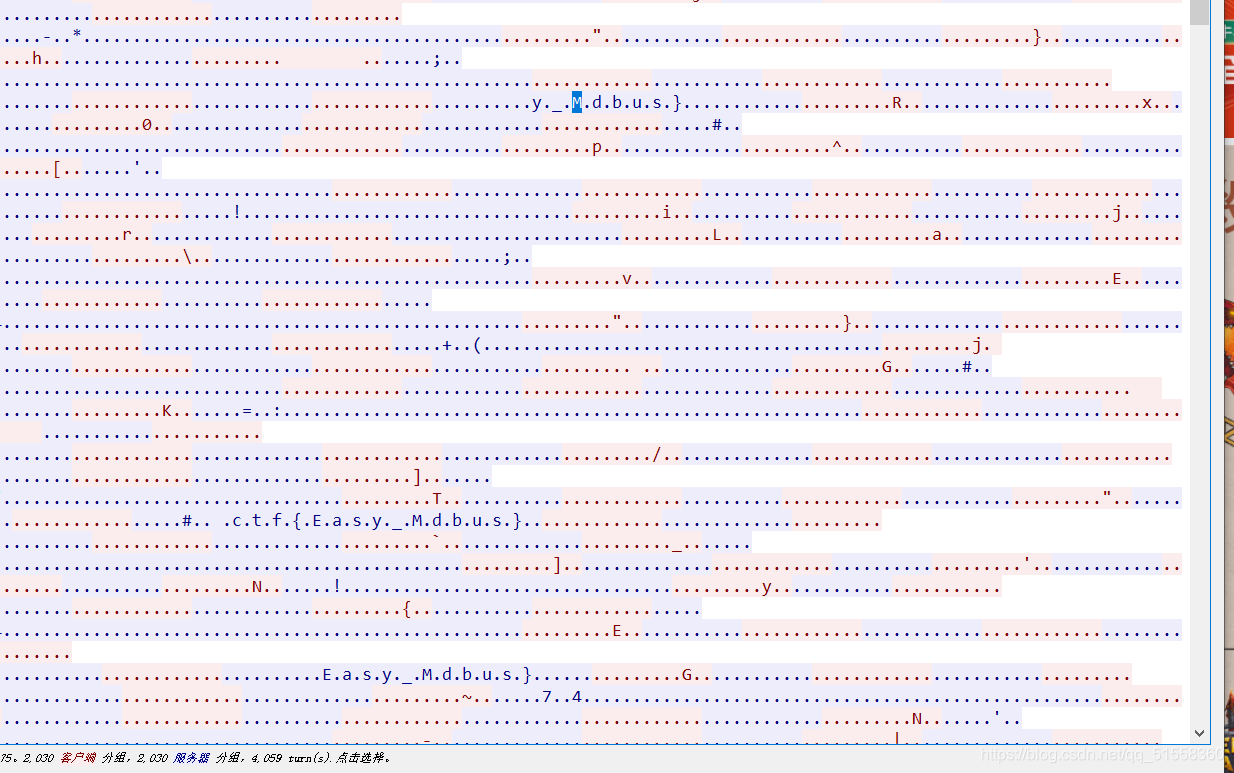

神奇的Modbus

使用Wireshark在数据包中寻找flag

wireshark输入modbus过滤并追踪tcp流

ctf{Easy_Mdbus} 提交错误 根据题目可得sctf{Easy_Modbus}

something_in_image

法一:

改为txt形式

法二:

strings命令

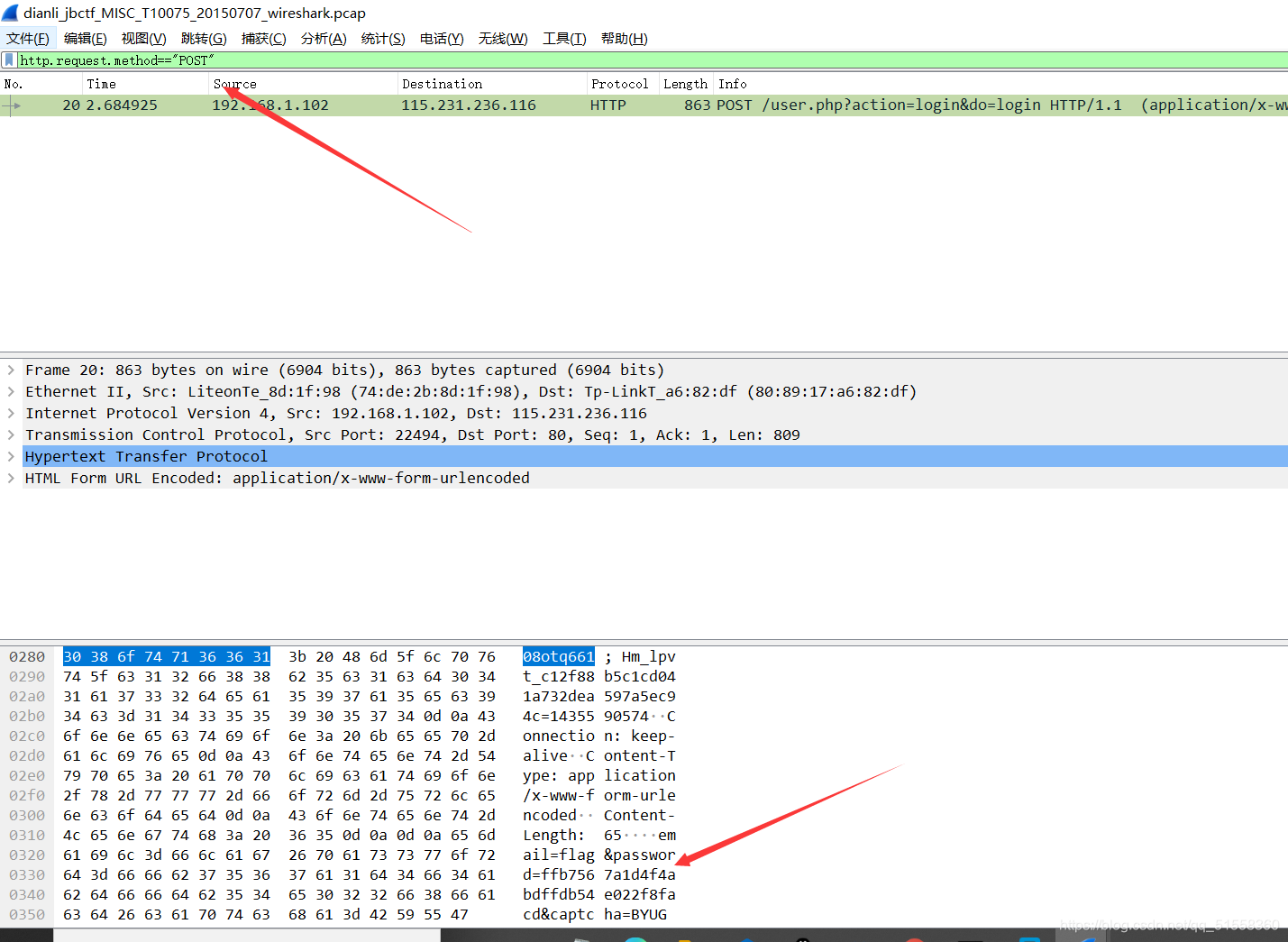

wireshark-1

附件解压后,是一个pcap数据包

看到“登陆”,可以想到HTTP POST请求,用wireshark打开这个pcap数据包后,搜索 http.request.method==“POST”, 只显示HTTP POST方法的。

在下面可以看到passwd的值,也就是答案。

flag{ffb7567a1d4f4abdffdb54e022f8facd}

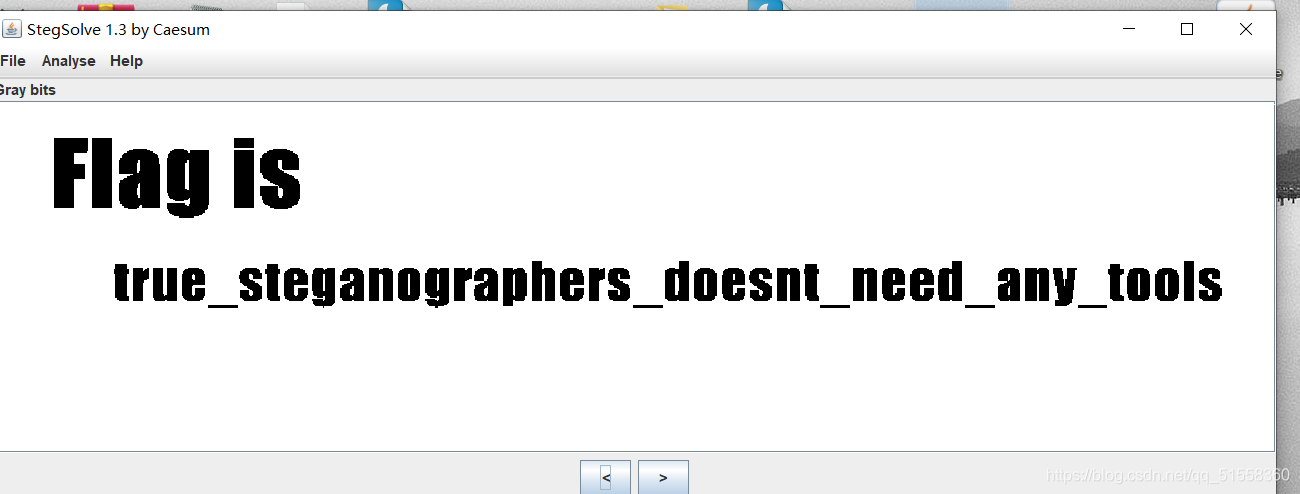

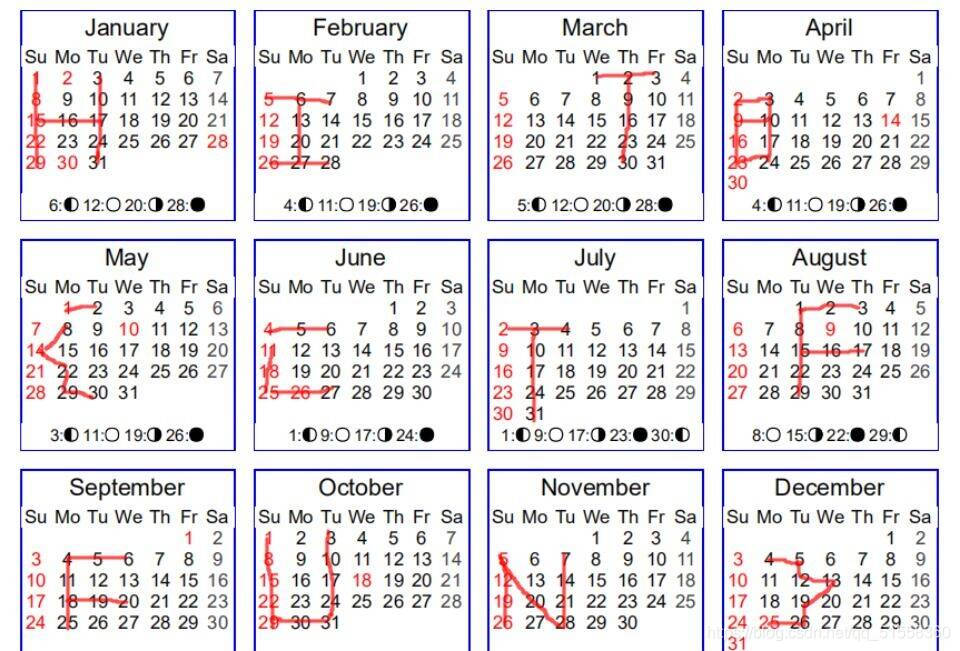

pure_color

下载文件,打开,是一个png文件。

什么都没有,我们用010编辑器打开。

没有flag,StegSolve打开

打开 File Format Analysis 没有flag的线索。

最后,在下面的那俩按钮那里,发现了。

Aesop_secret

打开下载附件发现是张gif动图

用gif分解网站分解

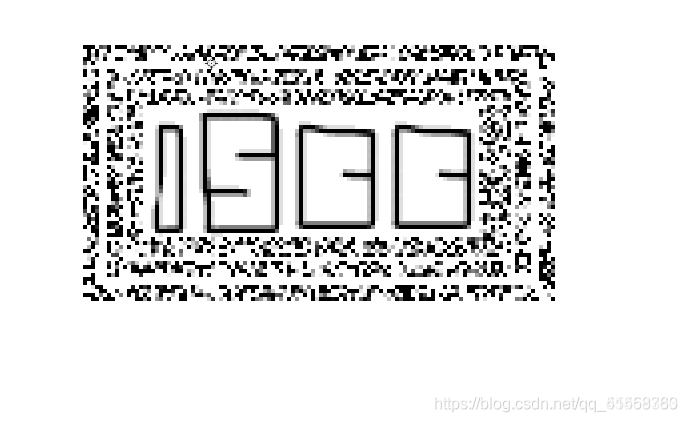

可以知道是拼图,拼出来是

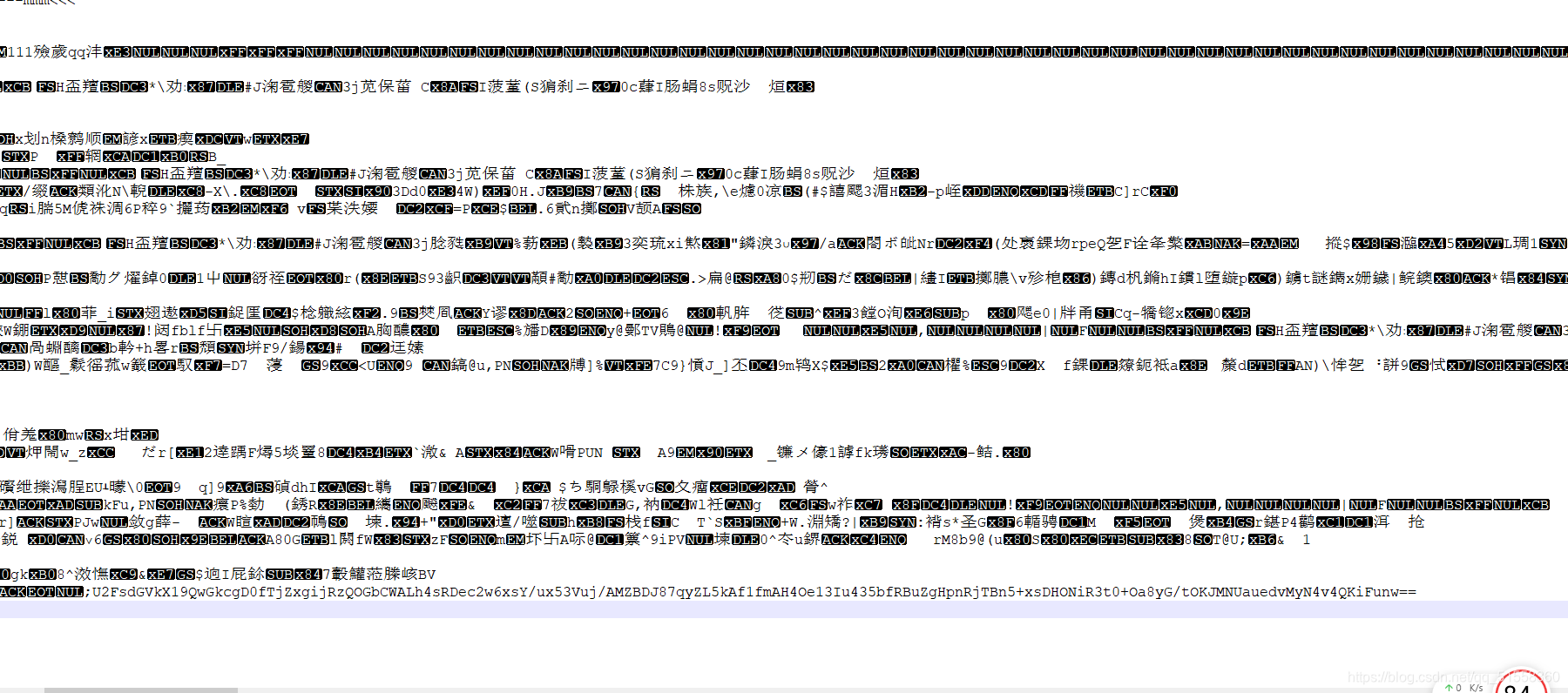

用notepad++打开原来图片,在文件末尾发现了一串密文

U2FsdGVkX19QwGkcgD0fTjZxgijRzQOGbCWALh4sRDec2w6xsY/ux53Vuj/AMZBDJ87qyZL5kAf1fmAH4Oe13Iu435bfRBuZgHpnRjTBn5+xsDHONiR3t0+Oa8yG/tOKJMNUauedvMyN4v4QKiFunw==

初步怀疑是base64解密

丢到在线解密网站

无果。

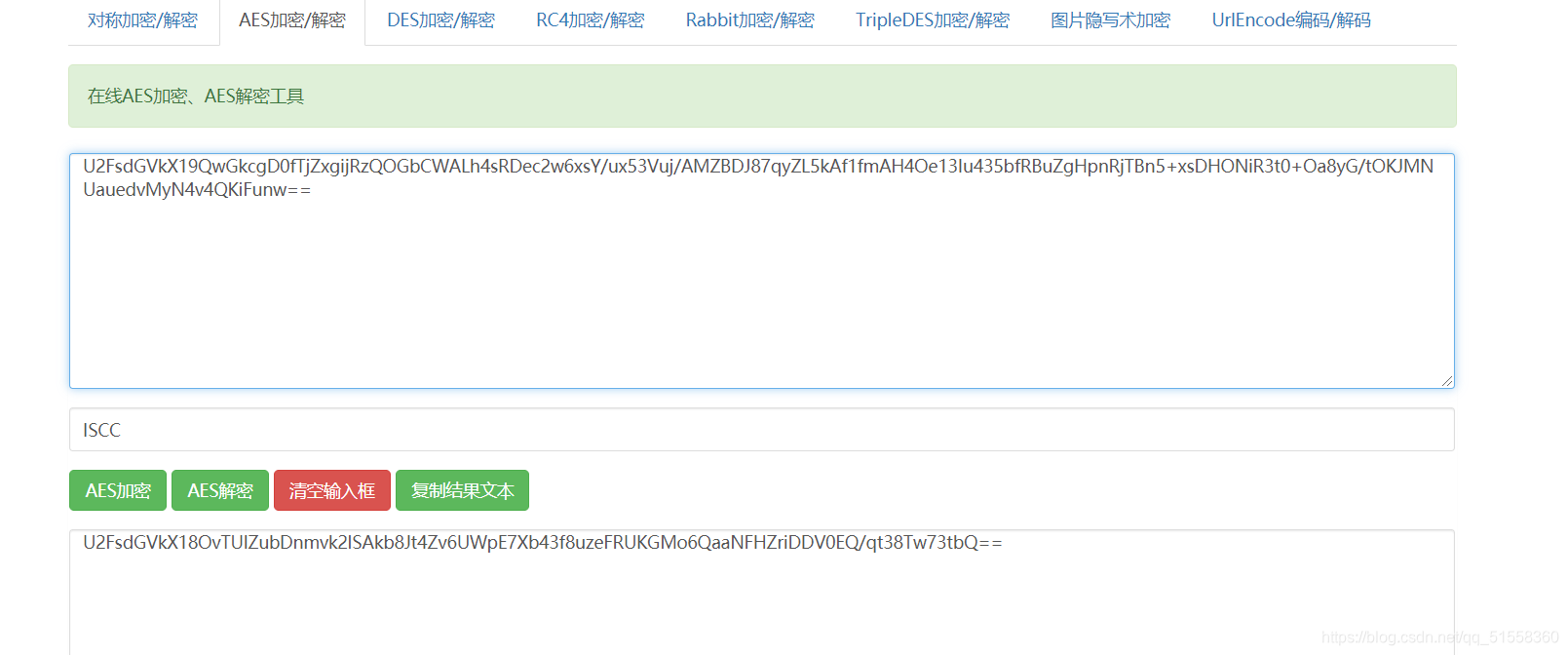

再结合题目,为aes解密

输入密码,输入上面得到的ISCC

再解密一次,才得到flag

Training-Stegano-1

下载文件,用010编译器打开。

直接输入 steganoI 就可以

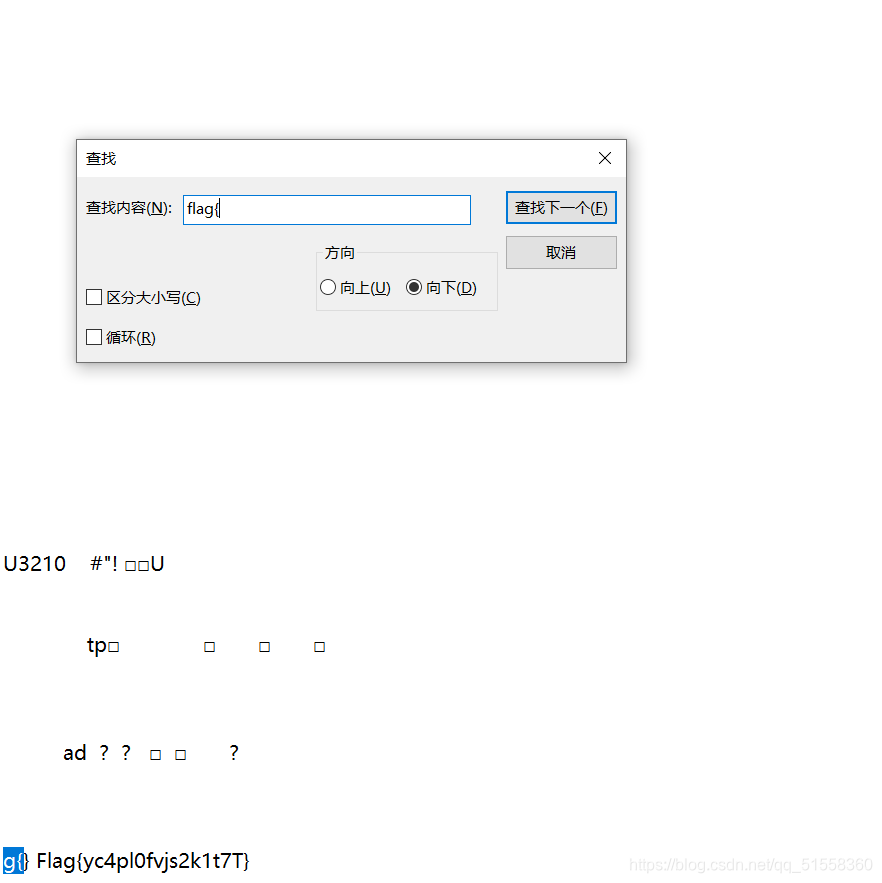

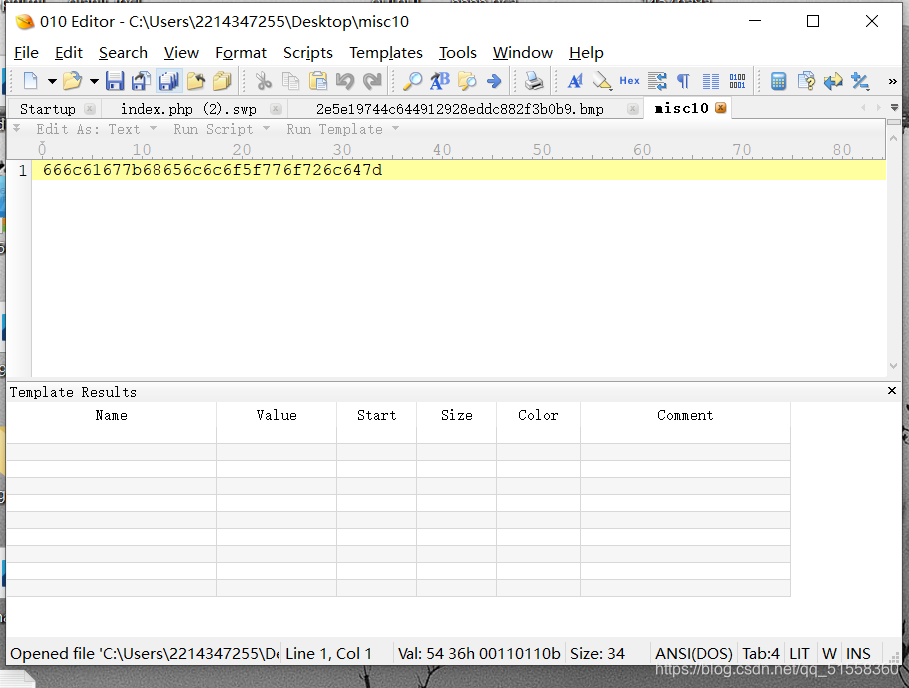

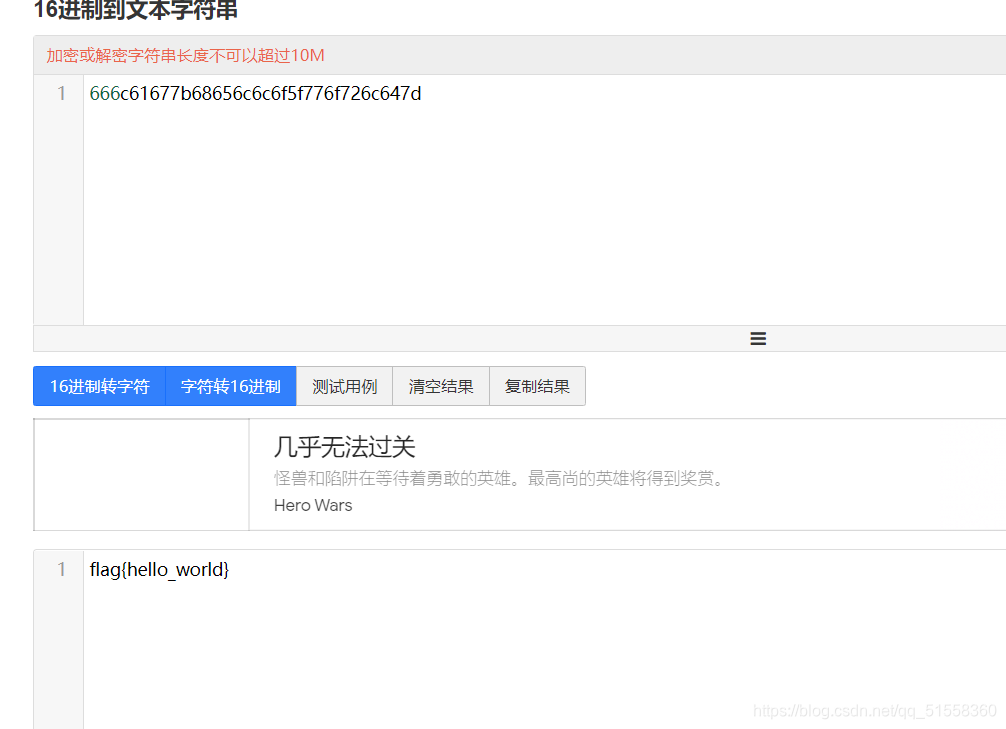

Test-flag-please-ignore

下载附件后,notepad++打开

先观察,判断编码和进制转换,发现只有0-f的字符,推断是十六进制

附上http://www.bejson.com/convert/ox2str/

转文字后得到flag

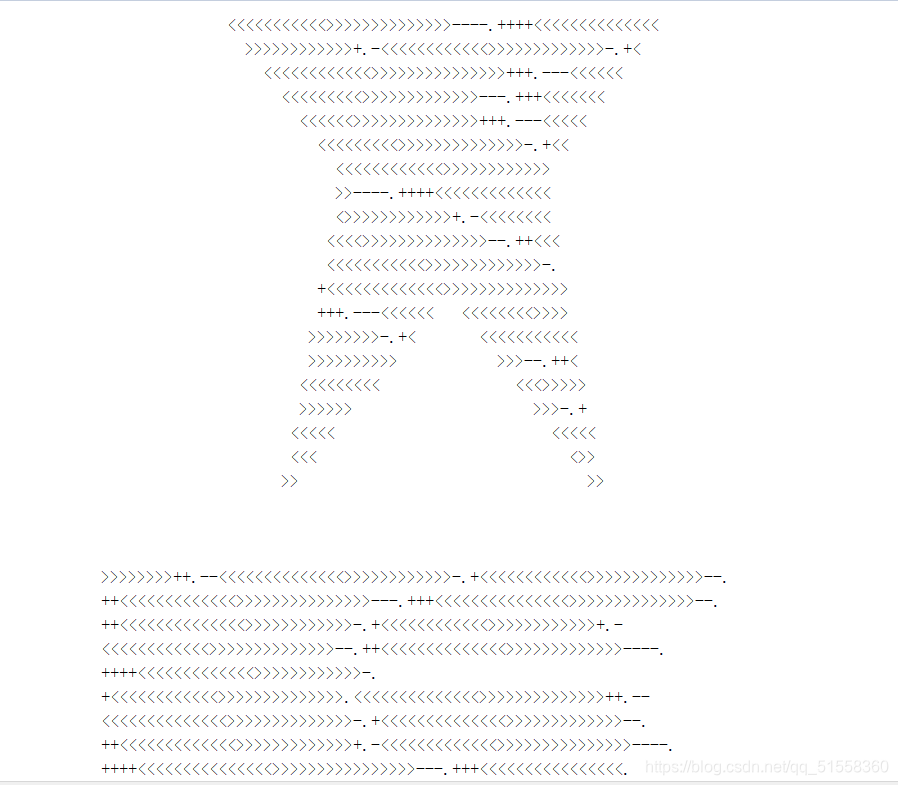

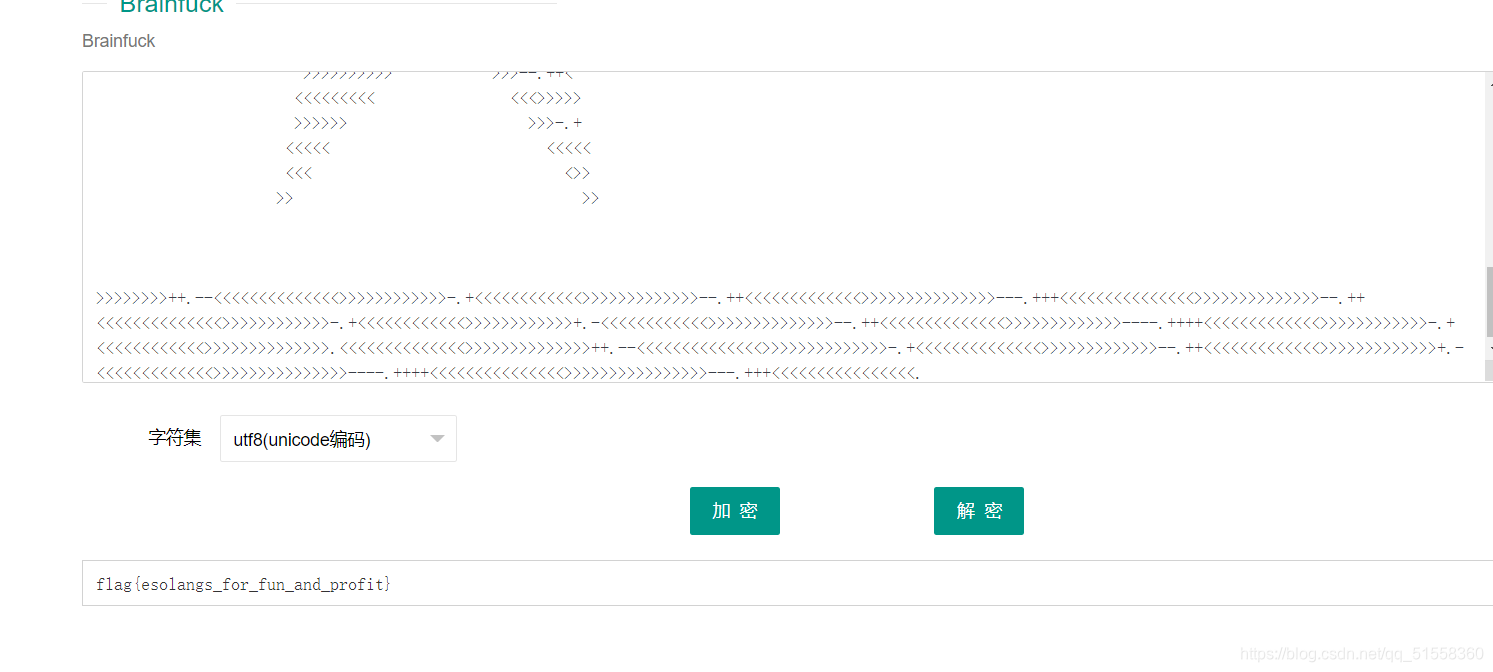

can_has_stdio?

用写字板打开发现是Brainfuck文件

Brainfuck介绍

用在线工具解析文件

最后得到flag

János-the-Ripper

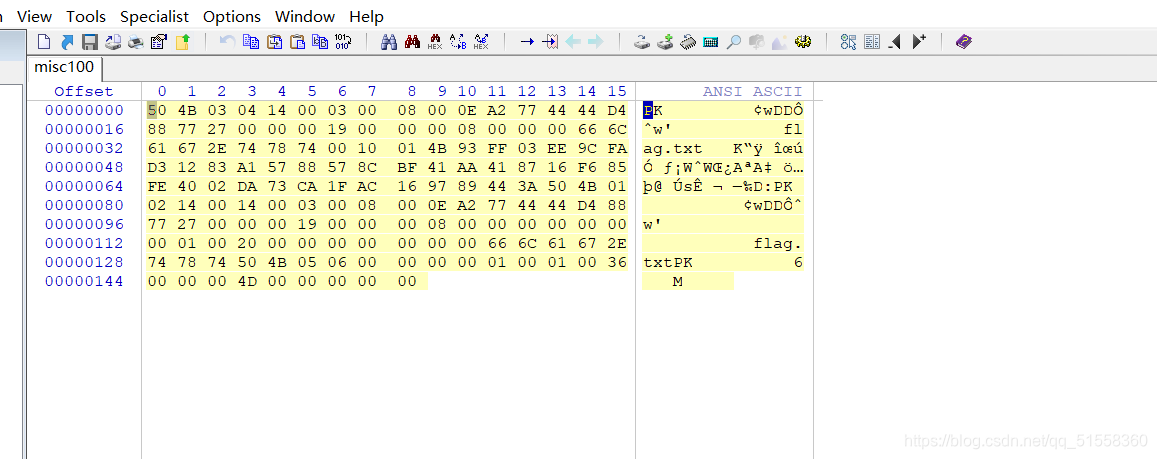

下载附件后,解压,misc100

winhex打开

PK开头,而且有一个flag.txt文件,怕不是又是一个压缩包,包中之包

后缀改.zip

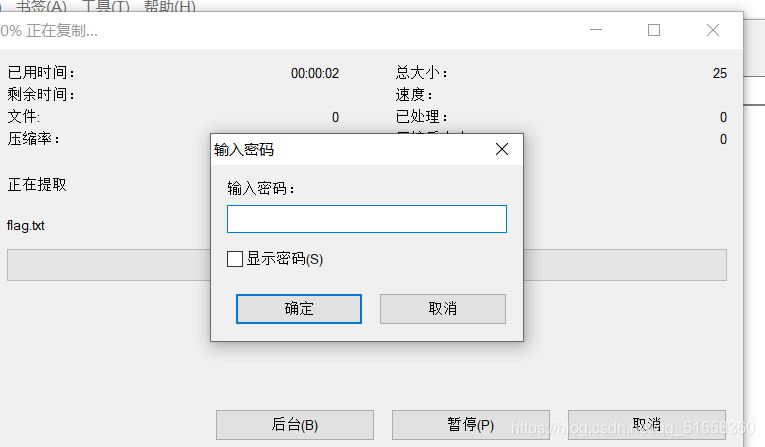

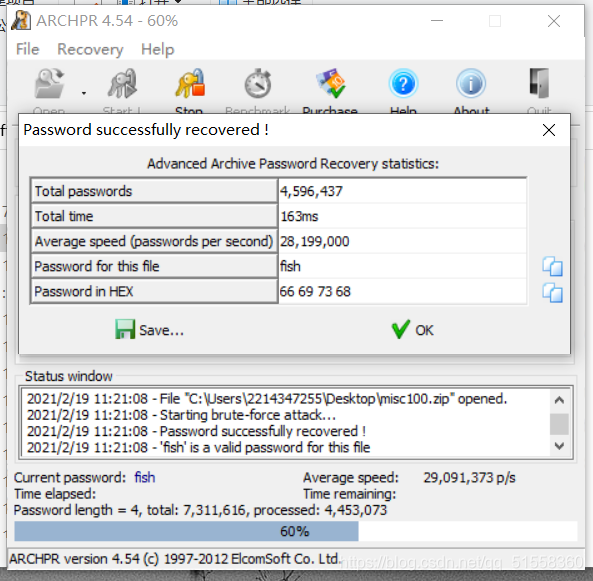

暴力破解

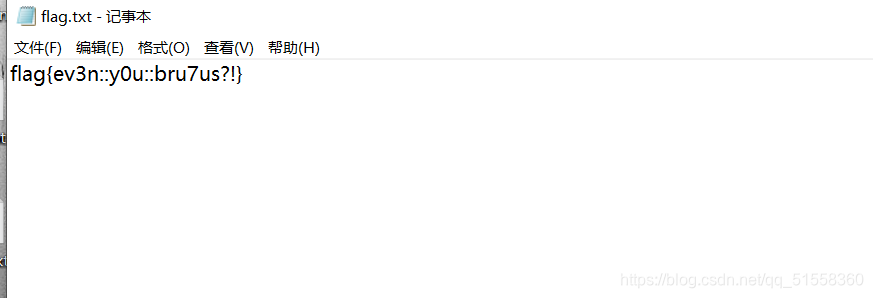

提取

hit-the-core

把文件拖入Winhex里面

在右边找到了关键信息, 大括号外面 每隔四个是大写的字母

同理大括号里面也是同样的方法,连起来就行了;

ALEXCTF{K33P_7H3_g00D_w0rk_up}

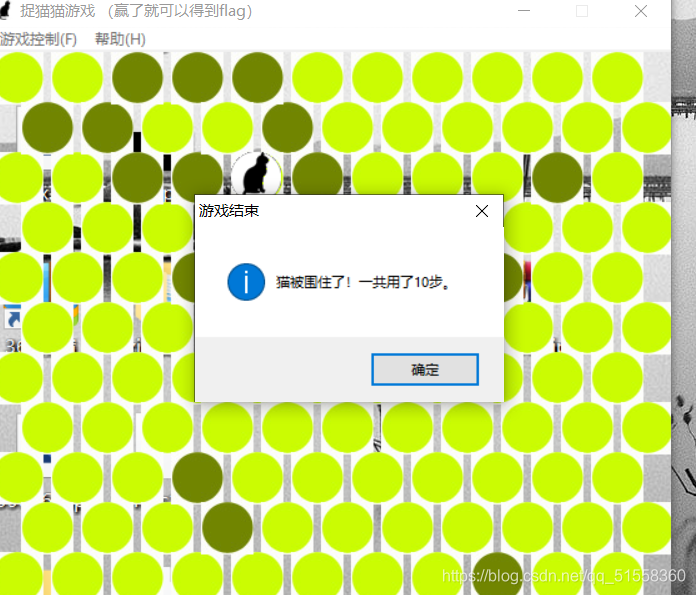

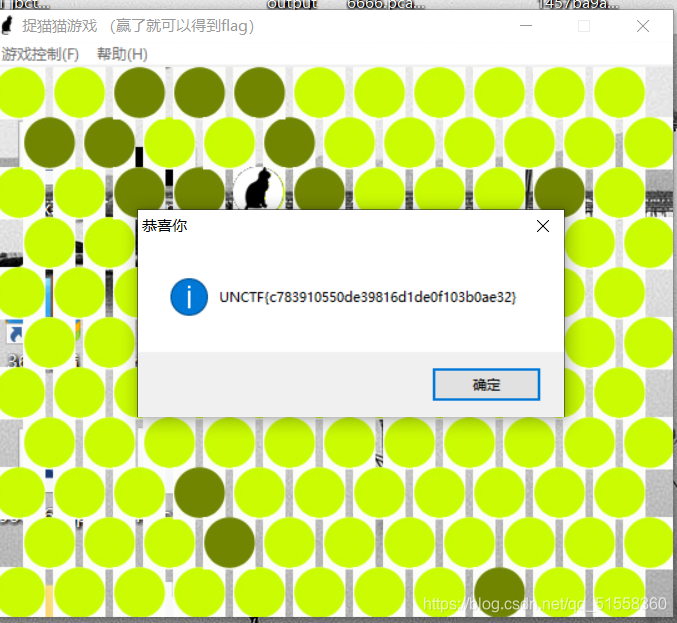

快乐游戏题

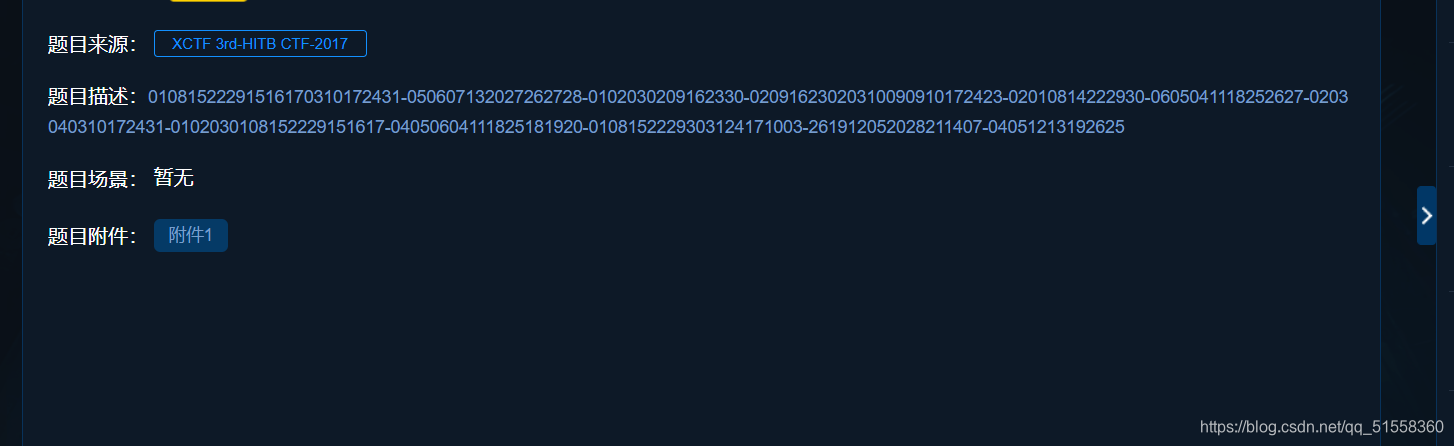

2017_Dating_in_Singapore

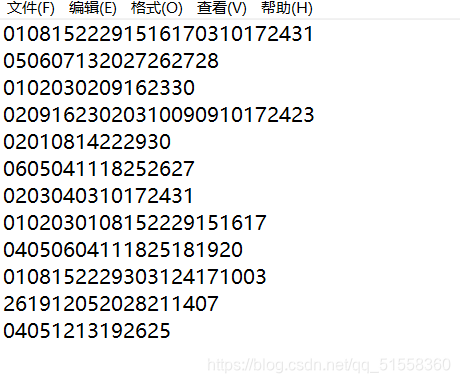

附件下载下来

复制到txt文本上,“-”肯定是分隔,每段字符通过观察又都是2的倍数,

所以↓这样两两分隔开来

猜测是日期

在给出的pdf中画出

一行对应一个月,每两位代表一个日期

HITB{CTFFUN}

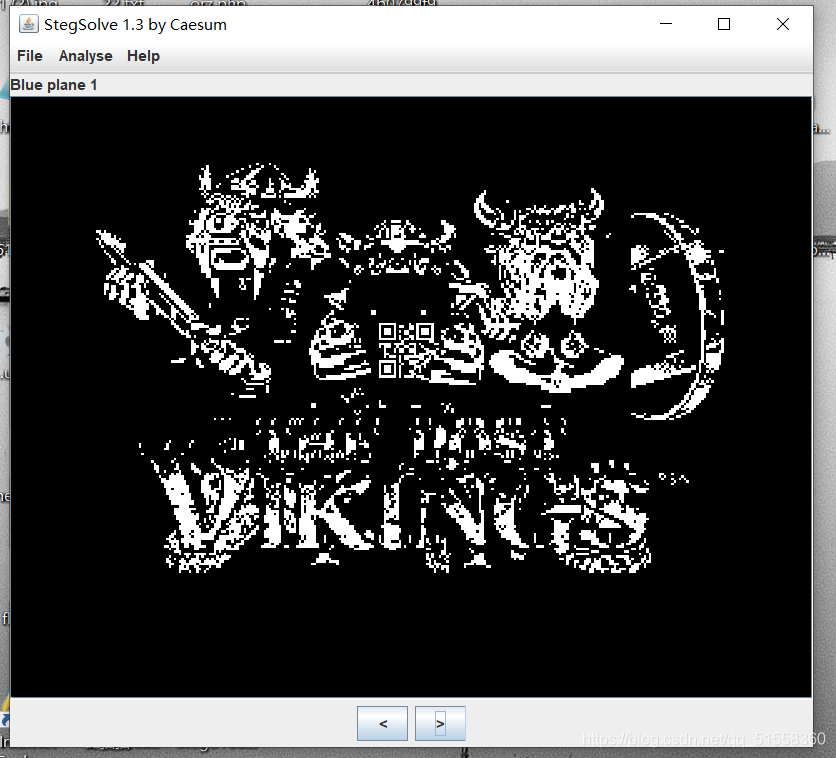

Erik-Baleog-and-Olaf

解压后发现是一个没有后缀的文件

放到winhex中查看,发现是一个png文件

扫描半天也扫不出来,截图尝试放大一下,还是不行,尝试改成黑白色, 用的还是Stegsolve

实在不行 用ps补全

手机扫描出flag

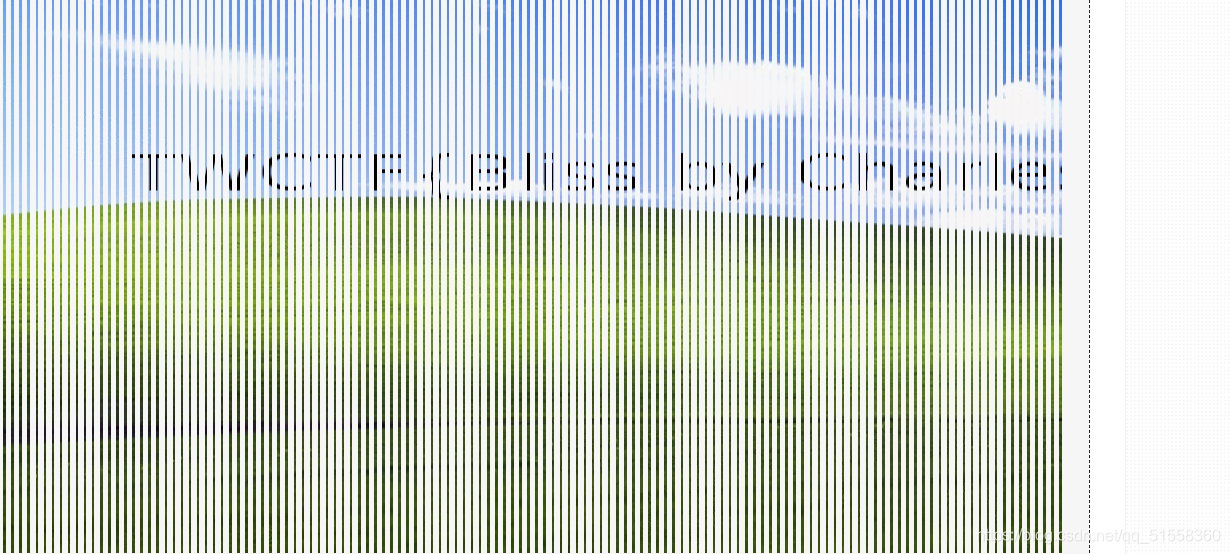

glance-50

前面得Aseop_secret提到一个网站

TWCTF{Bliss by Charles O’Rear}

法二:

运用kali虚拟机的convert命令

root@kali:~# convert +adjoin glance.gif piece-%03d.gif

root@kali:~# convert +append piece-*.gif output.gif

打开output.gif

就发现flag: