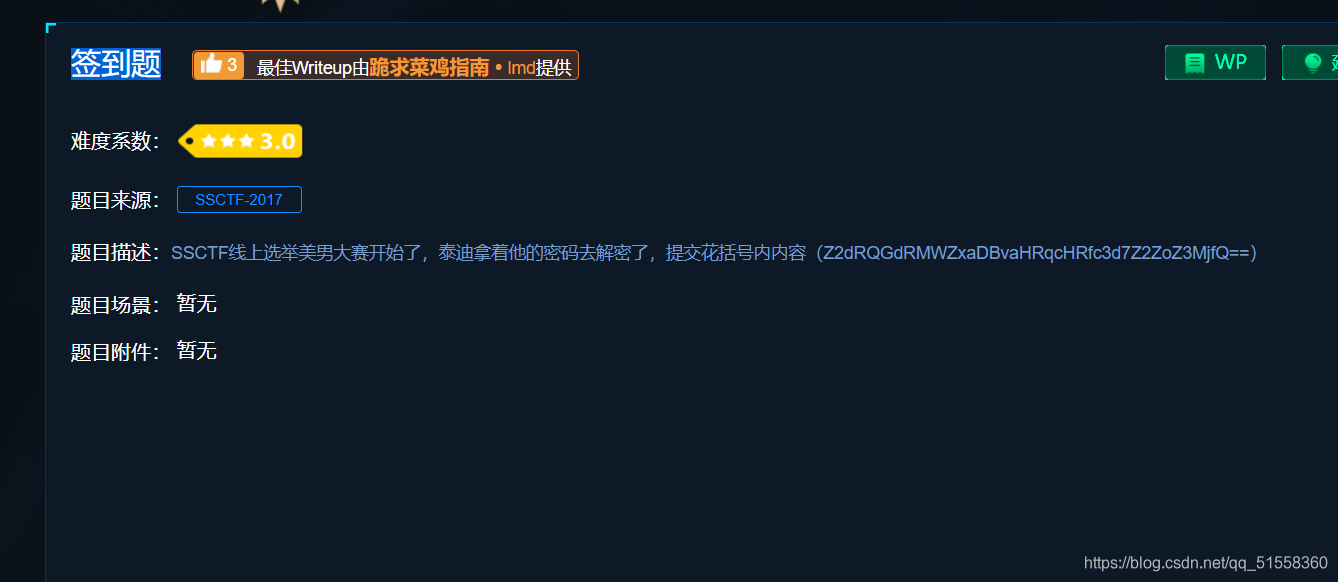

签到题

base64解密一下

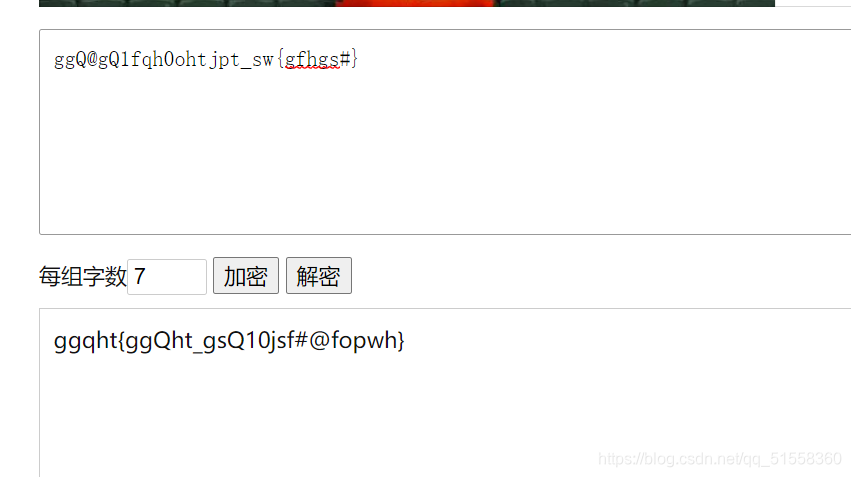

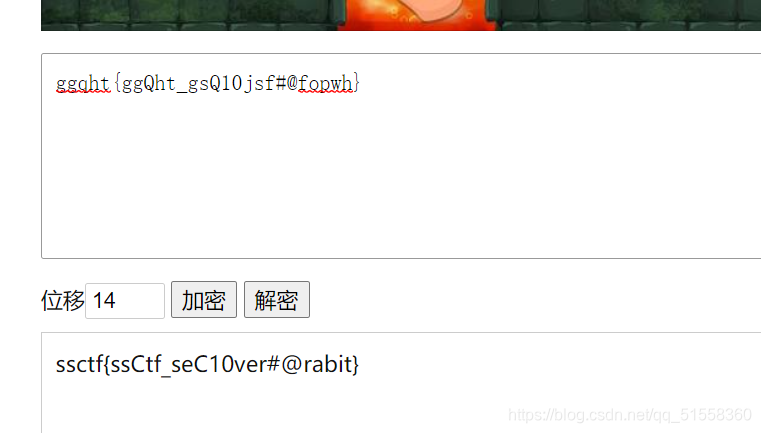

ggQ@gQ1fqh0ohtjpt_sw{gfhgs#}

瞅着像栅栏密码+凯撒密码

心仪的公司

下载得:

法一:

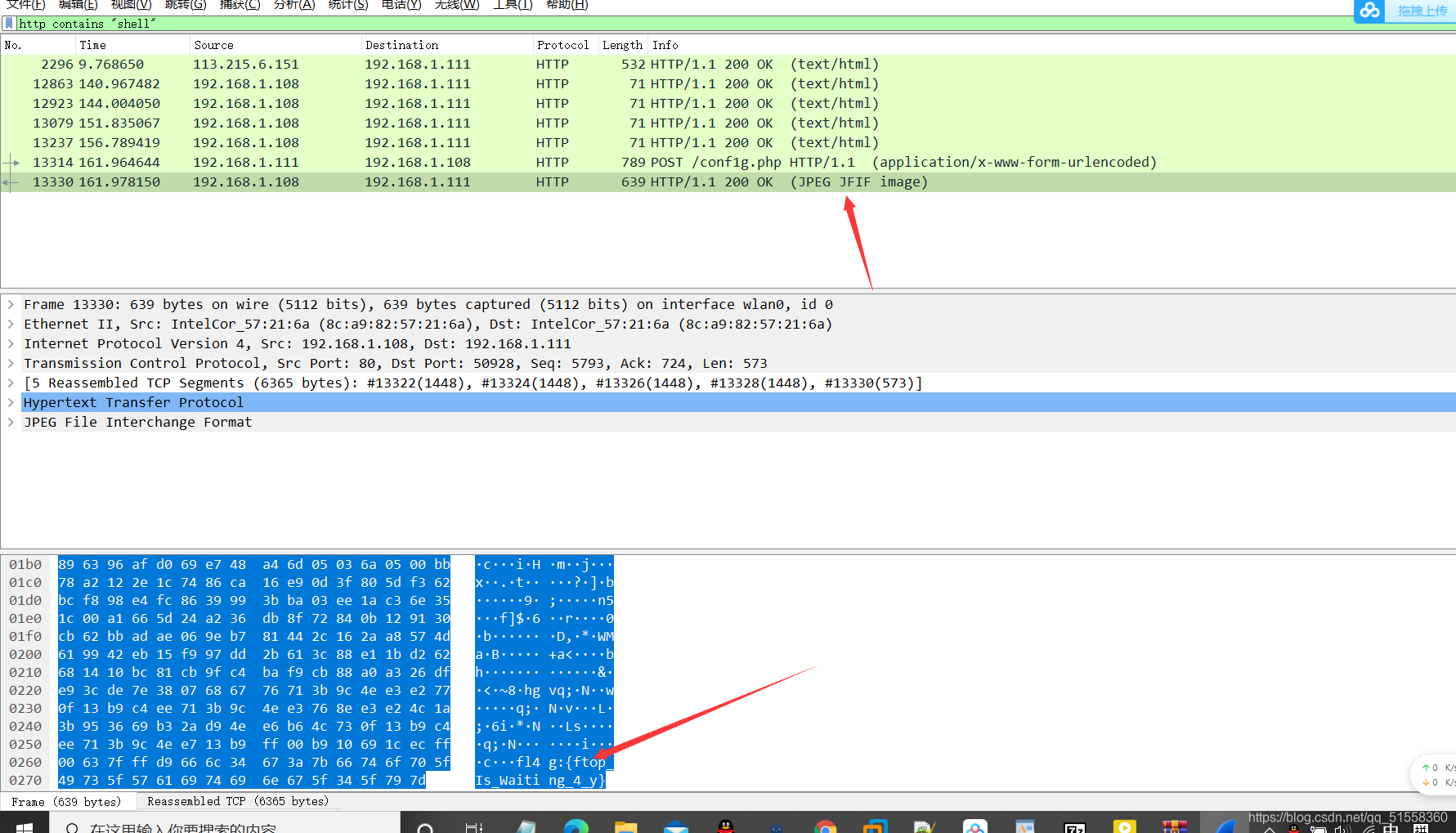

发现有webshell字样

最后输入:

http contains "shell"

法二:

用linux的strings

strings webshell.pcapng | grep {

strings webshell.pcapng | grep -E0 '^....*?{....*?}$' 也可以用这个

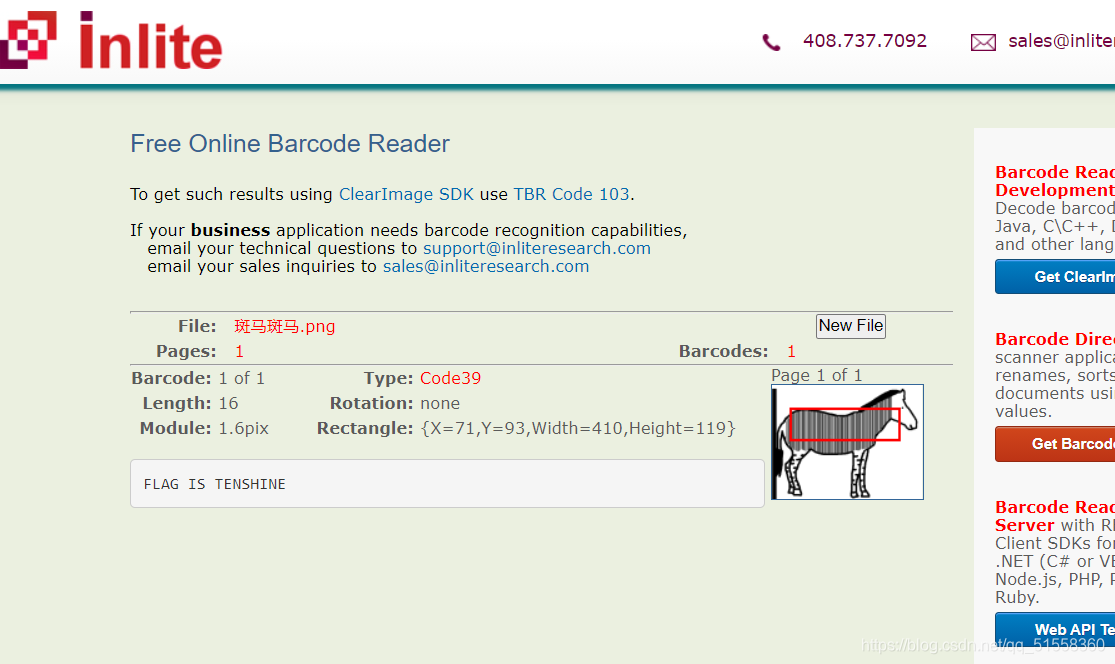

Banmabanma

没毛病,老条形码了,扫它

flag{TENSHINE}

扫码连接

easycap

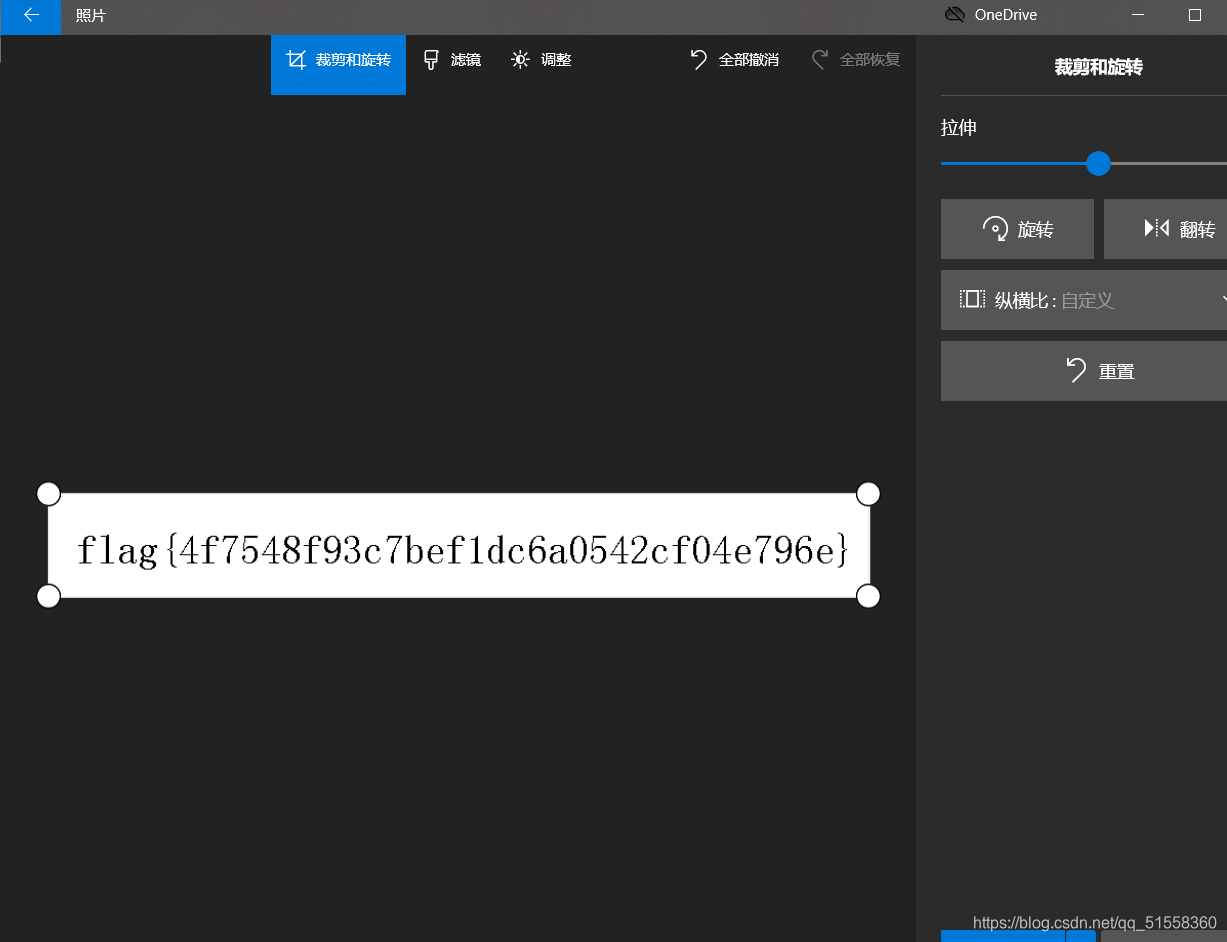

reverseMe

stage1 还要加油

手机扫描二维码得到

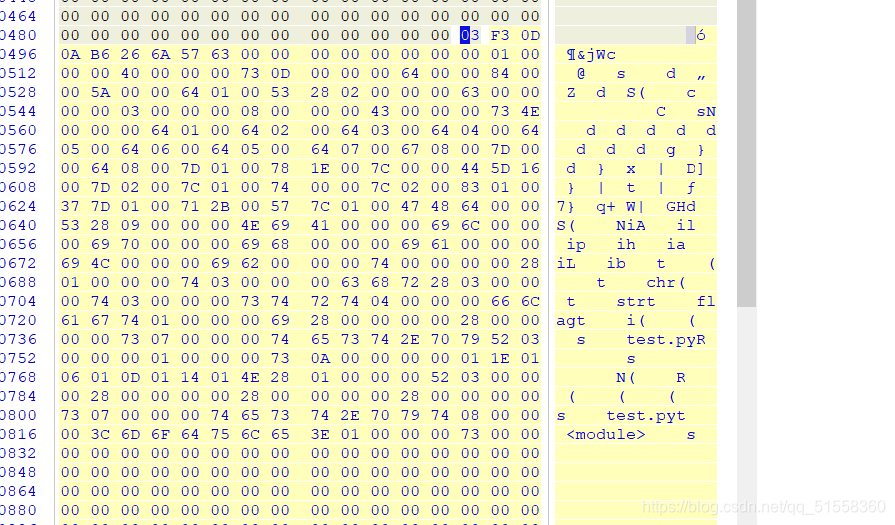

03F30D0AB6266A576300000000000000000100000040000000730D0000006400008400005A00006401005328020000006300000000030000000800000043000000734E0000006401006402006403006404006405006406006405006407006708007D00006408007D0100781E007C0000445D16007D02007C01007400007C0200830100377D0100712B00577C010047486400005328090000004E6941000000696C000000697000000069680000006961000000694C0000006962000000740000000028010000007403000000636872280300000074030000007374727404000000666C6167740100000069280000000028000000007307000000746573742E7079520300000001000000730A00000000011E0106010D0114014E280100000052030000002800000000280000000028000000007307000000746573742E707974080000003C6D6F64756C653E010000007300000000

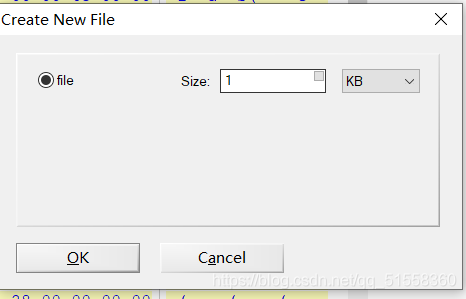

将其在winhex中打开

新建文件

将前面得到的字符串复制,ctrl+v 弹框选择

观察发现为python编译之后的代码,保存为.pyc文件,反编译

python反编译在线工具

反编译之后得到python源码,修饰之后运行

def flag():

str = [65,108,112,104,97,76,97,98]

flag = ''

for i in str:

flag += chr(i)

print(flag)

flag()

AlphaLab

misc1

d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1e6b3e3b9e4b3b7b7e2b6b1e4b2b6b9e2b1b1b3b3b7e6b3b3b0e3b9b3b5e6fd

想办法呗,转换成10进制的数余128再转换成16进制数最后使用转换工具,将16进制转换成字符串好的成功。

qu = 'd4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1e6b3e3b9e4b3b7b7e2b6b1e4b2b6b9e2b1b1b3b3b7e6b3b3b0e3b9b3b5e6fd'

hex_new = ''

for i in range(0,len(qu),2):

hex_ = qu[i:i+2]

d_ = int('0x'+ hex_, 16)

d_surplus = d_%128

temp = hex(d_surplus)[2:4]

hex_new+=temp

print(str(hex_new))

54686174207761732066617374212054686520666c61672069733a2044444354467b39616633633964333737623631643236396231313333376633333063393335667d

将输出的结果复制转换成字符串就可以了。

这里贴上16转字符串:http://www.bejson.com/convert/ox2str/

That was fast! The flag is: DDCTF{9af3c9d377b61d269b11337f330c935f}

Excaliflag

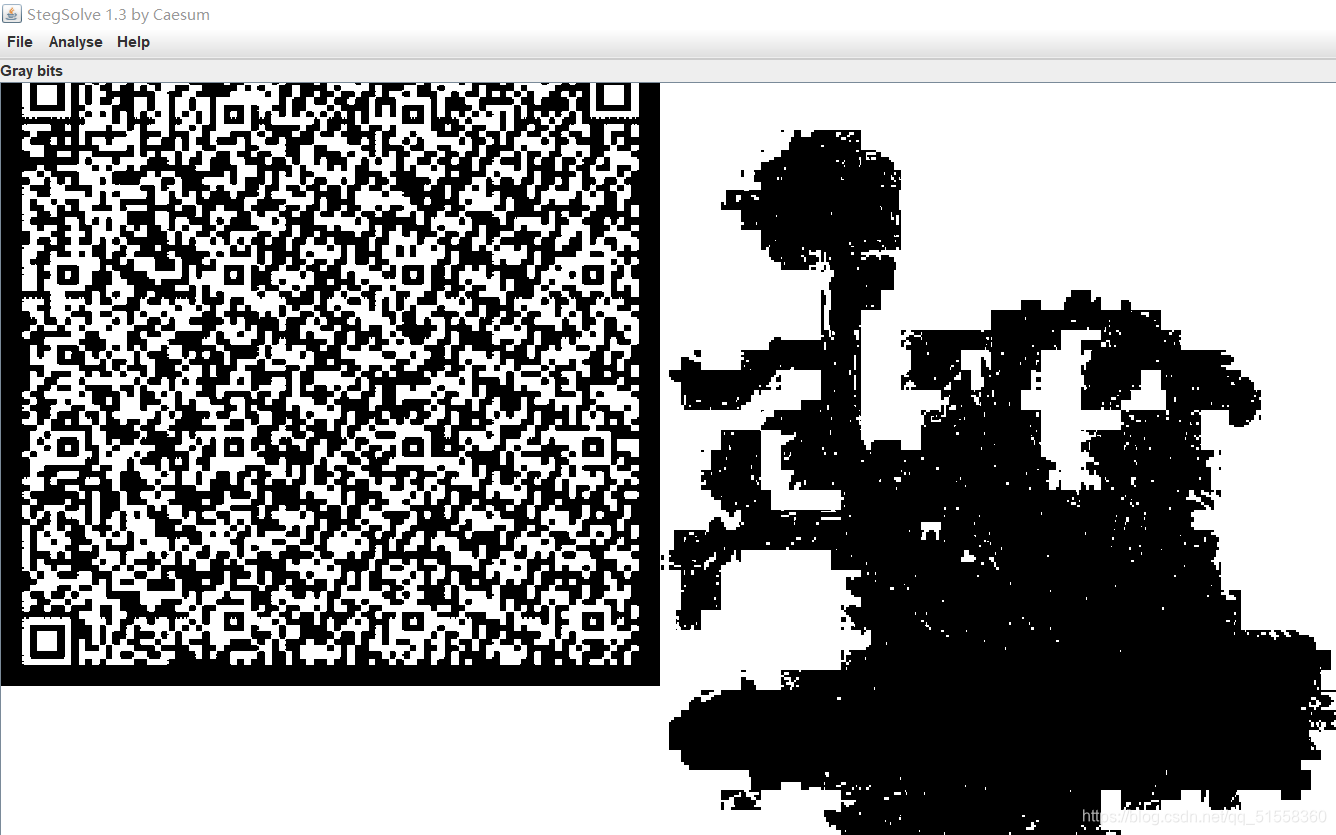

扔进stegsolve

就出来了

Cephalopod

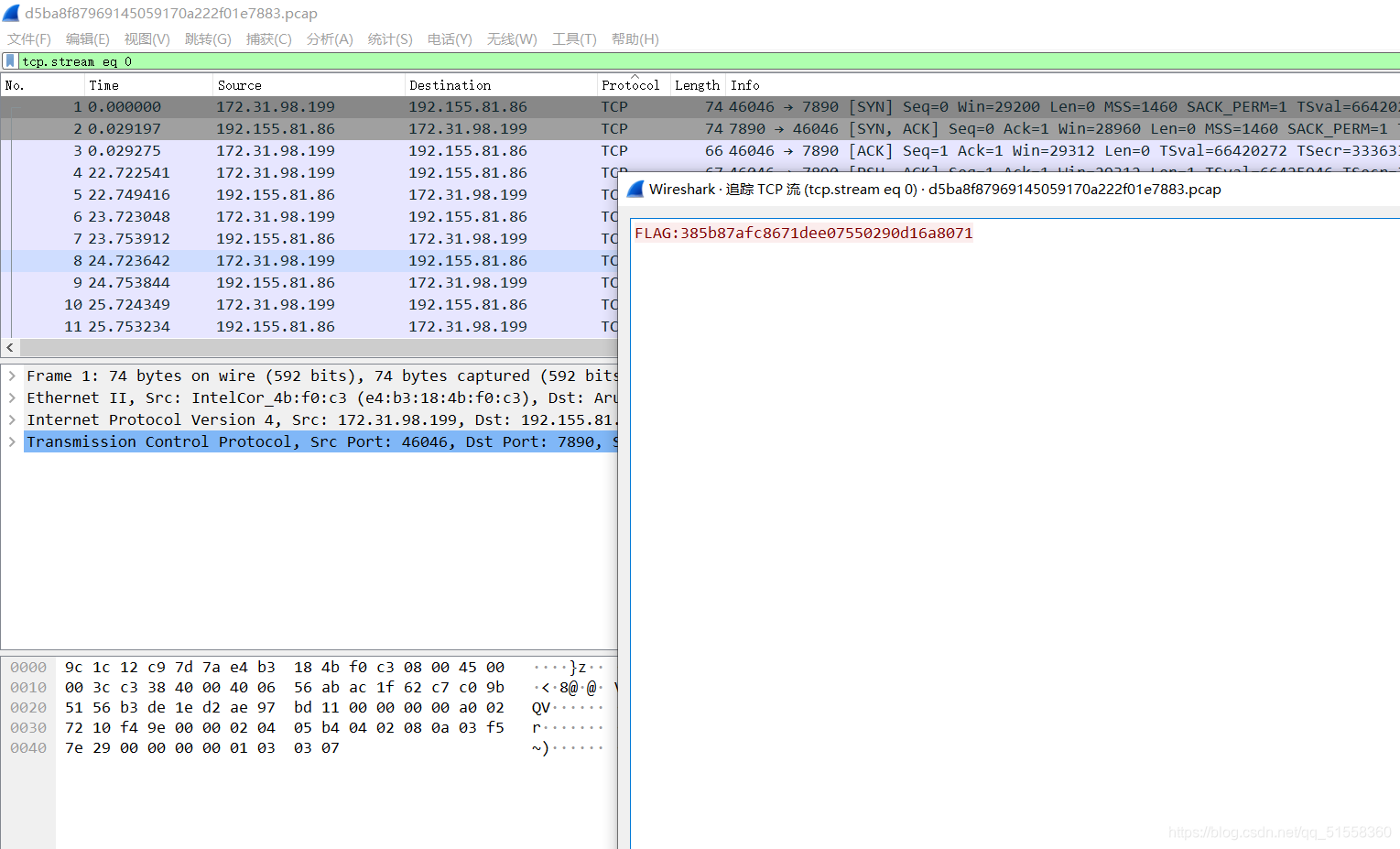

第一步,使用wireshark搜索flag字符串,可以看到

发现有flag.png。

第二步:思考如何提取出PNG图片。PNG的16进制为89504E47,然后搜索该16进制,找到一条TCP报文,然后追踪TCP流。可以看到这是一个图片数据流。

第3步,保留原始数据。然后复制进去winhex然后修改文件后缀名为png,就可以得到flag图片

法二:

wireshark丢进追踪流里面,发现一个明显提示

有个png文件

foremost是不行的,需要另外一个有点老的软件tcpxtract

tcpxtract

通过下面命令安装:

apt-get install tcpxtract

使用方法:

tcpxtract -f XXX.pcap

然后就分离出来了一张图片了