题目如下:

https://pan.baidu.com/s/1rzFPKNLdY5Qs498X8ZwbIg 提取码:mxa3

题目为内存取证,还有个database.kdbx,因为有用这个软件,知道是keepass的数据库。大体思路应该是从内存里面获取密码,打开keepass然后再找新的信息。

volalitity查看后发现是win10系统,常规操作发现大部分插件用不了,就在这个地方卡住了,也没解出来。

看了下大佬们的WP,有些过程写的不具体,复原过程比较艰难,但还是做出来了,所以分享下,目前应该是这个题目最详细的WP了。

用取证大师是可以直接对数据进行恢复,没有这个软件,所以尝试了下DiskGenius,

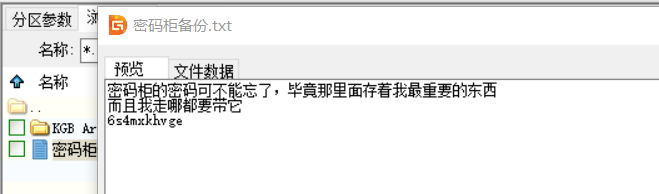

根据上面的密码:6s4mxkhvge打开keepass,得到如下结果:

可以看到附加了一个something.kge文件,用取证大师或者DiskGenius可以直接恢复出来,恢复是要收费的,但这两个软件版权意识太强了,找了一天也没找到能用的破解版,有的大佬可以分享我下,[email protected]

从网上看到keepass里面可以直接提取,研究了下

keepass打开tools-option,选择下面标红的。

然后按下图所示右键即可保存。

下一个kgb archiver软件即可对该文件进行解压

密码使用keepass中的密码,解压后得到main.vhdx文件,双击在本地挂载,提示:

可以看到是bitlocker加密,下面的是大佬们的步骤了,跟着做了

使用软件Elcomsoft Forensic Disk Decryptor,

extract keys,选择memeories.vmem,下一步得到密码如下:

保存为evk文件

main.vhdx确保是挂载状态,管理员权限运行Elcomsoft Forensic Disk Decryptor,选择decrypt or mount disk

文件选择挂载的盘,keys用刚才保存的evk文件。

下一步得到密码:294173-189123-573023-455081-459382-434610-344091-286275

在我的电脑-刚才挂载的虚拟盘,右键解锁,选择恢复秘钥,输入:294173-189123-573023-455081-459382-434610-344091-286275即可解锁。

得到flag.exe文件,

打开,解压,会有如下提示,一定选择重命名,命名为file。

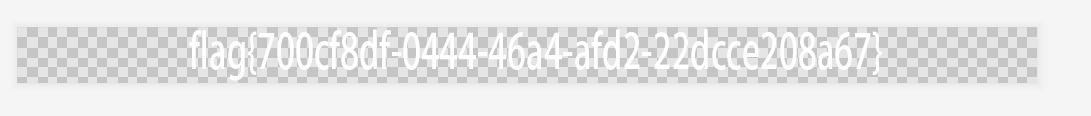

命令行里面cat file可以看到是png文件,修改后缀打开即可得到flag.