新手一枚,如有错误(不足)请指正,谢谢!!

题目链接:BUUCTF-re-reverse3

下载地址:点击下载

此题同BugkuCTF re love

IDA32打开,找到_main函数

前往_main_0函数,F5伪代码

修改之后

int __cdecl main(int argc, const char **argv, const char **envp)

{

int v3; // ebx

int v4; // edi

int v5; // esi

int str_len; // eax

const char *v7; // eax

size_t Dest_len_; // eax

char v10; // [esp+0h] [ebp-188h]

char v11; // [esp+0h] [ebp-188h]

signed int j; // [esp+DCh] [ebp-ACh]

signed int i; // [esp+E8h] [ebp-A0h]

signed int Dest_len; // [esp+E8h] [ebp-A0h]

char Dest[108]; // [esp+F4h] [ebp-94h]

char Str; // [esp+160h] [ebp-28h]

char v17; // [esp+17Ch] [ebp-Ch]

for ( i = 0; i < 100; ++i )

{

if ( (unsigned int)i >= 100 )

j____report_rangecheckfailure(v3, v4, v5);

Dest[i] = 0; // 对Dest进行初始化,每一位赋值为0

}

print((int)"please enter the flag:", v10);

sub_411375("%20s", &Str); // 读取字符,最多读取20个字符给str

str_len = j_strlen(&Str); // 读取str长度

v7 = (const char *)sub_4110BE((int)&Str, str_len, (int)&v17);// base64加密,即v7为加密后的数据

strncpy(Dest, v7, 40u); // 将v7的前40位复制给Dest

Dest_len = j_strlen(Dest); // 读取Dest长度

for ( j = 0; j < Dest_len; ++j )

Dest[j] += j; // 对Dest的每位加上他们的下标

Dest_len_ = j_strlen(Dest);

if ( !strncmp(Dest, Str2, Dest_len_) ) // 如果Dest == Str2 则输出成功

// Str2 = "e3nifIH9b_C@n@dH"

print((int)"rigth flag!\n", v11);

else

print((int)"wrong flag!\n", v11);

return 0;

}

其中sub_4110BE函数

// a1 为str的首地址

// a2 为 v3 即str的长度

// a3 为 字符v14的地址

void *__cdecl sub_411AB0(char *a1, unsigned int a2, int *a3)

{

int v4; // STE0_4

int v5; // STE0_4

int v6; // STE0_4

int v7; // [esp+D4h] [ebp-38h]

signed int i; // [esp+E0h] [ebp-2Ch]

unsigned int v9; // [esp+ECh] [ebp-20h]

int v10; // [esp+ECh] [ebp-20h]

signed int v11; // [esp+ECh] [ebp-20h]

void *Dst; // [esp+F8h] [ebp-14h]

char *v13; // [esp+104h] [ebp-8h]

if ( !a1 || !a2 ) // 如果a1 a2没有被传入

return 0; // 则退出

v9 = a2 / 3; // 即v9等于a2也就是str的长度除以3

if ( (signed int)(a2 / 3) % 3 ) // 如果a2除以3后的余数不够3,则给v9加一

++v9;

v10 = 4 * v9;

*a3 = v10;

Dst = malloc(v10 + 1);

if ( !Dst )

return 0;

j_memset(Dst, 0, v10 + 1);

v13 = a1;

v11 = a2;

v7 = 0;

while ( v11 > 0 )

{

temp[2] = 0;

temp[1] = 0;

temp[0] = 0;

for ( i = 0; i < 3 && v11 >= 1; ++i )

{

temp[i] = *v13;

--v11;

++v13;

}

if ( !i )

break;

switch ( i )

{

case 1:

*((_BYTE *)Dst + v7) = base64[(signed int)(unsigned __int8)temp[0] >> 2];

v4 = v7 + 1;

*((_BYTE *)Dst + v4++) = base64[((temp[1] & 0xF0) >> 4) | 16 * (temp[0] & 3)];

*((_BYTE *)Dst + v4++) = base64[64];

*((_BYTE *)Dst + v4) = base64[64];

v7 = v4 + 1;

break;

case 2:

*((_BYTE *)Dst + v7) = base64[(signed int)(unsigned __int8)temp[0] >> 2];

v5 = v7 + 1;

*((_BYTE *)Dst + v5++) = base64[((temp[1] & 0xF0) >> 4) | 16 * (temp[0] & 3)];

*((_BYTE *)Dst + v5++) = base64[((temp[2] & 0xC0) >> 6) | 4 * (temp[1] & 0xF)];

*((_BYTE *)Dst + v5) = base64[64];

v7 = v5 + 1;

break;

case 3:

*((_BYTE *)Dst + v7) = base64[(signed int)(unsigned __int8)temp[0] >> 2];

v6 = v7 + 1;

*((_BYTE *)Dst + v6++) = base64[((temp[1] & 0xF0) >> 4) | 16 * (temp[0] & 3)];

*((_BYTE *)Dst + v6++) = base64[((temp[2] & 0xC0) >> 6) | 4 * (temp[1] & 0xF)];

*((_BYTE *)Dst + v6) = base64[temp[2] & 0x3F];

v7 = v6 + 1;

break;

}

}

*((_BYTE *)Dst + v7) = 0;

return Dst;

}

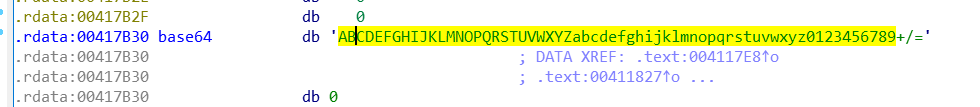

base64这个字符串存放的……

可以确定是base64加密

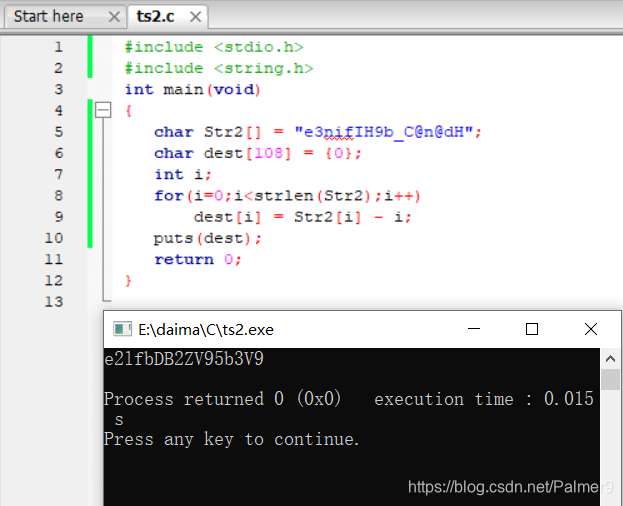

开始写脚本……

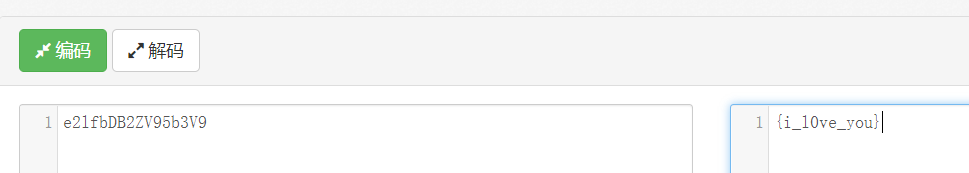

然后进行base64解码Base64 编码/解码 | 菜鸟工具

所以flag为 flag{i_l0ve_you}

往期回顾

小白学习笔记(0) CG-CTF-re-3 py交易

小白学习笔记(1) BUUCTF-re xor

小白学习笔记(2)BUUCTF-re-新年快乐

小白学习笔记(3) CG-CT re ReadAsm2

小白学习笔记(4)BUUCTF-re-reverse_1

小白学习笔记(5)BUUCTF-re-内涵软件

小白学习笔记(6)BUUCTF-re-SimpleRev

小白学习笔记(7)BUUCTF-re-rsa

小白学习笔记(8)BUUCTF-re-CrackRTF

小白学习笔记(9)BUUCTF-re-刮开有奖

小白学习笔记(10)BUUCTF-re-Youngter-drive